IIJでは、デジタルワークプレ…

5分で分かる!情シス管理者向けWindows Autopilot入門

執筆・監修者ページ/掲載記事:3件

クラウドベースのPC展開手法として注目を集めるWindows Autopilot。本記事では、Windows Autopilotの概要やメリットから、情報システム部門管理者が押さえておくべき注意点まで、分かりやすく解説します。

Windows Autopilotとは?概要とメリット

Windows Autopilot(以下、Autopilot)とは、Microsoftが提供するWindows OSのゼロタッチプロビジョニングを行う機能のことです。

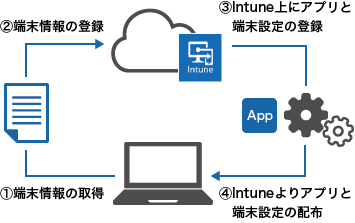

ゼロタッチプロビジョニングとは、あらかじめ端末情報をMDMに登録し、MDMからポリシーとアプリケーションを配布することで端末の初期設定を実施することです。

※ Autopilotに対応したMDMはMicrosoft Intune(以下、Intune)のみのため、本記事内ではMDMではなくIntuneと記載します。

Windows Autopilotイメージ

Autopilotを利用する主なメリットは2つあります。

1. キッティング手順を簡素化できる

従来のPCキッティングでは、機種ごとにアプリケーションのインストールなどを手動で行い、マスターイメージを作成した後、他のPCにコピーして展開する方法が一般的でした。

一方Autopilotでは、端末にプリインストールされているイメージに対してIntuneから設定とアプリケーションを配布していくため、機種ごとにマスターイメージを作成する必要がありません。マスター展開についての専門的な知識がなくてもキッティングを完了できるのです

2. 最新の設定状態が反映される

従来のマスターイメージ方式では、マスターを更新するたびにアプリケーションのインストールやデータの吸い出しとコピーを行う必要がありますが、頻繁な更新は手間がかかるため、現実的ではありませんでした。

一方Autopilotでは、構成情報をクラウド(Intune)で保持しているため、端末設定や登録しているアプリケーションを更新すれば、次回キッティングを実施する端末は最新の設定状態を反映できます。

Intune側で常に最新の設定状態を保ち、それを端末に対してもれなく速やかに反映できる点は、サイバーハイジーン(IT環境における衛生管理)を維持する上で大きなメリットです。

近年、脆弱性を狙ったサイバー攻撃が多く発生していることは、IPAや警察庁の報告からも分かります。

【情報セキュリティ10大脅威 2025】

脆弱性を狙った攻撃がランクアップ

| 順位 | 「組織」向け脅威 | 前年順位 | |

|---|---|---|---|

| 1位 | ランサムウェアによる被害 | 1位 | |

| 2位 | サプライチェーンや委託先を狙った攻撃 | 2位 | |

| 脅威度UP | 3位 | システムの脆弱性を突いた攻撃 | 5位、7位 |

| 4位 | 内部不正による情報漏えい等 | 3位 | |

| 5位 | 機密情報等を狙った標的型攻撃 | 4位 | |

| 6位 | リモートワーク等の環境や仕組みを狙った攻撃 | 9位 | |

| 7位 | 地政学的リスクに起因するサイバー攻撃 | 圏外 | |

| 8位 | 分散型サービス妨害攻撃(DDoS攻撃) | 圏外 | |

| 9位 | ビジネスメール詐欺 | 8位 | |

| 10位 | 不注意による情報漏えい等 | 6位 |

※(出典)IPA「情報セキュリティ10大脅威 2025」をもとに当社が作成

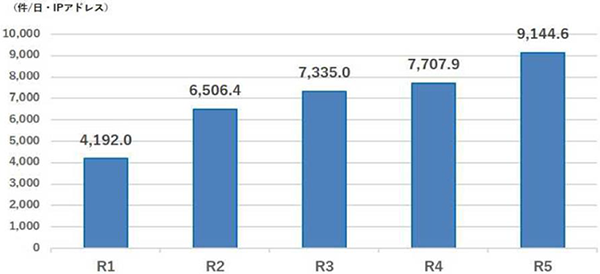

【脆弱性探索行為とみられるアクセスの検知】

アクセスの検知が年々増加

※(出典)警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」

Autopilotの活用で押さえておきたい3つのポイント

意外と見落としがちな内容を含めて、3つのポイントを解説します。

1. プリインストールアプリは要精査

通常、端末の購入時には様々なアプリがプリインストールされていますが、定期的にアップデートされず、脆弱性が放置されれば、サイバー攻撃の入り口となるリスクが発生します。

企業ポリシーとして管理できないアプリがないか精査して、できないものはアンインストールすることをおすすめします。

端末メーカによってはプリインストールアプリがない、ドライバとWindowsだけで構成したイメージを選べる場合もあります。可能であればそのような構成を選ぶと良いでしょう。

2. ネットワークと利用者の負荷にも配慮が必要

AutopilotはIntuneからアプリと端末設定を配布しますが、問題となるのはアプリの配布です。例えば、Microsoft 365 APPS、Adobe Reader、最新のWindows Updateを配布すると、端末1台当たり大体2GBの通信が発生します。複数台に対して一括で展開すると、ネットワークに負荷がかかっていまいます。

利用者側でダウンロードすることも考えられますが、完了するまで端末を利用できないため、利用者の時間を奪ってしまうことになります。情報システム担当者側であらかじめダウンロードしておく場合は、1人が並列で複数台の端末を設定するなどして効率化できますが、利用者側に対応を任せる場合はそのような効率化が期待できません。組織全体で見ると、Autopilotを実施することでリソース面ではむしろ損失となる可能性があります。

このようなことを回避するために、例えば新任研修などを実施している裏でAutopilotを実施させるなど、他の行事と組み合わせることで利用者の時間を有効に使う方法があります。

また、情報システム担当者が、利用者に変わってAutopilotの工程を実施する方法(事前キッティング)も考えられます。情報システム担当者が、デバイスに資産管理ラベルを貼りつけるなどの作業と合わせて事前キッティングを実施すれば、利用者の所要時間を大幅に削減できます。

3. 端末に適用するポリシーはIntuneで管理

従来、Active DirectoryからグループポリシーにてWindows端末を管理する形が一般的なようですが、このやり方では端末に適切なポリシーが適用できているかフィードバックが得られません。一方Intuneではポリシー適用状態がレポートされるため、端末が正しい状態であることを確認できます。Intuneを利用できる権利があれば、Intuneでポリシー管理することをおすすめします。

IntuneではMicrosoftが用意している端末のおすすめ設定値(セキュリティベースライン)をベースにして構成を整えることをおすすめします。セキュリティベースラインの定期的なアップデートにそって設定を実施することで、Windows OSに実装される最新のセキュリティ機能を実装できます。

なお、もちろん個別で調査を行い、個別ポリシーを配布することでも実装可能ですが、労力がかかります。

Windows Autopilotの活用を強力サポート

IIJでは、上記でご紹介したポイントを押さえてAutopilotの導入をサポートする2つのソリューションをご提供しています。

1つ目は「IIJ PC展開支援ソリューション」。端末情報の抽出や事前キッティング、資産管理ラベル貼りなどを代行するソリューションです。大規模な端末入れ替えを実施する場合、前述の通りネットワークの輻輳が発生する恐れがあります。そういった事態の回避策として、本ソリューションを利用いただければと思います。

2つ目は「IIJ EMM活用支援ソリューション」。Intuneのポリシー検討や作成、動作検証を実施するソリューションです。Microsoft 365の導入実績から得たIIJの豊富なナレッジをもとに、Microsoftのセキュリティベースラインを基準としたIIJ独自の推奨ポリシーを作成し、お客様にすぐに適用いただける形で提供します。もちろん、お客様の既存設定や要件に合わせたカスタマイズの代行も可能です。また、ポリシー内容の動作検証だけでなく、Intuneがリリースする有用性の高い新機能もIIJが動作検証をするため、お客様の手間は大幅に低減し、Intuneの機能を余すことなく活用できます。従来のポリシー運用から脱却して、 Intuneでの運用の立ち上げを目指すお客様を強力にサポートします。

2つのソリューションを組み合わせて、お客様のAutopilot導入・運用を一緒に実現していきます。Autopilotに関するご相談やサポートが必要な場合は、豊富なノウハウと経験を持つIIJにお気軽にお問い合わせください。

Autopilotの活用を支援する

サービスガイドブックを差し上げます

- ゼロタッチキッティングで、PC管理地獄から解放!

サービスガイドブック

(PDF:21ページ) - こんなお悩みを解決します。

・PCキッティングやユーザへの配送、故障対応などで作業負荷が高い

・Windows Autopilot、Microsoft Intuneでゼロタッチキッティングを実現したい

・リモートアクセス環境や、PCのセキュリティ対策も合わせて見直したい

- PC管理に関する調査レポート

(PDF:23ページ) - クライアントPC管理業務に携わる方にアンケート

・PC管理業務は自社対応?アウトソース?

・PCキッティングで採用している方式は?

・PC管理業務における課題は?

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)