シングルサインオン(SSO)と…

Microsoft 365でシングルサインオン(SSO)を実現する認証方式を徹底比較

AIによる要約 β版(Microsoft Copilot)

- Microsoft 365のシングルサインオン(SSO)を実現するための主要な認証方式を徹底比較しています。

- オンプレミスADとAzure ADの違いや、各方式のメリット・デメリットを詳しく解説しています。

- IIJのクラウド型認証管理サービスは、コストを抑えつつ高いセキュリティを実現できる魅力的な選択肢です。

働き方改革などを目的として「Microsoft 365」を利用する企業が増えています。インターネット接続環境さえあれば、場所や端末に依存せず利用できるため、従業員の生産性向上につながります。しかし、Microsoft 365にサインインするためには、オンプレミスのActive Directoryとは別の認証が必要です。これではユーザの手間が煩雑になり、パスワード忘れなどのトラブルも懸念されます。一回の認証でオンプレミスもMicrosoft 365も利用できる方法を紹介しましょう。

- 目次

Microsoft 365の認証に欠かせないAzure ADとは

Microsoft 365を利用する時、必ず必要になるプロセスが「認証」です。これによって、正規のユーザによる正規のアクセスであることを確認します。

Microsoft 365の認証はクラウドベースのユーザIDと、認証サービスの「Azure Active Directory」(以下、Azure AD)で成り立っています。ユーザの操作はブラウザ上からID/パスワードを入力するだけですが、この裏ではAzure ADによる認証が自動で行われているのです。

この認証はMicrosoft 365を利用する度に必要になるもの。オンプレミスのActive Directory(以下、オンプレミスAD)で認証済みでも、別途サインインしなければなりません。

この手間をなくすために用いられるのが、一回の認証でオンプレミスのシステムもMicrosoft 365も利用可能にする「シングルサインオン(SSO)」です。

(資料DL)「シングルサインオンを実現する、クラウド型認証サービスガイドブック」を差し上げます。

ダウンロード(無料)

(関連記事)シングルサインオン(SSO)の仕組みと認証方式、メリットを徹底解説

オンプレミスADとAzure ADはまったくの別物

シングルサインオンの実現にはいくつかの方法がありますが、それを紹介する前に、まずオンプレミスADとAzure ADの違いを理解しておきましょう。

2つは共に「AD」という名前が付いていますが、実はまったくの別物です。オンプレミスADはファイアウォールで守られる社内ネットワーク環境で利用される認証基盤。一方のAzure ADはマイクロソフトが提供するクラウドベースの認証サービス。Microsoft 365やMicrosoft Azureなどマイクロソフトのクラウドサービスを利用する場合に必要になるものです。それぞれに利用するプロトコルも異なります。

また一口に認証と言っても、その中には様々な要素が含まれます。オンプレミスADはID/パスワード以外にデバイスや接続元IPアドレスを識別し、認証を制限するクレームルールを設定でき、きめ細かな制限が可能です。

企業のセキュリティポリシーに基づくこれらの設定をMicrosoft 365の認証にも適用したいと考える企業も少なくないでしょう。ただし、コストや管理の手間はできるだけ軽減したい。そのためには自社の要件にマッチした最適なシングルサインオン方式を選定することが大切です。

シングルサインオン(SSO)を実現する主要3方式とは

シングルサインオンの実現手段は大きく3つの方式に分類できます。

1つめはオンプレミスADと連携する「Active Directory Federation Servicesサーバ」(以下、ADFSサーバ)を用いる方法。2つめはIPアドレスやデバイス判定によるアクセス制御、グループによる条件付きアクセスなどに対応した有償プラン「Azure AD Premium」とクラウド型モバイルデバイス管理機能「Microsoft Intune」(以下、Intune)を組み合わせる方法。そして3つめがサービスベンダーの提供する「IDaaS(Identity as a Service)」を利用する方法です。以降では、それぞれの方式の特徴を詳しく見ていきましょう。

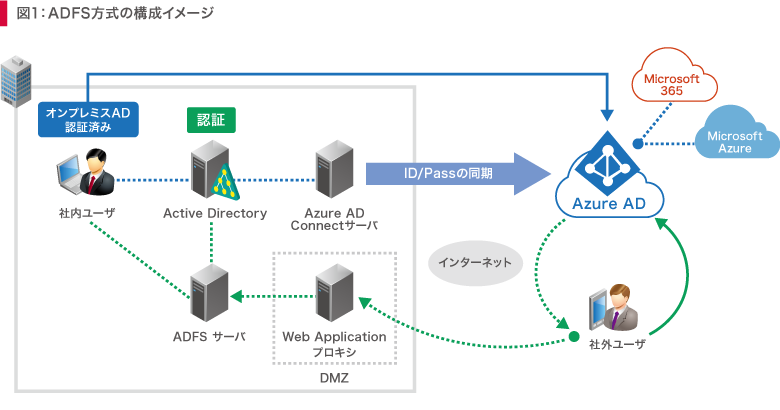

ITスキルの高い大規模企業にはADFS方式が主流

1つめのADFS方式は「Azure AD Connect」という無償ツールでオンプレミスADとAzure ADの認証を統合すると共に、Microsoft 365のサービスの利用は「Web Applicationプロキシ」で管理します(図1)。このため、既に構築しているオンプレミスADサーバとは別に「ADFSサーバ」「Azure AD Connectサーバ」「Web Applicationプロキシサーバ」の3つのサーバが新たに必要になります。

有償プラン「Azure AD Premium」は使用せずに済み、きめ細かなアクセス制御が可能になることが一番のメリットですが、サーバの構築・維持に多額のコストがかかり、運用・管理の負担増加も避けられないでしょう。自社リソースでサーバを構築・運用できる比較的大規模な企業に適した方法です。

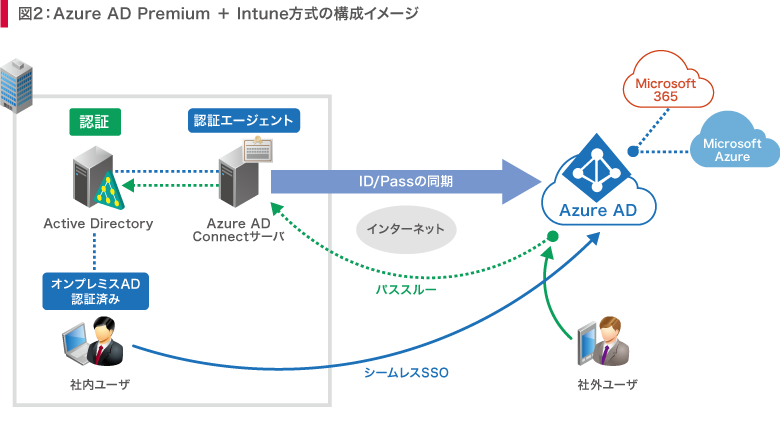

高度な認証環境を得られるも高コストなAzure AD Premium+Intune

2つめのAzure AD Premium+Intune方式は、Azure AD Premiumによる様々なセキュリティ設定が可能です。高度なオンプレミスADのポリシーによるアクセス制御はこのAzure AD Premiumが担います。

そして外部からインターネット経由でMicrosoft 365を利用する場合は、Azure ADのユーザ認証をオンプレミスADでも認証できるようにするパススルー認証とモバイルデバイス管理のIntuneで二要素認証を行います(図2)。こうしてオンプレミス経由でMicrosoft 365へのアクセスを可能にすることで、セキュリティを確保したシームレスシングルサインオンを実現します。

オンプレミスADとAzure ADの認証を統合するためのAzure AD Connectサーバは必要ですが、それ以外にサーバを構築せずに済み、Microsoft 365以外の外部サービスとも連携が可能です。Azure AD PremiumとIntuneの利用費用は、両機能が含まれるEMSライセンスが1ユーザあたり月額950円程度から利用できます。

サードパーティ製IDaaSで、コストと運用負荷を軽減

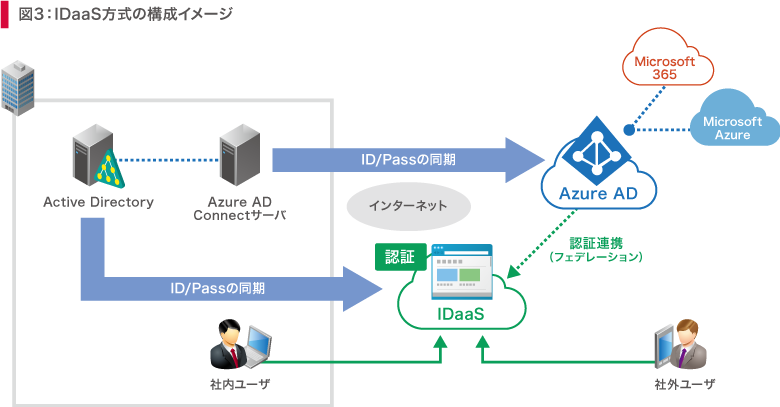

3つめのIDaaS方式は、サービスベンダーが提供するクラウド型のID管理機能を利用するもの。ID管理機能を「サービス」として利用できます(図3)。

IDaaSのサービス内容は提供するベンダーごとに異なり、付加機能が充実したサービスからIDaaS機能に特化したシンプルなサービスまで様々です。

前者はメールセキュリティ、セキュアブラウザ、オンラインストレージなどを実装しているサービスもあり、セキュアなコミュニケーションやファイル共有も併せて実現できます。オンプレミスADとの連携方式は、Azure AD Connectにより同期されたAzure ADと信頼関係を結び、認証部分をIDaaS側で代行する形式が主流です。この場合、Azure AD Connectサーバの構築・運用コストはかかりますが、サービス自体は1ユーザあたり月額500円程度から利用できます。

後者のサービスは認証基盤そのものをクラウド型サービスとして提供するタイプ。こちらは付加価値機能がない反面、IDaaS機能に特化しているため、価格も非常に安価。1ユーザあたり月額200円程度から利用できます。

更にサービスによっては、ADFSサーバもAzure AD Connectサーバも必要ないアセットレスでMicrosoft 365の認証を行うこともできます。ベンダーが提供するエージェントをオンプレミスADにインストールすることで、Azure AD Connectが行っているユーザ情報の同期が可能になるからです。

こうしたサービスの一例として「IIJ IDサービス」では、アクセス元IPアドレス制限やデバイス証明書認証といった接続制限機能を有し、グループ単位でポリシーを分けることもできます。例えば外出の多い営業はデバイス証明書認証を行い、内勤者はIPアドレス制限のみを設けることも可能です。

また、認証クラウド化のニーズが高まる中で、オンプレミスAD自体もクラウドアウトソースしたいという声も増えています。IIJではオンプレミスADとAzure AD Connectの機能をクラウドで提供するサービスも提供しています。こうしたサービスの活用により自社内に認証基盤を一切持たない「完全アセットレス」による認証も可能な時代となりました。更にIDaaSと連携することで、オンプレミスとMicrosoft 365の認証を統合したシングルサインオンも「完全アセットレス」で実現できます。

(資料DL)「シングルサインオンを実現する、クラウド型認証サービスガイドブック」を差し上げます。

ダウンロード(無料)

投資を抑えてMicrosoft 365のシングルサインオン(SSO)を実現するIDaaS活用が注目

近年は「クラウドファースト」というキーワードに象徴されるように、企業の情報システムにおけるクラウド利用が加速しています。Microsoft 365もそうした流れの中で普及が拡大しています。煩雑なインフラの構築・運用から脱却し、必要な機能をサービスとして利用することで、本業のビジネスに専念する。これがクラウド活用の本来の目的です。

紹介した主要3方式の特徴は以下の表に示した通りです。シングルサインオンを実現するために新たにサーバを追加するとコストが膨らむ上、運用負荷も増大し、クラウドのメリットが半減してしまうでしょう。最近では高度な制御ができる反面、大規模な構築が必要なADFSに加えて、様々な選択肢が広がっており、特に容易かつ安価にシングルサインオンを実現できるIDaaSの注目が高まっています。自社のITスキルや社員のITリテラシー、更にコスト負担などを総合的に判断し、最適なサービスを選択することが肝要です。

Microsoft 365シングルサインオン方式の比較

| ADFS | Azure AD Premium +Intune |

IDaaS | ||||

|---|---|---|---|---|---|---|

| 付加機能が充実したサービスの一例 | IDaaS機能に特化したサービスの一例 | |||||

| A社 | B社 | IIJ IDサービス | ||||

| アクセス 制御 |

IPアドレス制御 (ユーザ単位でのIPアドレス制限の設定) |

○ | ○ | ○ | ○ | ○ |

| 多要素認証 | 端末制限 | ― | Intuneによる認証 |

|

デバイス証明書認証 ※1 | デバイス証明書認証 ※1 |

| 本人確認 | サードパーティ製品との組み合わせで可能 | SMS / 音声通話などでのOTP認証 | OTP認証 |

|

|

|

| その他 | Microsoft 365 以外へのシングルサインオン |

可能だが、Microsoft 365専用環境として利用されることが多い | 数多くのサービスと連携可能 | 数多くのサービスと連携可能 | 数多くのサービスと連携可能 | 数多くのサービスと連携可能 |

| デスクトップシングルサインオン | ○ 専用サーバが必要 |

× | × | ○ 専用サーバが必要 |

○ アセットレス ※1 統合windows認証オプション |

|

| その他機能 |

|

|

|

|

IIJサービスへの連携 | |

| コスト | AD連携時の追加サーバの有無 | あり

|

あり

|

あり

|

なし (既存ADサーバに混在可能) ※1 Azure AD Connectを併用することも可能 |

なし (既存ADサーバに混在可能) ※1 Azure AD Connectを併用することも可能 |

| 初期コスト | 大 各種サーバ構築費 ※1 ユーザ数が多い場合は割安に |

中

|

中

|

小 Azure AD Connectが不要(任意)であるため、手軽に利用可能 |

小 Azure AD Connectが不要(任意)であるため、手軽に利用可能 |

|

| 月額コスト | 大 オンプレミスサーバの維持・運用費 ※1 ユーザ数が多い場合は割安に |

中 月額 約950円~ / 1ユーザ +Azure AD Connect サーバ運用費 |

中 月額 約500円~ / 1ユーザ +Azure AD Connect サーバ運用費 (デバイス証明書認証が必要な場合は証明書ごとに100円) |

中 月額 約600円~ / 1ユーザ |

小 月額 100円~ / 1ID (多要素認証が必要な場合は200円) |

|

| 運用体制 | 提供形態 | オンプレミス | クラウドサービス | クラウドサービス | クラウドサービス | クラウドサービス |

| リージョン | オンプレミス環境 | 国内クラウド環境 | AWS環境 (リージョン不明) |

米国 or 欧州のクラウド環境 | 国内データセンタで東西環境に分けて冗長構成 | |

| サポート | ― | 不明 | 平日10時~18時 | 平日10時~17時 | 平日9時~19時 | |

| 障害受付 | ― | 不明 | 24時間365日 | 不明 | 24時間365日 | |

(※1)オプション機能

※本比較表の情報は2019年1月時点のIIJ調査結果に基づく情報のため、他社製品の機能を保証するものではございません。

気になることがあればお気軽に

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)