メールセキュリティ強化は企業の…

送信ドメイン認証(SPF / DKIM / DMARC)の仕組みと、なりすましメール対策への活用法を徹底解説

実在するメールアドレスを悪用して、マルウェアに感染させたり、ID/パスワードなどの重要情報を騙し取る「なりすましメール」の被害が後を絶ちません。偽の口座に直接金銭を振り込ませるなどの実害も発生しています。なりすましメールは実在の人物を騙り、ビジネスメールのような内容で送られてくるので、人が見分けるのは非常に困難です。この対策に有効な手法が「送信ドメイン認証」です。人では判別が難しいなりすましメールを識別し、被害を未然に防ぎます。その仕組みと効果的な活用法を詳しく紹介しましょう。

※ Googleでは、なりすましメール対策の一つとして送信ドメイン認証の対応を義務化しています。すべての送信者は、SPFまたはDKIM対応が必要になります(5,000件/日を超えるメールを送信する企業はSPF、DKIM、DMARK 3つへの対応が必要)。2024年2月に開始され、未対応の場合、Gmailのメールが届かなくなる可能性があります。本記事をご覧いただき対策を推進ください(更新日2024年10月22日)。

参考:Google「メール送信者のガイドライン」

※ 通信キャリアの一部では、なりすまし対策の一環として、送信ドメイン認証が導入されていないメールに対して「なりすましメール警告表示」を開始しています。これにより、個人向けにメール配信を実施している事業者で送信ドメイン認証を未導入の場合、一部のユーザにメールが適切に届かない可能性があります。未導入の場合は、この機会に対策を推進することをおすすめます(更新日2025年3月4日)。

参考:NTTドコモ「なりすましメール警告表示」(2025年1月提供開始)

売上No.1(※)統合メールセキュリティ サービスを詳しく見る

※出典:ITR「ITR Market View:サイバー・セキュリティ対策市場2023」統合メールセキュリティ市場:ベンダー別売上金額推移およびシェア (2020~2022年度予測)

なりすましメールの被害が拡大している理由とは

ここ数年、情報や金銭を搾取される企業被害が相次いで報道されています。取引先を装った問い合わせメールを受信後、マルウェアに感染し、数百万人分の個人情報が流出してしまい、企業としての信頼を大きく損なってしまった事例があります。また取引先を装ったメールの指示により、偽の口座に振り込み、数億円をだまし取られてしまった事例もあります。

これらの被害はいずれも「なりすましメール」によるものです。メール送信技術では、送信元とされるFromアドレス(ヘッダーFrom)を簡単に変更することができます。なりすましメールはこのFromアドレスを詐称してターゲットにメールを送り付けます。

なりすましに利用されるメールアドレスは実在する企業のドメインであるケースが多くあります。ターゲットが従事している業務なども事前に把握しています。こうした“下調べ”は標的型攻撃やハッキングによる潜伏調査、SNSなどのやりとりから不正に入手するものと考えられています。

こうして実在の人になりすまし、仕事上のやりとりと同じような文面で巧妙に金銭や情報の提供を求めてきます。見るからに怪しいメールは誰も開きませんが、一見しただけでは見分けがつかないため、要求に応じてしまうという図式で被害が広がっています。

(資料DL)送信ドメイン認証に対応したクラウド型メールセキュリティ

ダウンロード(無料)

なりすましメール対策には「送信ドメイン認証(SPF / DKIM / DMARC)」が有効

人では判別が難しいなりすましメール対策には「送信ドメイン認証」が有効です。送信ドメイン認証とは、送信元メールサーバのIPアドレス認証や電子署名の仕組みを利用して、メールがなりすまされているかを判断する仕組みです。本当にそのメールが正規の送信元から送られてきたものかどうかを確認でき、比較的容易に導入できることから、なりすましメール対策としては最も有効とされています。

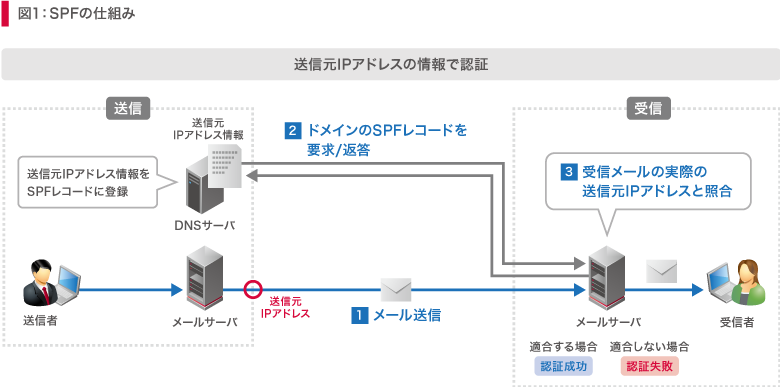

SPFとは:送信元メールサーバのIPアドレスで判別

送信ドメイン認証には、大きく3つの種類があります。1つめがIPアドレスを利用して受信したメールの送信元が詐称されていないかどうかを確認する「SPF(Sender Policy Framework)」です。

具体的には、メール送信時に利用するサーバのIPアドレスを送信側のDNSに「SPFレコード」として事前に登録。受信側はメール受信時に送信側のSPFレコードと照合し、なりすましかどうかを判断します(図1)。

攻撃者はFromアドレスを詐称してメールを送り付けてきますが、メール送信サーバまで乗っ取っているわけではありません。なりすましメール受信時に攻撃者が使ったメール送信サーバのIPアドレスを確認することができるわけです。受信メールの送信元IPアドレスとSPFレコードに登録されたIPアドレスを照合し、適合しなければなりすましメールであると特定できます。これがSPFによる送信ドメイン認証の仕組みです。

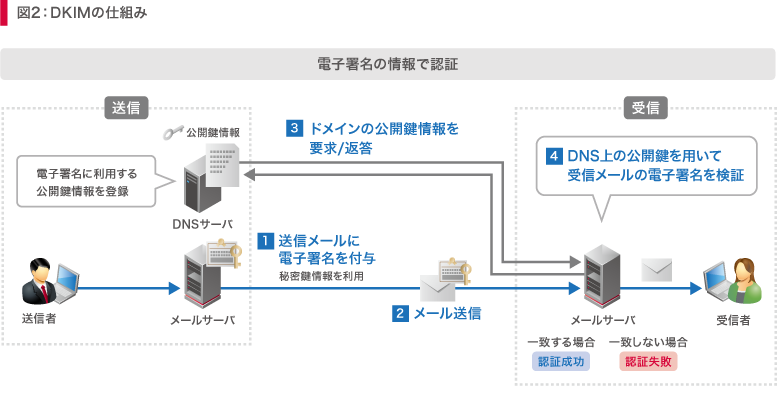

DKIMとは:電子署名を付与してなりすましを検知

2つめが電子署名を利用してメール送信元が詐称されていないかどうかを確認する「DKIM(DomainKeys Identified Mail)」です。送信側が送信するメールに電子署名を付与し、 受信側はそれをメール受信時に検証することで、 なりすましやメールの改ざんを検知します(図2)。

ただし、SPFはメール転送等により受信側で正しく判断できなかったり、DKIMは普及率が低かったりなど活用にはそれぞれ弱点があります。その場合、なりすましメールを判別することが難しくなります。

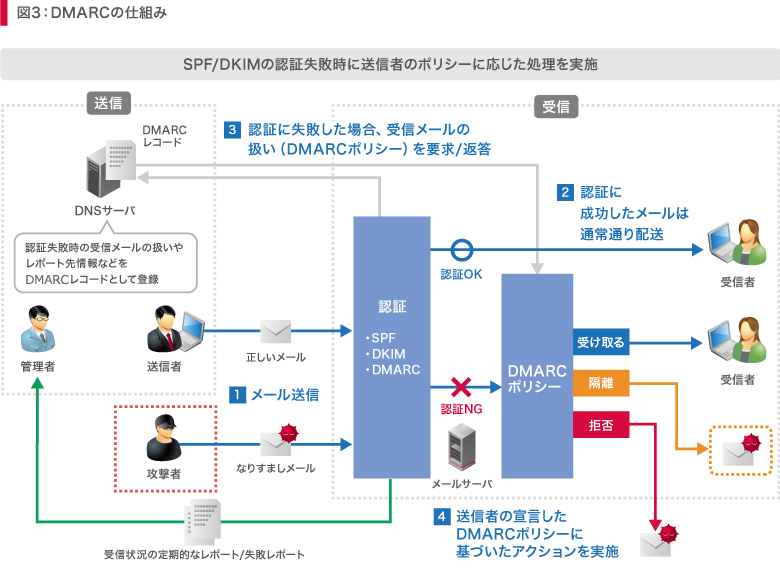

DMARCの活用:認証失敗時の対応策を定義し“守り”を固める

SPF、DKIMの認証結果を活用する仕組みとして近年注目されている技術が、3つめの「DMARC(Domain-based Message Authentication、Reporting and Conformance)」です。

これはSPFやDKIMの認証が失敗した場合の対応策を定めたもの。送信側は受信側の認証失敗時の推奨アクションをDNSに「DMARCポリシー」として宣言しておき、受信側は認証失敗時にこのDMARCポリシーを参照して、受信メールをどう扱うか判断します(図3)。

例えば、DMARCポリシーに「拒否する」と定義されていれば、受信メールを棄却。「隔離する」と定義されていれば、隔離し、「何もしない」と定義されていれば、いったん受信してエンドポイントで判断するといったアクションを実行します。こうすることで、SPFやDKIMの認証結果だけでは判断できなかったなりすましメールを排除することができます。

(資料DL)送信ドメイン認証に対応したクラウド型メールセキュリティ

ダウンロード(無料)

送信ドメイン認証の効果的な活用法

SPF、DKIMは認証方式が異なり、DMARCはそれぞれの認証結果を利用する方式のため、SPF、DKIMへの対応をまず行い、そのうえでDMARCへの対応を進めることが効果的です。いずれかを導入するのではなく、3つを組み合わせていくことが重要です。

また送信ドメイン認証は送信・受信側双方の仕組みが連動して成立する技術。メールは自社が送信者になることもあれば、受信者になることもあります。双方の仕組みを整備する必要があります。

しかし「何を用意すればいいのか」「どこに、どのような設定をすればいいのか」「認証失敗時のメールアクション設定をどうすればいいのか」など課題を抱えている企業も少なくないでしょう。

こうした課題解決に有効な方法が送信ドメイン認証に対応したサービスを利用することです。

一例として、IIJで提供する「IIJセキュアMXサービス」では、SPFやDKIMの認証チェックだけでなく、DKIM署名の付与やDMARCの結果に応じたフィルタリング機能にサービス側で対応しています。

DNSに設定が必要なSPFレコード例、DMARCポリシー例や設定方法をマニュアル化して提供しているため、専門的な対応が難しい場合はこうしたサービスを活用することも選択肢の1つとなります。

送受信における各認証方式の対応に必要な実施項目

| 設定サイド | 認証方式 | 対応に必要な実施項目 |

|---|---|---|

| 送信 (送信メールの信頼性を高める) |

SPF |

|

| DKIM |

|

|

| DMARC |

|

|

| 受信 (なりすましメールを防ぐ) |

共通 |

フィルタリングを行う場合

|

| DMARC |

|

送信ドメイン認証への対応は当たり前の時代に

送信ドメイン認証は送信側・受信側の仕組みが機能することで、その効力を発揮します。対応していないと、なりすましメールの攻撃に晒されるだけでなく、正常なメールの送受信もできなくなる恐れがあります。

例えば、取引先が送信ドメイン認証を導入しているのに、自社の対応が遅れていると、取引先は受信メールの正常性を確認できず、不審なメールとして処理されてしまう可能性があるからです。

既に多くの企業が送信ドメイン認証を導入し、なりすましメール対策の"包囲網"が形成されつつあります。こうした動向として、国内の大手携帯キャリアがDKIM、DMARCへの対応を発表しました。また政府がクレジットカード会社に、DMARC導入によるなりすましメール対策を要請するなど、対策強化の流れが進んでいます。

送信ドメイン認証によるなりすましメール対策はリスク対策としてだけでなく、企業としての社会的信用を高め、ビジネスを円滑に進める上でも欠かせない取り組みとなっているのです。

<よくあるご質問>

送信ドメイン認証とは何ですか?

送信ドメイン認証とは、送信元メールサーバのIPアドレス認証や電子署名の仕組みを利用して、メールの送信者がなりすましされているかを判断する仕組みです。

なりすましメールとは何ですか?

なりすましメールとは、金銭、個人情報の略取などを目的とした悪意のある第三者が、特定の企業や団体、知り合いを装い、送信する送信者偽装メールを指します。

売上No.1 統合メールセキュリティ サービスを詳しく見る

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)