サプライチェーンを通じたセキュ…

「クラウドの設定ミス対策ガイドブック(総務省)」の要点を解説~情報漏えいから企業を守る~

エンドポイントセキュリティを中心に幅広い分野でマネージドサービスの立ち上げ・推進に従事。XDRスペシャリストとして企業のデジタル化に必要な新しいセキュリティの在り方を支援。また昨今では、ワークショップ“IIJ Sketch & Draw Workshop”を通じ、エバンジェリストとして、大手から中堅企業を中心に約100社以上にわたるセキュリティ戦略や投資、対策の見直しをサポート。

執筆・監修者ページ/掲載記事:6件

クラウド設定ミスに起因する情報漏えいが多発しています。これを受け、総務省は2024年4月「クラウドの設定ミス対策ガイドブック」を公開しました。政府が懸念するクラウド利用における問題点を昨今の情報漏えいインシデントから確認し、ガイドブックで示された対策の要点を解説します。

クラウド設定ミスに起因する情報漏えいの事例

クラウドサービスの浸透に伴い、設定ミスによる情報漏えいが相次いでいます。IPA(情報処理推進機構)は、2024年2月に発表した最新の「情報セキュリティ10大脅威(組織編)」において、クラウド設定ミスなどを含む「不注意による情報漏えい等の被害」を6位に上げ、注意喚起を行っています。

昨今のセキュリティインシデントをみると、設定ミスによる情報漏えいは業種を問わず発生していることが分かります。なかには、アプリやソフトウェア開発といったIT企業も含まれており、クラウド環境の適切な管理がいかに難しいかを物語っています。また、長期にわたり設定ミスに気付くことができず、情報漏えい被害が拡大するケースや、開発委託先の不備で被害を受けているケースがあることも特徴と言えます。

こうした事態を受けて公開されたのが、「クラウドの設定ミス対策ガイドブック」です。

| 公表時期 | 業種 | 原因 | 事故内容 | 再発防止策 |

|---|---|---|---|---|

| 2023年5月 | 運輸 | クラウド環境の誤設定 | 顧客の個人情報およそ215万人以上が漏えいの可能性。2013年11月~2023年4月にわたり、外部から閲覧可能な状態に | クラウド設定監視システムの導入など |

| 2023年11月 | 建設 | 開発委託先によるシステム開発用クラウドサーバのセキュリティ設定不備 | 顧客の個人情報などが漏えいの可能性 | 委託先の監督強化など |

| 2023年12月 | アプリ開発 | Google Driveのアクセス権限の設定ミス | サービス利用者や取引先等の個人情報およそ93万件について漏えいの可能性。約6年半もの間、設定ミスに気付けず | セキュリティツールによる監視強化など |

| 2024年2月 | 運輸 | 開発委託先の管理ミスによるデータ保管サーバ(AWS)のアクセスキーの漏えい | メールアドレスおよび顧客識別番号およそ2.5万人分の個人情報漏えい | ー |

| 2024年3月 | ソフトウェア開発 | ストレージサーバのアクセス権限の誤設定 | 氏名、住所、各種身分証明書などおよそ15.4万人分の個人情報が第三者によりダウンロードされる。 2020年1月~2024年3月の間、設定ミスに気付けず |

設定状況を監視する仕組みの構築など |

※組織の公式発表などを元にIIJが整理

(資料DL)クラウド活用のリスクを解決するIIJソリューション5選ガイドブック

ダウンロード(無料)

総務省「クラウドの設定ミス対策ガイドブック」とは

クラウド設定ミスによる情報漏えいを防ぐため、総務省では、今回のガイドブックに先立ち、2022年10月に「クラウドサービス利用・提供における適切な設定のためのガイドライン(以下、ガイドライン)」を公開しています。SaaS(Software as a Service)、PaaS(Platform as a Service)、IaaS(Infrastructure as a Service)すべてのクラウドサービスを利用する企業、また利用企業から委託でクラウド設定を行う企業など、幅広い組織が対象読者です。

しかし、設定ミスによる情報漏えいが後を絶たないことから、ガイドラインを分かりやすく再編集し、より広く活用されることを目的に公開されたのが「クラウドの設定ミス対策ガイドブック(以下、ガイドブック)」です(2024年4月)。2022年のガイドラインは80ページを超える内容でしたが、約半分程度のページ数にまで要点が整理されたほか、自社の状況を簡易的に点検できるチェックリストを掲載しており、より実践的な内容になっています。

ガイドブックで示された対策の要点は大きく3点です。

(1)「責任共有モデル」など、クラウド特有の“事情”を理解

ガイドブックでは、対策の前提として、クラウド特有の“事情”を理解することの重要性についても紹介しています。

その1つが「責任共有モデル」です。クラウドのセキュリティやコンプライアンスの責任を、サービスの提供者と利用者とが分担するという考え方です。SaaS、PaaS、IaaSといった種類やサービスによっても、その分担範囲は異なります。自社が利用するサービス(提供者)と、自社が責任を負うべき範囲を理解し、必要な対策を講じることが必要です。

また、ガイドブックでは、契約時に、クラウドサービス提供者が契約どおりにサービスを提供できなかった場合の、責任免除(免責条項)や責任範囲の限定(責任制限条項)について、注意して読んでおくことを提言しています。このほか、SI事業者にクラウドを使ったシステム開発を委託する際や、クラウドサービス間のAPI連携が行われている場合に、これらとの責任分担を確認することの重要性も示しています。

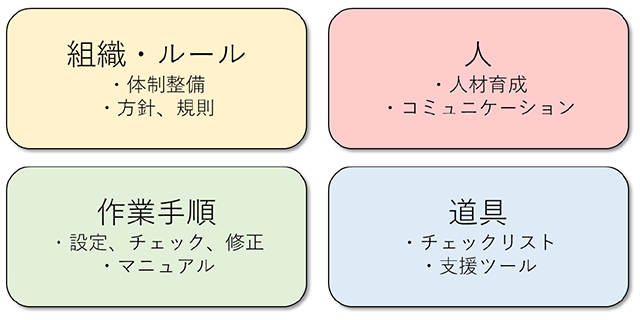

(2)設定ミスは4つの観点から総合的に対策

設定ミスには担当者の状態や、マニュアルの不備、作業環境の問題など複数の要因が絡んでいます。そのため設定ミスを防ぐには総合的な対策が必要です。ガイドブックでは、組織・ルール、人、作業手順、道具(ツール)の4つの観点から、それぞれ取るべきアクションを示しています。

クラウドの設定ミスによる事故を予防するための必要な対策

※(出典)総務省「クラウドの設定ミス対策ガイドブック」

それぞれの観点で触れられている内容について、簡単に紹介します。

-

組織・ルール

責任者や担当者の明確化、複数人でクラウド設定作業を実施、サービス提供者とのコミュニケーション窓口の設置といった「体制整備」について言及しています。

また「方針、規則」として、社内の情報資産を洗い出してセキュリティポリシーを策定することや、アカウントやアクセス等に対してクラウドサービスの具体的な利用方針を定めることが求められています。 -

人

各種研修や、コンサルティングサービスの活用といった、クラウド設定のスキルを向上させる「人材育成」の手法についてまとめています。

またミスを防ぐためには的確な情報収集や、社内のメンバーだけでなくサービス提供者なども含めた「コミュニケーション」の充実が求められています。 -

作業手順

「設定、チェック、修正」といった、設定ミスをなくすための作業手順についての注意点をまとめています。なかでも「マニュアル」を参照しての慎重な作業と、継続的なチェックが重要になります。

-

道具

人間が見落としたミスを発見してくれる「設定支援ツール」の導入を推奨。例えばユーザに危険な使い方をさせないように保護する「ガードレール機能」や、設定に問題がないかをチェックする診断ツールなどがあります。

(3)人間のミスをカバーするためのツール活用―CASB、CSPM、SSPM

組織・ルール、人材、作業手順といった対策は重要ですが、人に依存する対策はどうしても限界があります。ガイドブックでは、人による対策や運用を補完・強化するものとして、CASB、CSPM、SSPMの3つのツールの活用を推奨しています。実際、設定ミスによる情報漏えいを起こした企業の多くで、従業員教育などとともに、クラウド設定の監視ツールの導入が再発防止策としてあげられています。

| クラウド設定監視に有効なツール | 機能 |

|---|---|

| CASB (Cloud Access Security Broker) |

クラウドサービスの利用状況を可視化し、定期的にチェックするツール。アプリケーションやデータへのアクセスを監視したり、セキュリティポリシーに照らしてリスクを検出したりする機能もある |

| CSPM (Cloud Security Posture Management) |

Amazon Web Services(AWS)、Microsoft Azure、Google Cloud などIaaSの監査ツール。クラウドの設定を自動的にチェックし、設定ミスやコンプライアンス違反等のリスクを特定する |

| SSPM (SaaS Security Posture Management) |

SaaSの監査ツール。各アプリケーションの設定やコンプライアンス状況を管理して、脅威を検出する |

総務省「クラウドの設定ミス対策ガイドブック」を元にIIJが作成

ガイドブックでは、予防的な対策に加え、情報漏えいの発生に備え、被害を最小化するための対策も紹介しています。データの暗号化やバックアップ、マネージドサービスの利用です。暗号化については、攻撃者側の技術向上などを考えると、“絶対に安全”な策ではないとしています。ランサムウェアが犯罪集団化している実態や、窃取データを徹底的に悪用する多重脅迫型のランサムウェアの存在を考えると、たとえ犯人が捕まったとしても、窃取データが完全に取り戻せたり、漏えいを防止できたりする保証はありません。事前の防御策と組み合わせることが重要と言えます。IaaS・PaaSの運用を委託するマネージドサービスの利用は、設定ミスの「リスク移転」する方法の1つとしています。

このように、事故発生の可能性も含めて、組織、人、技術(ツール)で適切な対処を整備しておくことが大切です。

IIJはクラウドセキュリティをトータルで支援

以上、総務省のガイドブックを参照し、クラウド設定ミスに起因する情報漏えい対策について見てきました。クラウドの適正な利用を進めるには、その特性を理解し、人、組織、技術(ツール)の観点から適切なセキュリティを整備していくことが重要です。

IIJでは、クラウド設定ミスの対策に有効な設定診断サービスや、CASBなど各種ソリューションを提供しています。また、人材面でも、セキュリティ人材育成のプログラム「IIJセキュリティ教習所」を通じて、セキュリティ対策の考え方やインシデントハンドリング、再発防止策など、実践ですぐに役立つ知識やスキルの習得を支援します。このほか、セキュリティの最新動向の提供やワークショップの無償提供を通じ、お客様の統合的なセキュリティ強化を支援します。

IIJのセキュリティスペシャリストが取りまとめたサイバーセキュリティトレンドレポートでは、今回触れたクラウド設定ミスのほか、2024年度上半期の注目のセキュリティニュースから最新動向と対策ポイントを解説しています。対策の点検、強化にご活用ください。

セキュリティ対策の見直しを支援する

IIJ Sketch & Draw Workshop

- 「セキュリティ対策や投資の優先箇所を把握したい」

「自社のセキュリティグランドデザインの作成したい」

などセキュリティにまつわる課題について、3日間の無償ワークショップを通じて解決の支援をします。

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)