サプライチェーンを通じたセキュ…

警察庁レポートにみる、ランサムウェア対策の優先順位

エンドポイントセキュリティを中心に幅広い分野でマネージドサービスの立ち上げ・推進に従事。XDRスペシャリストとして企業のデジタル化に必要な新しいセキュリティの在り方を支援。また昨今では、ワークショップ“IIJ Sketch & Draw Workshop”を通じ、エバンジェリストとして、大手から中堅企業を中心に約100社以上にわたるセキュリティ戦略や投資、対策の見直しをサポート。

執筆・監修者ページ/掲載記事:6件

2024年に入ってもランサムウェアによる被害報道が後を絶ちません。警察庁のレポートによれば、ランサムウェア攻撃を受けた組織の約5割は、復旧まで実に1週間以上を要している深刻な状態です。事業継続に影響を与えるランサムウェア。万が一感染したとしても、早期発見、復旧するための備えが重要です。昨今の攻撃や被害動向から、特にアップデートすべき対策を解説します。

(2024年9月25日更新)

警察庁レポートが示すランサムウェア3つのトレンド

2024年3月、警察庁は2023年にサイバー空間で確認された脅威動向をまとめたレポート「令和5年におけるサイバー空間をめぐる脅威の情勢等について」を公開しました。レポートでは、ランサムウェアの最新動向や注意喚起、また対策の在り方が示されました。

警察庁のレポートから、企業が押さえておくべきランサムウェアの動向を紹介します。ポイントは3点です。

- ランサムウェアの被害報告は高止まりの状態

- ネットワーク機器経由の“侵入型攻撃”が主流に

- ウイルス対策ソフトで検出できない手法が深刻に

ポイントを1つずつ解説します。

なお、2024年9月に発表された警察庁の令和6年上半期版の同レポートにおいても、ランサムウェアは、過去最多であった22年下期半期に迫る勢いを示しています。また攻撃手法も、ネットワーク経由の感染、ウイルス対策ソフトの検出をくぐり抜ける手口が引き続きメインで利用されていることから、以下で紹介する対策ポイントをご確認いただき、対策の点検、強化にお役立てください。

ランサムウェアの被害報告は高止まりの状態

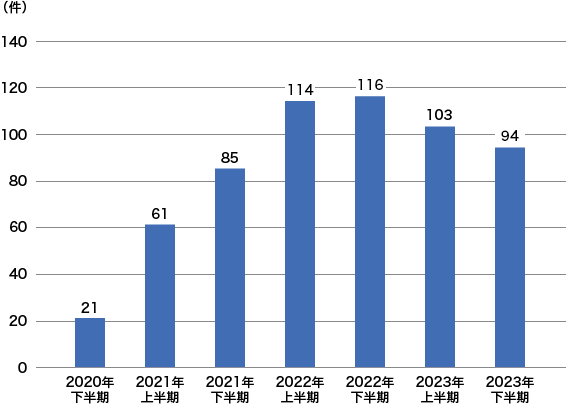

2023年、都道府県警察から警察庁に報告のあったランサムウェア被害総数は197件(2023年上半期及び下半期の合計)で、2022年以降、高い水準を維持しています(図1)。被害組織の内訳をみると、規模や業種を問わず、様々な組織で被害が発生していることから、すべての組織にとって発生の可能性がある事業リスクと言えます。

(図1)企業・団体等におけるランサムウェア被害の報告件数の推移

※(出典)警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」を元にIIJが作成

ネットワーク機器経由の“侵入型攻撃”が主流に

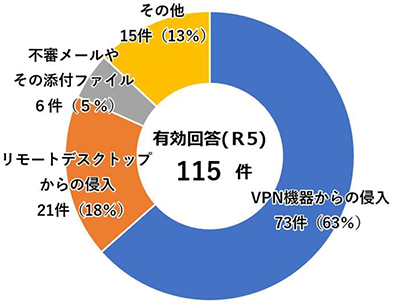

感染経路は、8割以上がネットワーク機器経由でした(図2)。従来のメール経由から、テレワーク等で利用されるVPN機器、リモートデスクトップの脆弱性、強度の弱い認証情報等を悪用する攻撃が主流になっていることが分かります。警察庁のレポートでは、侵入経路となった機器の約6割は、セキュリティパッチが未対応の状態だったということです。

(図2)ランサムウェアの被害組織の感染経路

※(出典)警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」(図中の割合は、小数第1位以下を四捨五入しているため、総計が必ずしも100にならない)

(図3)ランサムウェアの攻撃トレンドはメールからシステム侵入型へ

(資料DL)ランサムウェア対策強化ガイドブック

ダウンロード(無料)

ウイルス対策ソフトで検出できない手法が深刻に

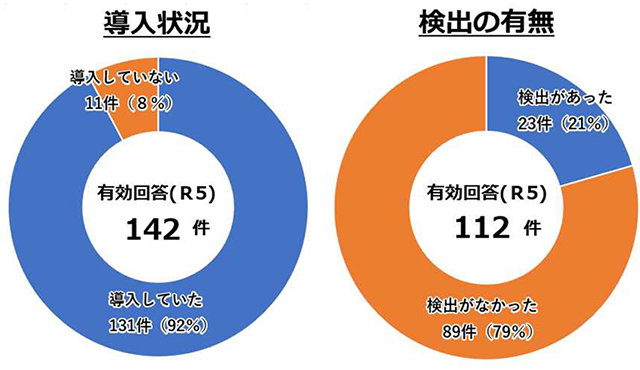

被害組織のウイルス対策ソフトの導入は9割以上(131件)と高いものの、「ランサムウェアの検出がなかった」事例は約8割(89件)に上りました。昨今のランサムウェア攻撃では、ウイルス対策ソフトの停止や無効化といった、検出の目をかいくぐる手法が確認されています。こうした攻撃の変化を踏まえ、セキュリティ対策をアップデートしていくことが必要です。

(図4)ランサムウェア被害組織のウイルス対策ソフト等導入・活用状況

※(出典)警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」

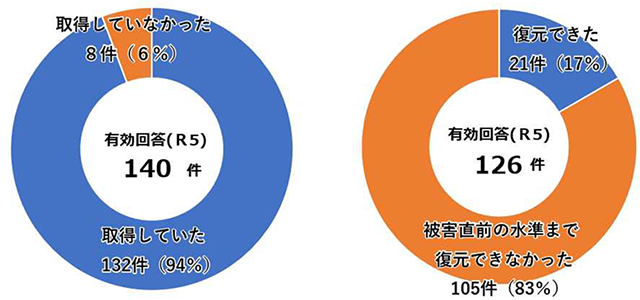

バックアップの落とし穴、8割の組織は復元できず

警察庁のレポートでは、復旧の難しさも見えてきます。ランサムウェア攻撃を受けた被害組織の約5割は、復旧までに実に1週間以上を要している深刻な状態です。

注目したいのが、復旧の鍵となるデータバックアップです。9割以上の組織がバックアップを取得していた一方、8割以上は「被害前の水準まで復元できなかった」と回答しています。復旧を困難にする原因として考えられるのが、「バックアップの暗号化」です。約7割の組織がこの被害を受けています。ランサムウェア等のサイバー攻撃に備えて、多くの組織がバックアップを取得しているものの、適切な取得や管理ができていないため復元ができず、復旧が長期化している状況がうかがえます。

(図5)ランサムウェア被害組織のバックアップ取得有無と復元結果

※(出典)警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」

(図6)ランサムウェア被害組織のバックアップから復元できなかった理由

※(出典)警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」(図中の割合は、小数第1位以下を四捨五入しているため、総計が必ずしも100にならない)

インフラ全体にわたるランサムウェア対策とバックアップの見直しを

ランサムウェア攻撃や被害動向を踏まえ、以下の対策を優先的に実施することをおすすめします。

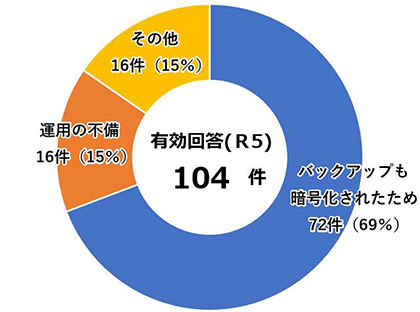

① エンドポイントを中心に、インフラ全体で“バランスの取れた”セキュリティ構成へ

侵入型ランサムウェア攻撃は、侵入、調査、暗号化という3つのステップで構成されています。侵入からデータ暗号化までにタイムラグがあるため、攻撃者が偵察をしている間に早期発見することが重要です。早期発見には、こうした攻撃の特性を踏まえ、インフラ全体を連携し、管理するセキュリティ構成が必要です。

現在、多くの組織でランサムウェアなどのマルウェア対策としてEDRやMDRを活用していますが、それを中心に、入口・出口対策を含めインフラ全体でセキュリティを管理できているケースは多くありません。この構成の場合、一箇所が突破されてしまえば、攻撃を止めたり、検知したりすることは困難です。攻撃者は分断した対策の隙を狙い、攻撃を仕掛けてくるのです。

EDR、MDRといったエンドポイントセキュリティだけでインフラ全体を守ることはできません。エンドポイントセキュリティを中心にしつつ、入口、出口対策を含めたインフラ全体を管理、相関分析するSOCを重心とする構成へと移行することで、既存の投資も活かしつつ、攻撃を早期発見することができます。

IIJでは、エンドポイントセキュリティ「IIJセキュアエンドポイントサービス」とSOC「IIJ C-SOCサービス」で、インフラ全体をカバーしたセキュリティ運用を提供しています。また、インシデント発生時にはIIJサービスに対する一次対応や感染端末の隔離等、脅威の封じ込めに必要な技術対応までをワンストップで支援します。

(図7)ランサムウェア対策にはバランスの取れたセキュリティ構成が重要

② バックアップデータへの攻撃を前提に、“復旧”できる体制へ

ランサムウェア攻撃者は、バックアップデータも狙っていることを認識し、適切な取得体制を取ることが重要です。ポイントは3つです。

-

世代管理をする

感染後に取得したバックアップデータしか残っていない、という状況を回避するため、複数世代のバックアップを保存する。

-

データの保管場所は社内LANと分離する

取得したバックアップデータをランサムウェアの感染から守るため、ネットワークで分離された環境に保管する。

-

ソフトウェアや復号キーも社内LANと分離する

「バックアップソフトがインストールされたサーバやデータ復号キーが、波及的に感染して復元ができなかった」という状況を回避するため、ネットワークで分離された環境にバックアップソフトと復号キーを配置する。

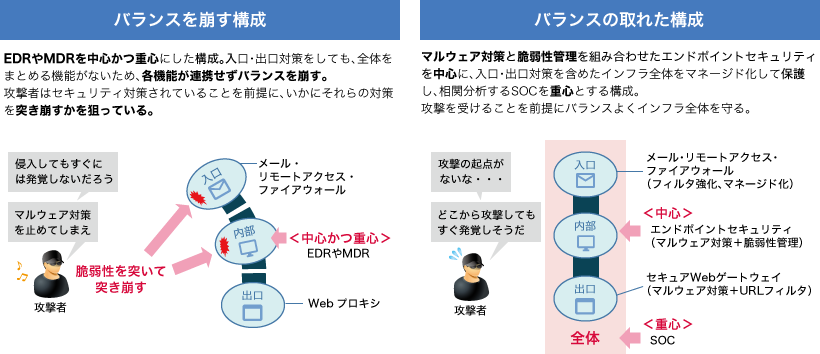

「IIJセキュアエンドポイントサービス」は、アンチウイルス/IT資産管理/端末バックアップ機能を搭載し、外部脅威の防御に加え、情報漏えいの抑止、インシデント発生時の復旧を実現します(図7)。「アンチウイルス:タイプG」は、「復旧」に対応し、バックアップやリカバリー、プロテクト機能を提供します。IIJ国内データセンターへのバックアップや暗号化処理、またランサムウェアの攻撃拡大の抑止や感染ファイルの隔離や即時復旧を支援します。バックアップ機能では、保存世代を自由に設定できるほか、データやソフトウェアや復号キーは社内LANと分離して保管することで、多くのランサムウェア被害で問題になるバックアップの課題に対応し、迅速な復旧をサポートします。

(図8)IIJセキュアエンドポイントサービスの機能概要

NIST Cyber Security Framework(CSF)ver 2.0が示す、セキュリティで必要とされる

「識別」から「復旧」までの一連の管理策をカバー。

「復旧」の機能はランサムウェアのバックアップ課題に対応

また、ランサムウェア3つのトレンドでもあげたように、 VPN機器などのネットワーク機器の脆弱性や認証情報を悪用した攻撃は、2024年に入っても続いていることから、侵入経路の点検をおすすめします。人材不足等で対応が難しい拠点等で放置された脆弱性が狙われ、グループ全体にランサムウェアの被害が拡大するケースも確認されています。自社の状況にあわせて、管理をアウトソースすることでセキュリティを維持することも有効です。「IIJフレックスモビリティサービス/ZTNA」では、VPNインフラ設備の管理もすべてお任せいただけます。

変化し続け、猛威を振るうランサムウェア

対策強化ガイドブックを差し上げます

- ランサムウェア対策強化ガイドブック

(PDF:18ページ) - 被害企業の中には、対策を施していても被害を食い止められなかった事例が多く見られています。本ガイドブックでランサムウェア対策に求められるポイントを確認してみませんか?

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)