メールセキュリティ強化は企業の…

Emotet(エモテット)とは?攻撃手法から感染対策まで徹底解説

メール、セキュリティを専門とし、M3AAWG会員、及びサービスの企画、戦略を担当。国内だけでなく、ASEAN、米国、欧州でのグローバルサービス展開を精力的に推進しながらメールセキュリティのエバンジェリストとして活動。講演多数。

執筆・監修者ページ/掲載記事:12件

“最恐マルウェア”と言われるEmotet(エモテット)の猛威が“再燃”しています。攻撃拠点は欧州刑事警察機構(Europol)により2021年1月に制圧されましたが、1年経たずに活動を再開し、2022年3月には日本をターゲットにした大規模攻撃も展開されました。2022年6月にはGoogle Chromeに保存されたクレジットカード番号や氏名などを盗み、外部に送信する機能を確認したとして、警察庁が警告を発しています。そもそもEmotetとはどんなマルウェアなのか。Emotetに感染したらどうなるのか。そしてどう対処したらいいのか。これらの疑問を分かりやすく解説し、有効な対応策も徹底紹介します。

- 目次

Emotetの攻撃 – 日本を狙った大規模攻撃

Emotetはメールを利用して感染を広げるマルウェアです。感染すると端末に保存されている情報が抜き取られたり、ランサムウェアをはじめとする他のウイルスをダウンロードして、更に感染を広げていきます。これまで日本を含め200ヵ国以上で被害が確認されており、被害総額は25億ドルと言われています。

2021年1月、欧州刑事警察機構(Europol)によるテイクダウン作戦が成功し、Emotetの脅威は終焉を迎えたかに思われました。しかし、それも束の間。同11月に活動を再開し、2022年3月には日本をターゲットに、それまでの最盛期を上回る大規模攻撃が確認されています。その後、攻撃は減っていますが、嵐の前の静けさかもしれません。引き続き、警戒が必要でしょう。

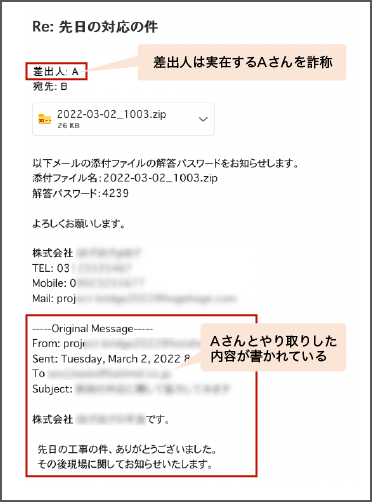

日本が狙われた理由の1つに、PPAPと言われるパスワード付きzipファイルが多く使われることが挙げられます。これは日本独特の慣習で、海外ではパスワード付きzipファイルは攻撃の常套手段との考えが一般的です。ほとんど使われることはなく、仮に受け取っても、開かれることはまずありません。

日本ではPPAPが広く普及したため、攻撃者もこれを悪用して大規模攻撃を仕掛けたわけです。PPAPでは、ファイルを暗号化してもパスワードを同一経路で送信するため、セキュリティ対策としてはあまり意味がないとされています。PPAPの運用は、早急に見直す必要があるでしょう。

Emotetの攻撃手法 – 巧妙な手口で人を欺き、攻撃手法も進化

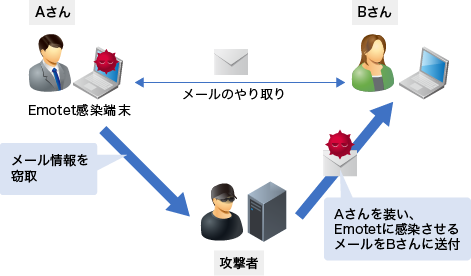

Emotetは非常に感染力が強いことから、“最恐マルウェア”と言われます。その理由は攻撃の巧妙さにあります。感染した端末から取得したメールデータを使い、過去メールの返信を装う形で攻撃を仕掛けるのです。

例えば、取引先や上司・同僚などのメールアドレスを詐称し、「Re:」をつけて正規メールの返信を装います。メール本文の内容も実際の返信時の文章が引用されることがあり、一見しただけでは見分けがつきません。昨今は新型コロナウイルスを題材にするなど、社会的な関心事に便乗し、より巧妙さを増しています。

攻撃メール本文の一例

このメールにマクロ付きOffice系ファイルやPDFファイルを添付し、パスワードzipで包むという手法が主流です。パスワードzip化せず、ファイルをそのまま添付するパターン、メール本文に不正サイトのURLを記載しているパターンもあります。

添付ファイルを開くと、その中のマクロやスクリプト、Powershellが起動し、外部サーバからEmotetをダウンロードして感染させます。メール本文に記載されたURLをクリックした場合も、ここからEmotetをダウンロードして感染させます。しかも端末にファイルとして保存せず、端末のメモリ上で動作するファイルレスな仕組みも取り入れており、解析されにくい工夫がなされています。

Emotetの主な攻撃パターン

感染するとメールアドレス、パスワード、メールデータ、アドレス帳などの重要情報を詐取されます。更に社内ネットワークの他の端末に感染が拡大されていきます。より強力なマルウェアがダウンロードされ、ランサムウェア攻撃に発展したり、感染を拡散させるプラットフォームとして悪用され、社外への感染の踏み台にされることもあります。

巧妙なだけでなく、攻撃手法も進化しています。2022年4月にはショートカットファイル(lnkファイル)を悪用した攻撃が新たに観測されました。ファイルを実行すると、スクリプトファイルが生成・実行され、感染に至ります。2022年6月にはGoogle Chromeに保存されたクレジットカード番号や氏名、有効期限を盗み、外部に送信する機能の追加を確認したと警察庁が発表し、警告を発しています。

感染直後の対策 – 慌てず冷静に対処する

Emotetの脅威に備えるためには、いざという時の対応をルール化しておくことが大切です。感染が疑われる時は、まず「EmoCheck」で感染の有無を調べましょう。これはJPCERT/CCが無償で提供しているEmotet感染確認ツールで、誰でも入手できます。

感染が確認された場合は、主に以下のような手順で対策を進めていきます。

- 他端末に対しても感染有無の確認を行い、影響範囲を特定し、対策が必要な端末を洗い出します。

- 感染端末で使っていたメールパスワードを速やかに変更し、パスワードの不正利用を阻止します。

- 該当端末をネットワークから遮断します。

- 感染端末は電源を落とさず、再起動もせずに専門家にフォレンジックを依頼します。電源断や再起動をしないのは、メモリ上に展開された攻撃の痕跡が消えてしまうのを防ぐためです。

- 被害概要が分かったら、感染端末に保存されているメールデータ、アドレス帳の相手に注意喚起します。

このように感染拡大を抑制するための対策をまず実施し、次に感染原因の特定や関係者への注意喚起を行うことが肝要です。

感染対策(1) – 感染と被害の拡大を防ぐ3つの対策

これまでEmotetの特徴や攻撃手法、感染後の対策などを見てきましたが、最も大切なことは感染しないことです。そして万が一、感染してしまったら、迅速に対処することです。そのためには「メール対策」「Webアクセス対策」「Windows端末対策」という3つの観点から対策を進める必要があります。それぞれの観点で求められる具体的な対策は次の通りです。

【メール対策】

- 複数ベンダーによる多段のアンチウイルス

- サンドボックスによる不正挙動や振る舞い検知

- 送信ドメイン認証によるなりすましメールの検知

- Office系ファイルのマクロ除去

- パスワードzipやlnkファイルの隔離・削除

Emotetはメールを介して攻撃を仕掛けてくるパターンが多いため、メール対策を徹底することが最も重要になります。アンチウイルスは複数ベンダーの仕組みを組み合わせることで、1つをすり抜けたとしても別の仕組みで捕捉できる可能性が高まります。サンドボックスは怪しいメールやファイルを隔離された仮想環境で動かすことで、未知や亜種の攻撃も検知できます。

送信ドメイン認証とは送信元サーバのIPアドレス認証や電子署名の仕組みを利用して、メールのなりすましを判別する仕組みです。DNSサーバに登録したメール送信サーバのIPアドレスとメール受信時の送信元IPアドレスを照合する「SPF(Sender Policy Framework)」、電子署名を利用してメール送信元が詐称されていないことを確認する「DKIM(DomainKeys Identified Mail)」、この2つの認証失敗に備え、推奨アクションを事前登録しておく「DMARC(Domain-based Message Authentication、Reporting and Conformance)」という3つの方法があります。どれか1つを利用するのではなく、この3つをうまく組み合わせることが最も効果的です。自社のドメインを送信ドメイン認証に対応させることで、なりすましメールを判別できるようになります。また、自社を語るなりすましメールも、受信側で検知できるようになります。

Office系ファイルのマクロ機能やlnkファイルは頻繁に使われることはありません。これらが含まれるメールは自動的に隔離・削除するなど、添付ファイル受信時のルールを見直すことも大切です。

【Webアクセス対策】

- アンチウイルス

- アクセス先やカテゴリー、コンテンツ種別によるアクセス制限

- サンドボックス

- プロキシサーバなどを使ったログの取得

Webアクセス対策はEmotetによる外部サーバへのアクセス、メール本文に記載されたURLアクセスによる不正通信を早期発見するのに有効です。アンチウイルスはもちろん、アクセス先やそのカテゴリ、ダウンロードしようとするコンテンツ種別などを判定し、リスクが高いと判定されたものはアクセスやダウンロードを制限する必要があります。

実際に接続先にアクセスし、その通信内容を判別できるサンドボックスはWebアクセス対策にも有効です。通信のログは感染原因や影響範囲の調査に欠かせません。再発防止や二次感染を抑止する上でも貴重な情報になります。

【Windows端末対策】

- アンチウイルス

- 次世代型/AI型のマルウェア対策やEDR(Endpoint Detection and Response)

- VBAマクロ実行の無効化

EmotetはWindows端末を狙い、WindowsのマクロやPowershellを悪用してマルウェアをダウンロードさせます。エンドポイントでもアンチウイルスは不可欠です。更にAIを活用したマルウェア対策を利用することで、既存のアンチウイルスでは検知できない未知のマルウェア、Emotetの亜種等を検知できる可能性が高くなります。

EDRはエンドポイントの操作や動作を監視し、怪しい挙動をいち早く検知するソリューションです。監視及びその後の対処まで含めた運用体制を構築する必要がありますが、迅速な検知・対処、被害の拡散防止に非常に有効です。

VBAマクロの実行を無効化することで、不正なマクロ機能が添付されていたとしても、その起動を抑止できるため、感染を防止できます。IIJではセキュリティ情報サイト「wizSafe Security Signal」において、マルウェア感染対策を目的としたVBAマクロ実行を無効化する設定方法を詳しく紹介しています。ぜひご活用ください。

感染対策(2) – 組織のリスク管理レベルを高める

上記の3つの対策に加え、もう1つ重要なポイントがあります。それが組織的な対策です。最新の脅威動向などについて調査・学習し、それを社内ポータルで情報発信したり、講習会を開催する。継続的なセキュリティ教育が必要です。

知識を身に付けても、いざという時、機能しなければ意味がありません。疑わしいメールを受信したらどうするか。端末の感染を確認したら、まず何をすべきか。消防訓練や避難訓練と同じように、いざという時に備えて「攻撃訓練」も定期的に行う必要があるでしょう。有事を想定した行動を疑似体験することで、定義したルールの課題などが浮き彫りになり、一人ひとりのセキュリティ意識の醸成にもつながります。

また組織として守りを固めるには、先述した送信ドメイン認証を導入し、自社を詐称した攻撃が外部へ行われた際に見破れる手段を整えておく必要もあるでしょう。

効果的なEmotet対策を「サービス」で実現する方法

このように巧妙なEmotetに備える対策は多岐にわたります。すべてを自社で構築・運用するのは手間もコストも膨大になります。その点、IIJはこれらの対策をすべてサービスとして提供しています。必要な対策をワンストップかつアセットレスで実現できるのです。サービスとして利用できるため、初期コストを抑え、運用負荷も軽減できます。まず優先度の高い対策を実現し、段階的に必要な対策を追加していくことも可能です。

| メール対策 | IIJセキュアMXサービス 複数社の異なるアンチウイルス・アンチスパムエンジンを多層的に用いたクラウド型の統合メールセキュリティサービスです。アンチウイルス、迷惑メールフィルタのほか、送信ドメイン認証によるなりすましメール対策も実装しています。添付されたOffice系ファイルのマクロを検知し無害化したり、パスワード付きzipファイルを検知し削除・隔離する機能もあります。 |

|---|---|

| Webアクセス対策 | IIJセキュアWebゲートウェイサービス 高品質フィルタリングエンジンとIIJ独自データベースにより、不正サイトへのアクセスを遮断し効果的な入口・出口対策を実現します。アンチウイルス、サンドボックスによる対策手法に加え、Webコンテンツを分離(アイソレーション)環境で実行し、再構成された描画情報を端末に表示する機能もあります。端末側でマクロが実行される心配がなく、マルウェア感染防止に有効です。 |

| Windows端末対策 | IIJセキュアエンドポイントサービス AIを活用した次世代型アンチウイルスを実装し、高精度なWindows端末対策を実現します。マクロやスクリプトの実行制御、端末挙動からの動的な脅威検知、Windows更新プログラムやセキュリティパッチの適用状況確認や一斉適用も可能です。 |

| 組織的な対策 | 標的型メール攻撃訓練 標的型メールを模した訓練メールを実際にユーザに送信し、標的型メール攻撃への耐性や人的な脆弱性の有無をレポートします。訓練では、実際に添付ファイルを開封、またはURLをクリックしたユーザごとにログを取得し、ユーザには教育コンテンツを表示します。 |

| その他の対策 | 専任エンジニアによる迅速なインシデント対応を実現する「IIJ C-SOCサービス」、セキュリティ教育やトレーニングなどの支援サービスも提供しています。 |

日本をターゲットにした大規模攻撃以降、Emotetの活動は沈静化していますが、“再燃”のリスクがなくなったわけではありません。対策強化を早急に考える必要があるでしょう。セキュリティの鉄則は“敵を知り、己を知る”ことです。まずEmotetの攻撃手法や感染後の対応などを理解し、その上で自社に必要な対策の強化に取り組むことが肝要です。

<よくあるご質問>

emotet(エモテット)にはどうやって感染する?

一般的な感染手順として、まず取引先などになりすましたメールを送ります。メールには不正サイトへのURLリンク、悪意のあるマクロが含まれたWordやExcelなどのOfficeドキュメント、悪意のあるプログラムが含まれたPDFやパスワード付きZIPなどが添付されており、それらを実行すると感染します。

気になることがあればお気軽に

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)