IIJでは、企業ITにおけるお…

「ゼロトラスト」とは?セキュリティ対策の新たな考え方

執筆・監修者ページ/掲載記事:1件

テレワークの急速な拡大を背景に、あらゆる場所・時間・デバイスから安全に仕事ができる環境が求められています。そこで注目されるのが、新たなセキュリティモデル「ゼロトラスト」ですが、その本質は意外に知られていません。情シス担当者が本当に知るべきゼロトラストの概念と実現方法を解説します。

- 目次

ゼロトラストとは?

ゼロトラストの概念は、アメリカの調査会社であるForrester Research社が2010年に提唱しました。「社内ネットワークは安全である」という前提のもとで境界を防御するセキュリティ対策ではなく、「すべて信頼できない」ことを前提とする考え方です。

では、なぜゼロトラストが注目されているのか。その背景の1つに、急速に広がるワークスタイルの変化があります。

ゼロトラストとVPNとの違い

これまでテレワークの手段としてはVPNが用いられることが主流でした。ゼロトラストとは何が違うのでしょうか?簡単に違いを説明します。

VPN

VPNはインターネットでの通信を暗号化し、安全にリモートアクセスやサイト間通信を行うための技術です。一方ゼロトラストは、インターネット通信に対して常に認証を必要とし、認証を通過したユーザのみが内部リソースへアクセス可能とする考え方です。

ゼロトラスト

VPNがセキュリティ対策の手法であるのに対し、ゼロトラストはセキュリティ対策を実現するための考え方という関係性になります。

ゼロトラストが注目されている理由

新型コロナウイルスの感染が拡大する中、企業のテレワーク活用は一気に拡大しました。この経験を踏まえて「仕事=オフィス」という前提を今一度捉え直し、テレワークを恒久的な業務手段として位置付けようとする動きが広がっています。

また、企業内の業務システムは、DX(デジタルトランスフォーメーション)の流れもあり、今後5年~10年で「クラウドシフト」が更に加速していくでしょう。企業内にあった業務システムがクラウドサービス上で稼働することになるため、ネットワークの整備が不可欠です。更に、いつでも・どこでも仕事ができるようになると、オフィスの外で利用するデバイスの紛失やウイルス感染などによる情報漏えい対策も必要になります。

このように、テレワークやクラウドシフトによって従来のネットワーク・セキュリティの考え方が変化し、ゼロトラストに注目が集まっているのです。

(関連記事)ゼロトラストネットワークとは?境界防御にはない強靭性・利便性のポイントを解説

ゼロトラストの仕組み・実装のポイント

前述の通り、ゼロトラストの概念は、2010年に提唱されました。その後、技術規格の標準化を支援する米国標準技術研究所(NIST)により様々な議論が重ねられ、2020年8月に「NIST Special Publication 800-207」(以下、SP 800-207)Final版が公開されました。これは「信条」という形で記載されており、すべてを満たさなければいけないわけではなく、「進むべき方向性」として捉えるべきものです。

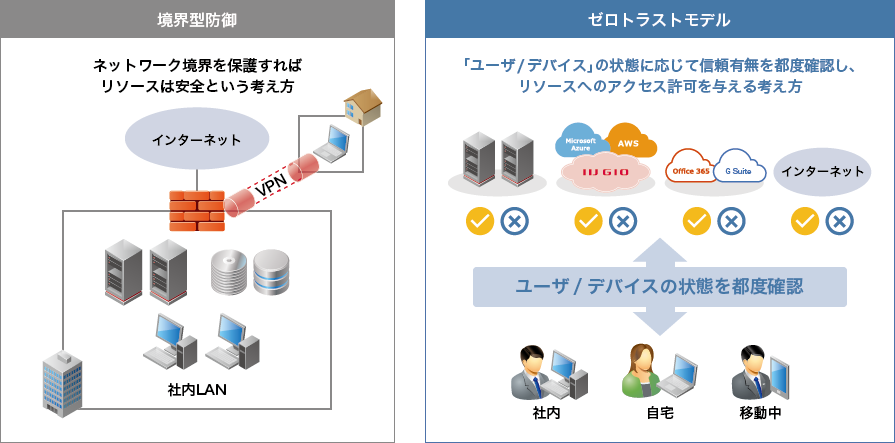

ゼロトラストモデルの仕組みと、従来の境界型防御との違いは以下のとおりです。

境界型防御とゼロトラストモデルの違い

SP 800-207には「実現には様々な実装形態がある」と記述されており、実装手段そのものを定義しているわけではありません。ポイントは以下のとおりです。

- すべてを信頼しない前提にしたとき、どのようにアクセス元を信頼するべきか

- ポリシーの定義ポイント、実行ポイントを1カ所に決める

- アクセス許可ポリシーは、周辺システムから得られる様々な情報を用いて動的に定義・実行する

メリット・デメリット

ゼロトラストのメリット・デメリットとしては、それぞれ以下のような点が挙げられます。

| メリット | デメリット | |

|---|---|---|

| システム導入/運用目線 |

|

|

| 従業員目線 |

|

|

テレワーク時代に向けたIT投資の方向性

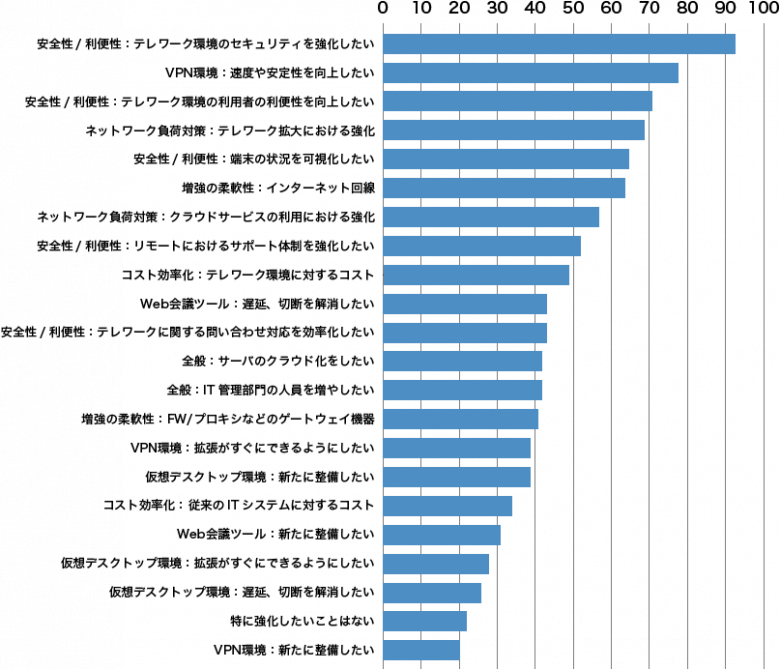

ところでテレワークが急速に拡大する中、情報システム部門はどのような課題に直面し、今後どのようなIT投資計画を考えているのでしょうか。IIJが2020年4月の緊急事態宣言発令後に実施したアンケート調査の一部をご紹介します。

アフターコロナに向けたIT投資の方向性として、「今後強化したい要素」としては、テレワーク環境に関する項目が上位を占めました。

Q. 今回の対応をふまえ、今後IT投資を強化したい要素をすべて選択ください

回答の背景には、「緊急措置としてテレワークに踏み切ったものの、セキュリティレベルはこれまでどおり維持したい」「オフィスに一極集中せずに、どこからでも安全に業務ができるような手段や環境が欲しい」と望むお客様の現状が見て取れます。

業務に必要なリソースやアプリケーションにいつでも・どこからでもアクセスでき、企業活動が継続できること。しかも、管理者も従業員も安全・安心に仕事に専念できること。これらの実現には「ゼロトラスト」が欠かせないキーワードになります。

テレワーク時代に求められるゼロトラストとは

現在、ゼロトラストは一種のバズワード的に使用され、「ゼロトラスト対応」を謳った製品やソリューションも数多く登場しています。しかし中には、誤解を招くケースもあるようです。

例えば、製品が得意とする特定領域(IDaaS、EDR/MDM、CASB、仮想ブラウザ、FW/UTMやWebプロキシなど)に着目して、”これがゼロトラストである”と紹介するケース。どのような立場・方法でゼロトラストの信条を実現しているのか、本質を見極める必要があるでしょう。

また、従来の境界防御型セキュリティを否定するメッセージも散見されます。SP 800-207には、「従来の境界防御型がなくなるわけではない」といった記述があります。境界防御型と共にゼロトラストを実現する視点も求められます。

では具体的に、どのようなアプローチが可能なのでしょうか。 IIJでは、デジタルな仕事空間である「デジタルワークプレース」を守るセキュリティとして、複数のマネージドサービスを組み合わせる形でゼロトラストにアプローチしています。ゼロトラストモデルに欠かせない要素とは何か、その実現方法とは。ホワイトペーパーで詳しく解説します。

<よくあるご質問>

SASEとゼロトラストの違い

SASE(Secure Access Service Edge)とは、2019年にGartner社が提唱したコンセプトで、ネットワークセキュリティサービスのあるべき機能群を示しています。主に「SD-WAN」「SWG」「CASB」「FWaaS」「ZTNA」など、ネットワークセキュリティの機能全般が必要とされています。

ゼロトラストは、セキュリティモデルの1つで、ユーザやデバイスからアプリケーションなどのリソースに対して、常に認証・認可を求め、許可したユーザやデバイスにアクセスさせるアプローチです。ゼロトラストはSASEにも含まれる概念です。

境界防御とは

境界防御とは、社内ネットワークやデバイスを外部からの攻撃や不正アクセスから守るためのセキュリティ対策の1つで、社内と社外の境界に設置されたファイアウォールなどのセキュリティ機器によって行われます。

しかし、近年ではクラウドサービスやモバイルデバイスなどの利用が増え、企業内部と外部の境界が曖昧になってきたため、境界防御だけでなくすべての情報資産へのアクセスにセキュリティ対策を行うことが求められるようになっています。

切れない&ゼロトラスト

ガイドブックを差し上げます

- 「切れない&ゼロトラストを実現!

リモートアクセス」

サービス無料ガイドブック

(PDF:17ページ) - 快適性とゼロトラストセキュリティを両立するその秘密を、ガイドブックで詳しく解説

- 今さら聞けない「ゼロトラスト」基本の“キ”

(PDF:16ページ) - ゼロトラストの本質をきちんと理解できていますか?基本的な7つの原則をやさしく解説

<関連情報>

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)