NISTサイバーセキュリティフレームワーク2.0のインパクトと実践方法

エンドポイントセキュリティを中心に幅広い分野でマネージドサービスの立ち上げ・推進に従事。XDRスペシャリストとして企業のデジタル化に必要な新しいセキュリティの在り方を支援。また昨今では、ワークショップ“IIJ Sketch & Draw Workshop”を通じ、エバンジェリストとして、大手から中堅企業を中心に約100社以上にわたるセキュリティ戦略や投資、対策の見直しをサポート。

執筆・監修者ページ/掲載記事:6件

NIST(米国立標準技術研究所)が考案したサイバーセキュリティフレームワーク(以下、NIST CSF)の最新版となるバージョン2.0が、2024年2月に公開されました。初版のNIST CSF 1.0が公表されてから、約10年ぶりの大幅改訂です。NIST CSFはサイバーセキュリティの指針として広く利用されている国際標準的なフレームワーク。最新版が公開されたことで、今後のサイバーセキュリティのトレンドに大きな影響を与えそうです。改訂のポイントから企業に求められる対策まで、徹底解説します。

- 目次

NISTサイバーセキュリティフレームワーク(CSF)とは

NIST CSFは、もともと米国政府の重要インフラの安全保障向けに策定されたサイバーセキュリティのフレームワーク。国家レベルの情報を保全するために必要なセキュリティ活動が定義されています。

一般企業が順守する義務はありませんが、包括的な管理策が含まれ、汎用性の高さから、官民問わず世界中の組織で活用されています。経済産業省とIPA(情報処理推進機構)が共同で策定した「サイバーセキュリティ経営ガイドライン」にも、NIST CSFの考え方が取り入れられています。

NISTサイバーセキュリティフレームワーク(CSF)が生まれた背景とその特徴

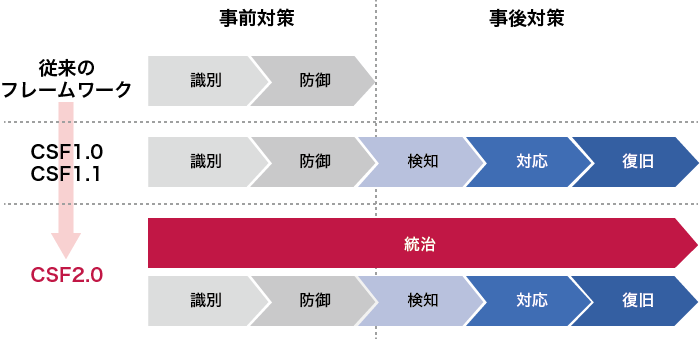

NIST CSF以前のフレームワークは、脅威の侵入を防ぐ「事前対策」が中心でした。しかし、サイバー攻撃の高度化や複雑化に伴い、復旧活動まで含めたレジリエンス強化が強く求められるようになりました。これを踏まえ、NIST CSFは事前対策だけでなく、脅威の侵入を前提にした「事後対策」を含む、広範な管理策をカバーしています。

必要なセキュリティ活動を「特定」「防御」「検知」「対応」「復旧」の5つのフェーズに分類したことは画期的なことでした。各フェーズの内容が体系的に細分化され、代表的なセキュリティ基準との関連づけも明示されているため、使いやすく、多くの組織で活用が進みました。

NISTサイバーセキュリティフレームワーク(CSF)2.0の変更点とは

前バージョンとNIST CSF2.0の一番の違いは、5つのフェーズに加え、新たな機能として「ガバナンス(統治)」が追加されたこと。ガバナンス(統治)はリスクマネジメント戦略やポリシー、組織内における役割や権限を確立し、監督できるようにすることです。

5つのフェーズを車輪に例えると、ガバナンス(統治)はその中心に位置づけられます。つまり、5つのフェーズのほかにガバナンス(統治)というフェーズが追加されたのではなく、5つのフェーズすべてにガバナンス(統治)を効かせることが求められているのです。

NIST CSF2.0の変更点

新たにガバナンス(統治)が追加された理由

近年はビジネスのグローバル化や細分化が進み、委託先・取引先といった企業間の連携が不可欠となっています。一方、クラウドの利用やテレワークが普及し、脆弱性を狙うサイバー攻撃のリスクが高まっています。

ネットワークでつながっているサプライチェーンのどこかから脅威が侵入すると、それがサプライチェーン全体に広がる恐れがあります。そうなるとビジネスの影響は甚大です。国内でも自動車メーカのサプライチェーンが攻撃を受け、工場が操業停止に追い込まれた事案が発生しています。

どんなに守りを固めても、ネットワークでつながる他社から脅威が“飛び火”する可能性は捨てきれません。また侵入の事実に気付けないでいると、自社が“加害者”になってしまう場合もあります。サプライチェーンリスクをコントロールし、その被害を最小限に食い止めることがより重要になっています。このことは、NIST CSF2.0にガバナンス(統治)が追加された大きな理由の1つと言えるでしょう。

※(参考)The NIST Cybersecurity Framework 2.0

NIST CSF2.0には「OODAループ」が有効

ガバナンス(統治)で大切なことは、サイバー攻撃の脅威度や自社のリスクを評価し、それを5つのフェーズにフィードバックすること。脅威度は攻撃のトレンドによって、自社のリスク状況はビジネス環境やセキュリティ運用などによって変わってくるからです。そのためセキュリティ活動も見直しが必要です。

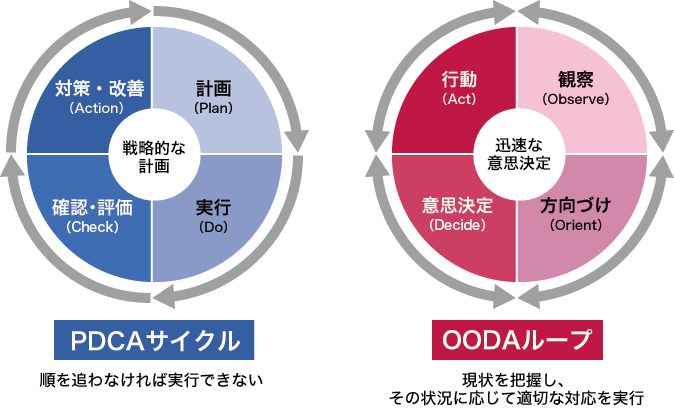

これまでのセキュリティ活動はPDCAサイクルで行うのが一般的でした。これは現状の課題を埋める目標とアクションプランを計画する「Plan(計画)」、計画を具体的なタスクに分解して実行する。「Do(実行)」、実行結果を評価する「Check(確認・評価)」、評価によって得られた気づきや課題に修正を施す「Action(対策・改善)」のプロセスを継続的に繰り返していく品質マネジメント手法です。

活動プロセスは、まず計画からスタートしますが、サイバーセキュリティ対策は、網羅的に具体的なリスクを列挙する必要があり、更にそのリスクに対する適切な対応策を講じる必要があるため、この計画の時点で躓いてしまうことも多いです。

外的要因による変化を考慮しながらより迅速かつ的確な対応を実現するためには「OODA(ウーダ)ループ」が有効とIIJは考えています。これは「Observe(観察)」「Orient(方向づけ)」「Decide(意思決定)」「Act(行動)」の頭文字を取った略称。素早い意思決定・行動のためのフレームワークで、変化の速い状況において強みを発揮する手法です。

PDCAサイクルとOODAループの違い

なお、OODAループはもともと米空軍の戦闘機パイロットの意思決定・行動支援のために策定されたもの。この考え方はリスクマネジメントにも応用できることから、ビジネス分野の意思決定などに活用されています。サイバーセキュリティ活動における各プロセスの概要は下記の通りです。

| プロセス | 概要 |

|---|---|

| Observe(観察) |

|

| Orient(方向づけ) |

|

| Decide(意思決定) |

|

| Act(行動) |

|

OODAループの強みとその進め方

PDCAサイクルが「Plan(計画)」からスタートするのに対し、OODAループは「Observe(観察)」からスタートします。状況が今どうなっているかを把握し、その状況に応じて適切な対応を進めていきます。

またPDCAサイクルは後戻りすることが難しい「サイクル」であるのに対し、OODAは後戻りも可能な循環型アプローチ。このことから「ループ」と呼ばれています。

例えば、目の前で火事が発生した場合、ボヤ程度なら初期消火活動を自分で行った方が早く鎮火できるでしょう。手に負えないほど火の手が上がっていれば、すぐに消防車を呼ぶべきです。この際、状況を確認せずに計画通りに初期消火に固執してしまうと取り返しのつかない事態になる可能性もあります。

大切なことは、状況に応じて臨機応変に的確な行動をとることです。OODAループならそれが可能です。例え計画外の事態であっても、この時どうすべきか、あらかじめ方向性や打ち手を決めておけば、観察から即行動へ移せるからです。OODAループは目の前に差し迫ったリスクに冷静に対応していくことを重視しているのです。

先述した5つのフェーズに対してガバナンス(統治)を効かせていれば、状況に応じて適切な対応をすぐに実施することができます。こうしたことからも、NIST CSF2.0に対応する上で、OODAループは不可欠とIIJは考えます。

サイバーセキュリティのこれからの方向性

OODAループを実践するためには、すぐに適切な意思決定と行動がとれるように“臨戦態勢”を整えておくことが重要です。具体的には、既存のセキュリティ対策に加え、サイバー攻撃やマルウェア感染などのインシデントを検知するEDR(Endpoint Detection and Response)やSIEM(Security Information and Event Management)などの仕組み、脅威インテリジェンスの活用が必要です。

その監視とオペレーションを担う「SOC(Security Operation Center)」、インシデント対応や調査、復旧活動を担う「CSIRT(Computer Security Incident Response Team)」の整備も欠かせません。

またOODAループを回していくためには、全体の考え方や各プロセスの内容を理解し、組織内の役割や責任、有事の際の指揮系統なども確立しておく必要があります。

NISTサイバーセキュリティフレームワークの実践を支援する、IIJのセキュリティワークショップ

このようにOODAループを軸にしたサイバーセキュリティは、対策や運用体制まで幅広い領域で見直しが必要です。これを自社リソースのみで行うのは至難の業です。これを支援するため、IIJでは無料の「IIJ Sketch & Draw Workshop」を定期開催しています。

IIJのサービス専任者とエンジニアによるワークショップを通じ、お客様環境の現状と課題を把握し、セキュリティ対策の“鮮度”をチェック。最新トレンドに沿って、どこから・何を強化すべきか、対策の見直しを共に考えます。NIST CSF2.0で求められるガバナンスの実装に向け、OODAループの方法論にも触れます。

また、IIJではセキュリティレベルを独自に5段階に分類して、自社のセキュリティレベルを把握するための資料を提供しています。まずは本資料で、現状における大枠の対策レベルを確認されてみるのも良いでしょう。

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)