メールセキュリティ強化は企業の…

標的型攻撃メールとは?攻撃の見分け方から対策の“極意”まで徹底解説

メール、セキュリティを専門とし、M3AAWG会員、及びサービスの企画、戦略を担当。国内だけでなく、ASEAN、米国、欧州でのグローバルサービス展開を精力的に推進しながらメールセキュリティのエバンジェリストとして活動。講演多数。

執筆・監修者ページ/掲載記事:12件

標的型攻撃メールの猛威はとどまるところを知りません。手口もますます巧妙化しています。情報漏えいなどの被害を未然に防ぐためには、まず敵を知ること。敵を知れば、かなりの割合で攻撃を阻止できます。その上で標的型攻撃メールの特性を踏まえた対策を打てば、守りはより強固になります。不審なメールの見分け方や対処法、更に攻撃を検知・駆除する効果的な対策まで徹底解説します。

売上No.1(※)の「IIJセキュアMXサービス」 サービスを詳しくみる

※出典:ITR「ITR Market View:サイバー・セキュリティ対策市場2023」統合メールセキュリティ市場:ベンダー別売上金額推移およびシェア (2020~2022年度予測)

- 目次

標的型攻撃メールとは

標的型攻撃メールとは、特定の個人や組織に狙いを定めて情報詐取を目論むメール攻撃のことです。事前にターゲットのことを詳しく調べ上げているのが特徴です。

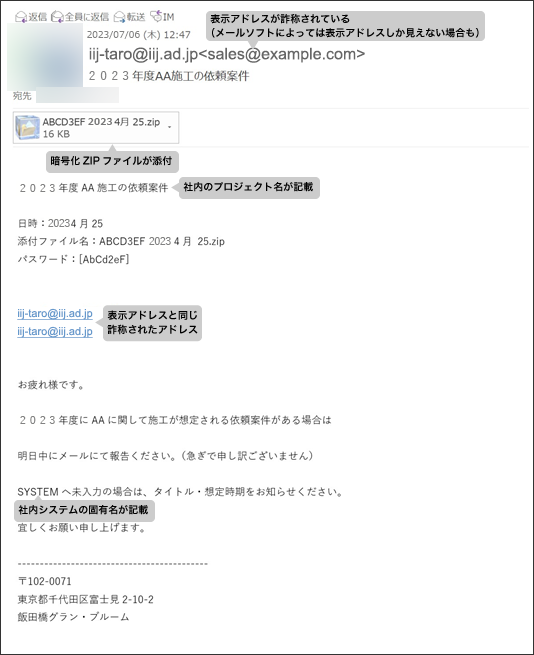

標的型攻撃メールはターゲットのために作り込まれているものが多く、本物のビジネスメールとほとんど見分けがつきません。「RE:~」のように、やりとりの継続を巧妙に装うものもあります。うっかり添付ファイルを開いたり、URLリンクにアクセスしたりするとマルウェアに感染してしまいます(図1)。

(図1)IIJで観測した標的型攻撃メールの実例 ※固有名詞は変更

マルウェアにはEmotetなどが利用される場合もありますが、多くは世間にあまり出回っていない未知のウイルス。検知が難しいことも、現在も被害が後を絶たない理由の1つです。2025年1月にIPAが発表した「情報セキュリティ10大脅威」においても、「機密情報を狙った標的型攻撃」が10年連続でランクインし、攻撃手口の一つである標的型攻撃メールについて注意が呼びかけられています(※)。

※「情報セキュリティ10大脅威 2025 [組織編] 」(IPA、2025/2)

出典:情報セキュリティ10大脅威 2025 [組織](IPA、2025/1/30、表中の囲みはIIJが記載)

(資料DL)標的型攻撃メールを見分ける「注意すべきメールパターン」ガイドブックを差し上げます。

ダウンロード(無料)

標的型攻撃メールのリスク

標的型攻撃メールによるマルウェア感染は、企業にどのようなリスクをもたらすのでしょうか。

情報漏えい・改ざんの発生

マルウェア感染により、組織内に侵入されることで、機密情報や重要情報が窃取される恐れがあります。標的型攻撃メールの代表的なリスクともいえ、多くの被害事例が報告されています。情報が悪用された場合、事業継続に深刻な影響が発生する可能性もあります。また、企業活動の妨害を狙い、データ削除やシステム破壊が行われるケースもあります。

金銭的な被害

金銭的被害を受ける可能性もあります。暗号化や窃取したデータを人質に身代金を要求する「ランサムウェア」においても、特定の組織を狙い標的型メールが使われる事例が確認されています。

被害拡大

上記のように、標的型攻撃メールの被害は、端末の感染に留まりません。窃取した情報が悪用され、取引先等への標的型攻撃メールに使われることで、自社以外にも被害が広がってしまう恐れもあります。

標的型攻撃メールの被害事例

この攻撃が世間に広く認知されたのは、2011年に発生した防衛産業への攻撃。防衛装備メーカに大規模な攻撃が仕掛けられたのです。重大な機密情報の流出は確認されませんでしたが、国防を担う企業が狙われたことは世間に大きな衝撃を与えました。

2015年には公的機関が狙われ、約125万件もの個人情報が流出。2020年にはマスメディアが攻撃を受け、グループや業務委託先社員の氏名など1万2500人以上の個人情報が流出しました。

更に、2019 年から2023年にかけて、日本政府やシンクタンク、マスコミ等に対し、標的型攻撃メールを使い情報窃取を試みるサイバー攻撃が確認されたとして、警察庁から注意喚起が発表されています(※)。このほかにも、標的型攻撃メールによる個人情報流出などの事案は後を絶ちません。

※「MirroFaceによるサイバー攻撃について(注意喚起)」(2025/1/8、警察庁、内閣サイバーセキュリティセンター)

被害が相次ぐ理由は、攻撃の巧妙さにあります。会社の同僚や上司、取引先やお客様などを装った「なりすましメール」で攻撃を仕掛けてくるのです。なりすましのための個人情報は、マルウェア感染端末から取得した情報、LinkedInやFacebookなどのSNS情報、ホームページの公開情報などが悪用されます。そして業務に関連する件名や内容で相手の興味を惹きつけます。

標的型攻撃メールの特徴と見分け方 – 怪しいメールは“顔つき”が違う

攻撃は非常に巧妙ですが、守る術はあります。ここからはそのポイントを紹介しましょう。

見分けるポイント「件名」「メール本文」 – 不自然な表現、繁体字簡体字など

まずチェックすべきなのが、メールの“顔つき”です。件名やメール本文をよく確認してみましょう。海外からの攻撃も多いので、表現や言い回しが不自然な日本語になっているケースがあります。日本語の文章では使われることのない繁体字、簡体字が使われていたり、文字化けが起きている場合も要注意です。

HTMLメールの場合は、表示URLと実際のリンク先URLが異なっていることがあります。疑わしい時はリンク先URLをマウスオーバーしてみましょう。表示URLと違う場合はアクセスしないことが賢明です。またメールソフトの設定をHTMLメールではなくテキストメールにしたり、ハイパーリンクをオフにしておけば、不用意なリンク先アクセスを防ぐことができます。

見分けるポイント「差出人」 – 知らない人・フリーアドレスなど

メールの差出人も重要な見極めポイントになります。差出人の氏名や所属組織と署名の情報が合っているか、電話番号や住所が間違っていないかをチェックしましょう。違う場合は、標的型攻撃メールの可能性が非常に高いと言えるでしょう。

知らない人からのメール、海外からの見覚えないアドレスやフリーアドレスのメールも警戒が必要です。攻撃者はマスコミや就職活動中の学生などを装うこともあります。一概に見覚えのないアドレスやフリーアドレスだからといって無視できないのが悩ましいところです。先述したメールの“顔つき”をチェックしたり、情報システム部門に相談して対応を考える必要があるでしょう。見極めが難しいメールの具体的な対策は後ほど説明します。

(関連記事)なりすましメールの対策方法とは?手法や見分け方を解説

見分けるポイント「添付ファイル」 – 拡張子・アイコン偽装に注意

標的型攻撃メールの添付ファイルにはマルウェアが仕込まれています。怪しい添付ファイルかどうかを見極めるには、その拡張子を確認しましょう。アイコンを見ればファイルの種類は分かりますが、実行ファイルなのにワード文書のアイコンを表示させるなど、最近はアイコンを偽装する攻撃もあります。アイコンに頼らず、拡張子を確認するのが確実な方法です。

拡張子は設定画面で「表示する/しない」を選択可能です。非表示を選択していると、拡張子そのものが表示されないので、「ファイル名拡張子」のチェックボックスは必ず「オン」にしておきましょう。気を付ける拡張子には、以下のようなものがあります。

- 実行ファイル「.exe」「.scr」「.cpl」「.bat」など

- スクリプトファイル「.vba」「.js」など

- ショートカットファイル「.lnk」

- PowerShellのファイル「.ps1」

- OneNoteのファイル「.one」

- Excelのアドインファイル「.xll」

- ヘルプファイル「.chm」

- 画像ファイル「.svg」

- RPC構成ファイル「.rdp」

これらの拡張子のファイルがすべて怪しいわけではありませんが、通常の事務系業務でスクリプトファイルやPowerShellを使うことはまずありません。普段使わない拡張子のファイルが添付されていたら、絶対に開かないことです。

攻撃者はすぐに見破られないようにするため、ファイル名に空白文字を入れて引き延ばし、一見しただけでは拡張子を見えなくしたり、二重拡張子にすることもあります。二重拡張子とはファイル名に空白と拡張子を含め、その拡張子のファイルだと見せかける手口。例えば「●●. txt.exe」は「●●. txt」がファイル名で、拡張子は「.exe」です。拡張子の非表示を選択していると、ファイル名である「●●. txt」をテキストファイルと誤認してしまうこともあるので注意しましょう。

これら以外にも、攻撃者はターゲットである受信者を事前に入念に調べて、受信者が不信感を持たないよう、以下のようなだましの手口を巧妙に駆使します。

- 受信者が関心を引く内容や業務に関連する事柄を調べ、件名や本文に利用する

- 最初からファイルを添付せずに、何度かメールのやり取りし、信頼させた上で添付ファイルを送る

- メールのやり取りから、ディープフェイク音声を使った電話へのやりとりに移行する手法も出現

- 何らかの手段で窃取した実際のやり取りメールを改変、標的型攻撃メールに悪用

(参考)警察庁 MirroFaceによるサイバー攻撃について(注意喚起)

(資料DL)標的型攻撃メールを見分ける「注意すべきメールパターン」ガイドブックを差し上げます。

ダウンロード(無料)

標的型攻撃メールの添付ファイルを開いてしまったら

しかし、どんなに気を付けても、すり抜けてしまうリスクはあります。万が一、怪しい添付ファイルを開いてしまったら、どうすればいいのでしょうか。

真っ先にやるべきことは、ネットワークの切断です。有線接続ならLANケーブルを抜く。ワイヤレス接続なら通信をオフラインにします。これによって、社内/社外に感染が“飛び火”するのを防ぎます。

慌ててPCの再起動やシャットダウンは絶対にしないでください。メモリ上にのみ存在している証跡が失われることがあるからです。証跡が失われると、その後のフォレンジック(調査・解析)ができなくなります。ネットワークを切断したら、情報システム部門に状況を報告し、指示を仰ぎます。

標的型攻撃メール対策 – 複数技術の組み合わせと送信ドメイン認証で攻撃を見抜く

これまで標的型攻撃メールの見分け方、マルウェア感染防止策を紹介しましたが、守りをより強固にするためにはシステム的な対策も必要です。

アンチウイルス、アンチスパム

不審なメールの侵入を水際で防ぐためには、アンチウイルスやアンチスパムが有効です。ただし、攻撃者は常に“手を変え品を変え”攻めてきます。1つの技術だけでなく、複数のベンダーの技術を組み合わせた製品を選ぶといいでしょう。取りこぼしを減らし、高精度な検知が可能です。攻撃パターンを学習するAI型、プログラムの挙動を見て識別する振る舞い検知なら、未知のマルウェアも検知できます。

送信ドメイン認証

先述したように、標的型攻撃には「なりすましメール」が多く利用されます。メールのヘッダー情報を注意深く確認すれば“異常”に気付けますが、人によるチェックには限界があります。

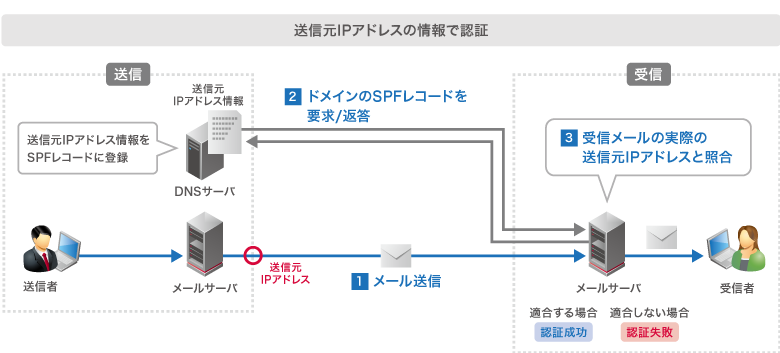

そこで有効なのが「送信ドメイン認証」です。これはメール送信者のドメインを検証し、なりすましメールかどうかを判断する仕組み。送信元のIPアドレスを認証に用いる「SPF(Sender Policy Framework)」、電子署名を利用する「DKIM(DomainKeys Identified Mail)」、SPFとDKIMの弱点を補う「DMARC(Domain-based Message Authentication、Reporting and Conformance)」という3つの方法があります。これらを組み合わせて使うのが最も効果的です(図2)。

(図2)送信ドメイン認証の仕組み

送信ドメイン認証は送る側と受け取る側双方が対応することで成り立っている仕組み。対応する組織が広がれば、安全性もより高まります。自社やグループ会社だけでなく、サプライチェーン攻撃を想定した取引先にも対応してもらうことが重要です。

(関連記事)送信ドメイン認証(SPF/DKIM/DMARC)の仕組みと、なりすましメール対策への活用法を徹底解説

感染防止には、添付ファイルの受信制御とマクロ除去が有効

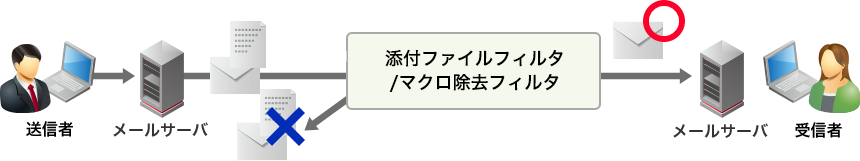

先ほど添付ファイルの拡張子による識別方法を紹介しましたが、このチェックもシステム化することができます。添付ファイルの「ファイル種別」「ファイル名」「ファイル拡張子」などの条件でフィルタリングをかける方法です。対象のファイルが添付されていたら自動的に削除します。

攻撃の抑止には「マクロ除去」も有効です。添付ファイルに含まれたマクロ機能を検知し、自動で除去してくれます。ファイルを開いてもマクロは実行されないので、マルウェア感染のリスクを大幅に低減できます(図3)。

(図3)添付ファイルフィルタやマクロ除去フィルタのイメージ

EDRなどによる侵入前提の対策でリスクに備える

守りを固めることに加え、早期に“異常”に気づき、被害を最小化する「侵入前提の対策」も欠かせません。この実現には端末の挙動をリアルタイムに監視・制御する「EDR(Endpoint Detection and Response)」、インターネット接続のトラフィックを分析し不正な通信や挙動を検知する「セキュアWebゲートウェイ」などが効果的です。

従業員への標的型攻撃メール訓練で侵入を極力阻止する

また、そもそも怪しいメールは開かない。“異常”があればすぐに気付く。そのためには従業員の教育や訓練も必要です。攻撃の傾向やトレンド、予想されるリスクなどについて勉強会を実施したり、疑似攻撃メールで演習を行うことで、一人ひとりのセキュリティ意識が醸成され、組織の防御力が向上します。緊張感を維持するために、教育や訓練は定期的に実施することが肝要です。

包括的な対策をクラウド型サービスで実施

このように標的型攻撃メール対策として“やるべきこと”は多岐にわたります。自前で整備しようとすると、対象製品の導入やシステム構築の手間がかかります。攻撃の進化に合わせた対応も必要になるため、稼働後の運用も大きな負担です。

その点、IIJのセキュリティサービスなら、そんな心配はいりません。多様なセキュリティサービスをクラウド型で提供しているのです。例えば「IIJセキュアMXサービス」は多段防御の脅威メール対策で、巧妙な標的型攻撃メールを高精度に検知・防御します。送信ドメイン認証、添付ファイルフィルタやマクロ除去フィルタも利用できます。

「IIJセキュアWebゲートウェイサービス」はURLフィルタリング、アンチウイルス、サンドボックスなどWebセキュリティに必要な機能を統合したクラウド型サービスです。

「IIJセキュアエンドポイントサービス」はマルウェア感染を検知・防御するAI活用型アンチウイルス、不正挙動の検知とその対応支援を行うEDR機能などを利用できます。

システム的な対策に加え、IIJでは人のセキュリティ意識を高めるサービスも提供しています。それが「標的型メール攻撃訓練」です。実際の攻撃を模した訓練メールをユーザへ送信し、添付ファイルの開封状況などを集計し、組織の耐性や人的な脆弱性をレポートします。

標的型攻撃メールは実に巧妙な手口でターゲットに攻撃を仕掛けてきます。被害の防止には、人による見極めとシステム的な対策の“併せ技”が有効です。IIJは多様なニーズに対応したセキュリティサービスの提供を通じ、標的型攻撃メールの包括的な対策を支援しています。

<よくあるご質問>

標的型攻撃メールとは何ですか?

標的型攻撃メールとは、特定の組織や個人を狙い、ターゲットに関係する内容などであたかも正常なメールのように誤認・信用させる手口のメールです。メール本文中のURLへのアクセス、悪意ある添付ファイルの開封によって、マルウェアに感染させたり情報を略取したりします。

標的型攻撃メールの訓練は可能ですか?

可能です。標的型攻撃メールを模した訓練メールを実際にユーザに送信し、攻撃への耐性や人的な脆弱性の有無をレポートします。

IIJの標的型攻撃訓練

社内への注意喚起に使える!

「注意すべきメールパターン」解説

- 注意すべきメールパターン

(PPTX:11ページ) - 送信元詐称など、実際のサンプルを元に特徴や対策を解説。

PPTX形式なので、問い合わせ先などを自由に編集してご活用いただけます。

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)