メールセキュリティ強化は企業の…

なりすましメールの対策方法とは?手法や見分け方を解説

メール、セキュリティを専門とし、M3AAWG会員、及びサービスの企画、戦略を担当。国内だけでなく、ASEAN、米国、欧州でのグローバルサービス展開を精力的に推進しながらメールセキュリティのエバンジェリストとして活動。講演多数。

執筆・監修者ページ/掲載記事:12件

なりすましメールの対策を何もしていない状態では、機密情報の漏えいやウイルス感染の可能性が高くなります。メールはビジネスにおいて欠かせないツールだからこそ、早めの対策が必要です。本記事では、なりすましメールの対策方法とともに仕組みや手法についてご紹介します。

なりすましメールとは

なりすましメールとは、金銭などを目的とした悪意のある第三者が、企業や団体の名前を装い送信するメールを指します。

なりすましメールの主な目的は企業が保有する情報を盗むことです。メールに添付したファイルからマルウェアへ感染させ、情報を不正に取得したり、本文内に記載されたリンクから別サイトに誘導し、口座などの情報、企業の機密情報を盗み取ります。

なりすましメールの仕組み

なりすましメールは、悪意のある第三者がヘッダー部分を書き換えて偽装することで成り立ちます。

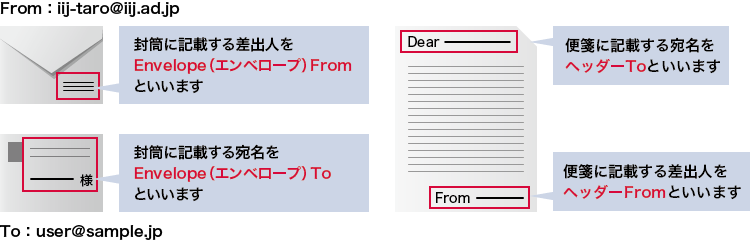

そもそもEメールは、「エンベロープ」「ヘッダー」「本文」の3つの要素に分かれています。

なりすましメールは、「エンベロープ」と「ヘッダー」の送信元情報が異なっていても問題ないというEメールの仕組みを巧みに利用して作られています。

日本語で「封筒」の意味をもつエンベロープは、メールの本文を運ぶ技術です。エンベロープには、送信元や宛先などの情報が収められています。ヘッダーは例えるなら封筒の中に入っている「便箋」にあたります。メール受信者にはエンベロープでなく、ヘッダー(便箋)の情報が表示されて届きます。そのため、ヘッダーを偽装することで、相手に気付かれることなく、なりすましメールを送れるのです。

図1:エンベロープとヘッダー

郵便で手紙が届く場面を思い起こしてみてください。手紙は「封筒(エンベロープ)」に書かれた情報を元に相手に届けられます。たとえ封筒の中身である「便箋(ヘッダー)」の差出人名が異なっていても、封筒に書かれた情報によって宛先に届けられます。なりすましメールも同じで、第三者が企業や個人を装いヘッダーを偽装することで、知らぬ間に受信してしまう可能性があるのです。

なりすましメールの手法

なりすましメールは、様々なサイバー攻撃に利用されています。

ビジネスメール詐欺(BEC)

「ビジネスメール詐欺(BEC)」は、自社の経営層や取引先など、ビジネス上の関係者を装って支払いを指示する詐欺です。なりすましメールとしてよく利用される手法です。

ビジネスメール詐欺は、ターゲットとなる者に詐欺と疑われないため、実在する業務用メールでやりとりされている情報を盗み取るなどして時間をかけて用意周到に準備される傾向があります。

業務用メールの情報を盗み取る方法としては、偽のログインページなどを作成し、ログインさせてアカウント情報を盗み取るフィッシング詐欺が利用されます。また、キーボードの入力データを不正に記録し、盗み取るキーロガーも使われます。

業務用メールの情報を盗み取った上で、経営幹部や取引先を装い、ふだん利用している「見積書」などのファイルを添付して送金を指示します。「重要」や「緊急」などの文言を使い、早急に送金するように仕向けます。また「極秘」と記載して機密事項であるかのように思わせて詐欺だと疑われるのを防ぐ細工をすることもあります。

ビジネスメール詐欺は、国内の大手企業を狙った事例も起きており、1社で数億円の詐欺被害も発生しています。

標的型攻撃メール

「標的型攻撃メール」は、マルウェアに感染させ、機密情報を搾取する方法です。標的型攻撃メールでは、あらかじめターゲットを決めた上で添付ファイル付きのメールなどを送信します。添付ファイルを開封させることでマルウェアに感染させ、情報を奪い取るケースが多く確認されています。

(関連記事)標的型攻撃メールとは?攻撃の見分け方から対策の“極意”まで徹底解説

なりすましメールの昨今の動向として、フィッシング対策協議会の2025年2月の報告によれば、調査用メールアドレスに届いたフィッシングメールのうち、差出人を実在するサービスのメールアドレス(ドメイン名)に偽装したなりすましメールは約69%に上ったとし、事業者への注意と対策を呼び掛けています(※)。

※2025/02 フィッシング報告状況(フィッシング対策協議会、2025/3/17)

なりすましメールの見分け方

なりすましメールは巧妙化され、一見しただけでは見分けがつかない場合もあります。見分け方や、被害を事前に防ぐための対策方法をご紹介します。

送信者情報の表示名を疑う

なりすましメールの対策方法として、メールアドレスや記載のURLが正しいものなのか確認する方法があげられます。

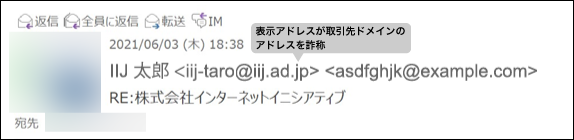

まずは、ディスプレイネーム(メール送信者情報の表示名、差出人情報)に注意してください。「なりすましメールの仕組み」でご紹介した通り、ディスプレイネームは比較的自由に設定できることも多いため、ここで自社や取引先関係者を騙ることもあります。送信元アドレスと一致しているか確認することで、なりすましを見破れる場合があります。

図2:表示アドレスの詐称例

送信元に確認する場合、受信したメールに返信してしまうと、偽装している第三者の元に問い合わせの内容が届いてしまう可能性があります。送信元である企業や個人の連絡先を知っていれば、新規作成してメールを送信するか、電話など別の手法で直接問い合わせましょう。

メールのタイトルや本文に着目

メールアドレスだけでなく、タイトルやメール本文内に記載されたURLに少しでも不審な点があると感じたら、送信元に正しいものか念のため確認をとった方がいいでしょう。受信したメールの内容や日本語が不自然に感じるなど、違和感がある場合も同様です。

なお、送信元に確認する場合、受信したメールに返信してしまうと、偽装している第三者の元に問い合わせの内容が届いてしまう可能性があります。送信元である企業や個人の連絡先を知っていれば、新規作成してメールを送信するか、電話など別の手法で直接問い合わせましょう。

そもそも、受信したメールのリンクや添付ファイルを安易に開かないことも、なりすまし対策になります。送信元が取引先や自社の人間でも、メール内の添付ファイルやリンクをクリックする際は注意すべきです。なりますしメールはヘッダー部分の情報を書き換えることで企業や個人を装えます。なりすましメールに添付されたファイルやリンクであれば、クリックすることでパソコンがマルウェアに感染し、機密情報などが抜き取られるリスクが高くなります。

添付ファイルのリンク先が不審なURLである場合は、なりすましの可能性があると判断できます。疑わしいときはアクセスせず、送信元への問い合わせを行いましょう。なりすましメールの対策方法

なりすましメールの対策方法としてメールアドレスや添付ファイル、URLを確認する方法をお伝えしましたが、受信者の目視に頼る場合、見落とす可能性は高くなります。 なりすましメールは年々巧妙化しており、一見しただけではわかりづらく判断できないことから、どれだけ注意喚起や教育をしても防ぎきれない場合も考えられます。 より強固に企業の情報を守るには、以下のような仕組みを用いて、システムで防ぐことが有効です。

システム的な対策として有効な方法が送信ドメイン認証です。判別が困難ななりすましメールを識別し、被害が起こるのを防ぐためのものです。

送信ドメイン認証は、送信元のメールサーバーのIPアドレス認証や電子署名の仕組みによってなりすましメールかを判断します。送信ドメイン認証を利用することで、受信したメールが正規のものなのかを確認できます。送信ドメイン認証の詳しい仕組みや活用方法については、以下の記事で紹介していますで、ご覧ください。

(関連記事)送信ドメイン認証(SPF / DKIM / DMARC)の仕組みと、なりすましメール対策への活用法を徹底解説

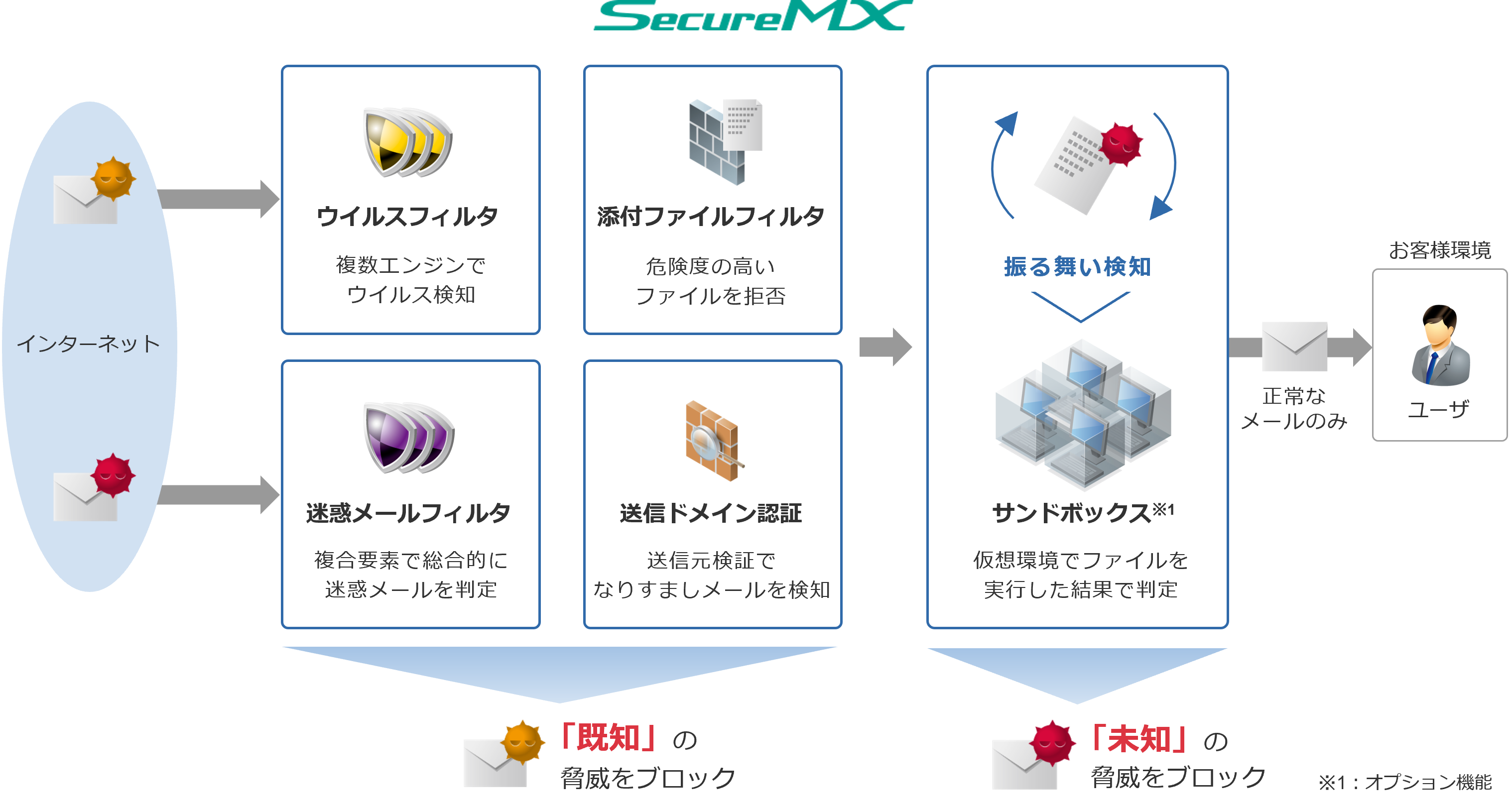

IIJでは、「IIJセキュアMXサービス」を提供しています。SPFやDKIMの認証だけではなく、認証結果に応じた拒否や隔離といったフィルタリング機能にも対応しています。また、送信先の企業がなりすましか判断できるように、DNSに設定が必要なSPFレコード例、DMARCポリシー例や設定方法をマニュアル化しており、自社がなりすまされないための対応も容易に行えます。なりすましメールへの対応には専門的なサービスを活用することが有効な手段の一つといえるでしょう。

送信ドメイン認証も完全ではありません。近年では、類似したドメインで送付し、該当のドメインは送信ドメイン認証に成功するようにしているケースもあります。そのため、送信ドメイン認証を用いた対策以外に、他の対策を組み合わせる必要があります。ビジネスメール詐欺や標的型攻撃メールの被害を受けないためには、マルウェアの脅威に対する対策を行っておくと安全です。

マルウェアは、メールに添付されたファイルをクリックすることなどで感染します。IIJの「IIJセキュアMXサービス」では、業務で受け取ることのないスクリプト形式や実行形式の添付ファイルを受信前にブロックします。ウイルスが侵入する可能性を減少させます。

また、マルウェア対策の軸となるアンチウイルス/迷惑メールフィルタのエンジンには「国内メール」に強い複数社の商用エンジンを実装し、特定ベンダーのエンジンに頼ることなく、多層的に脅威メールを防ぎます。加えて、ファイルの「振る舞い」でマルウェアかどうか判断するサンドボックス機能の拡張ができ、脅威対策に必要な様々な組み合わせを1サービスでまとめて実現できます。

図3:IIJセキュアMXサービス

まとめ

ビジネスメール詐欺や標的型攻撃メールといったなりすましメールの被害を未然に防ぐには、以下の点に注意しましょう。

- 正しいメールアドレスやURLかを確認する

- リンクや添付ファイルを安易に開かない

しかし、ビジネスの現場では日々多くのメールによってやり取りが行われます。個人がどれだけ気をつけていても、すべてのメールを事細かにチェックするのは時間的にも大変です。

そのため、安心してやり取りを行うもっとも手間のかからない対策の実現方法はセキュリティサービスを利用することです。送信ドメイン認証(SPF/DKIM/DMARC)を活用すれば、なりすましメールを機械的に判別できます。加えて、様々なフィルタリングによる対策を組み合わせて、メールセキュリティの強化を図れば、マルウェアによる情報漏えいの脅威から守れます。

なりすましメールは日々巧妙化されています。大手企業でも詐欺被害にあうなど他人事ではありません。重要な情報の流出を未然に防ぐには、なりすましメール対策を一日も早く開始することが大切です。

売上No.1(※)の「IIJセキュアMXサービス」 サービスを詳しくみる

※出典:ITR「ITR Market View:サイバー・セキュリティ対策市場2025」統合メールセキュリティ市場:ベンダー別売上金額推移およびシェア (2022~2024年度予測)

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)