IIJでは、企業ITにおけるお…

ゼロトラストネットワークとは?境界防御にはない強靭性・利便性のポイントを解説

執筆・監修者ページ/掲載記事:3件

テレワークやクラウド化の加速によって、社内のネットワークと外部との境界に壁を築く従来型ネットワークは、限界を迎えています。そうした状況の中で注目を集めているのが、ゼロトラストネットワークです。ゼロトラストネットワークとは何か。従来のネットワークセキュリティとの違いや、メリット・デメリットは。考え方から導入のポイントまで詳しく解説します。

- 目次

従来のネットワークセキュリティが限界に

従来の企業ネットワークは、社内と社外を隔てるファイアウォールを境に安全性を担保してきました。社内ネットワークにシステムがあり、社内の端末でシステムを利用することを前提とした設計です。ところが現在、従来の考え方ではネットワークセキュリティの維持が困難になっているのです。理由はなんでしょうか。

1つはテレワークの普及です。新型コロナウイルスの感染拡大をきっかけに、テレワークへのシフトが一気に加速しました。その結果、社外から社内ネットワークにアクセスする機会が大幅に増えました。企業が管理する端末も、社内から各従業員の自宅へと広がっています。

もう1つの変化がクラウドシフトです。2018年に政府が示した「クラウド・バイ・デフォルト原則」の影響もあり、今や企業の情報資産は社内ネットワークだけでなく外部のクラウドサービスにも置かれています。

注目されるゼロトラストとは

テレワークとクラウドシフトの進展によって従来のネットワークセキュリティが限界を迎える中、注目されているのがゼロトラストという考え方です。

ゼロトラストの概念は、アメリカの調査会社であるForrester Research社が2010年に提唱しました。2020年には、米国標準技術研究所(NIST)が「Special Publication(SP)800-207 ゼロトラスト・アーキテクチャ」を公開しています。NISTの文書では、ゼロトラストの定義や7つの基本理念が整理されました。それまではゼロトラストという言葉だけが独り歩きしていましたが、以降は7つの基本理念をもとに、皆で同じ認識を持てるようになると期待されています。

基本理念には「企業の情報資産を境界の内・外に関わらず守るべき対象とすること」、「情報資産へのアクセスは常に確認され制御されること」などがあります。注意したいのが、これらは「信条」というべきもので、必ずしもすべてを満たさなければいけないものではないということです。進むべき方向としてとらえましょう。

(参考)内閣官房「政府情報システムにおけるクラウド・サービスの利用に係る基本方針」

ゼロトラストネットワークとは

ゼロトラストの考え方のうち、データ、端末、IDまで含めたネットワークに関するもの全般を「ゼロトラストネットワーク」と位置付けることができます。

ゼロトラストネットワークでは、「社内からのアクセスは安全だ」という考えを捨て、すべての情報資産へのアクセスにおいて確認を行います。アクセスしている端末は許可されたものか、ユーザ本人によるアクセスか。都度確認することで、企業の情報資産を守ります。そして確認は、社内ネットワークへのアクセスであってもクラウドへのアクセスであっても、同じように行わなければなりません。

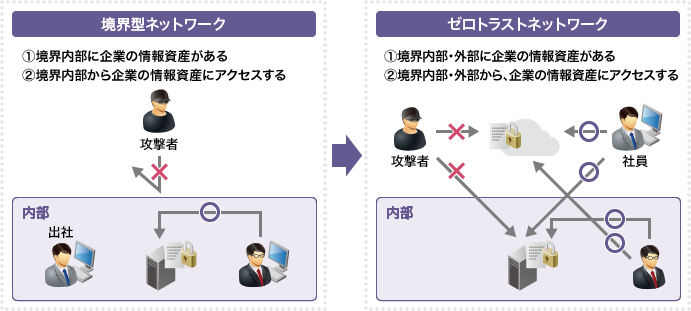

従来のネットワークセキュリティとの違い

従来の境界型ネットワークでは、インターネットから社内への侵入をファイアウォールでブロックします。一方、社内ネットワークに接続されている端末は、ファイアウォールを通過してインターネットにアクセスできますし、社内ネットワーク上のサーバ群に自由にアクセスできます。

ただし、攻撃者はこの仕組みを利用します。ファイアウォールがあるため外からの侵入はできませんが、悪意あるメールを送ることは可能です。メールの添付ファイルを経由して社内にいるユーザをマルウェアに感染させれば、他の端末を感染させ、感染した端末を踏み台に情報を窃取することも可能です。

ゼロトラストネットワークであれば、ある端末がマルウェアに感染したとしても、サーバにアクセスしようとすれば、接続要求が確認されます。適切な権限・端末の状態・時間などが確認され、いずれも満たすことができなければ要求は遮断されますから、攻撃者はそれ以上何もできません。

ゼロトラストネットワークにおいては、自宅の端末からアクセスした場合でも、通信を確認し、許可すれば社内の端末と同じように情報システムが使えます。端末がどこにあっても、同じ仕組みで社内の情報システムを安全に使えるようになるのが大きなポイントです。

ゼロトラストネットワークのメリット・デメリット

ゼロトラストネットワークは、情報資産を守り、ユーザが安全・快適に情報システムを利用する上で大きなメリットがあります。しかし、デメリットもあります。システム導入・運用の視点と管理・監督者の視点でそれぞれ整理しました。

| 視点 | メリット | デメリット |

|---|---|---|

システム導入・運用 |

|

|

管理・監督者 |

|

|

このように整理してみると、どこからでも安全に利用できることによるメリットが、働き方の多様化につながることが分かります。一方で、セキュリティの制御が煩雑になったり、セキュリティレベルが上がることで一時的にユーザが不便を感じたり混乱したりすることも想定しておくべきでしょう。

ゼロトラストネットワークの構成

ゼロトラストネットワークは、境界防御では守れない脅威への対策です。そのため社内ネットワークをなくし、認証サーバも含めてすべてクラウドに移行する事例も存在します。

ただし、ゼロトラストネットワークは境界防御を否定するものではありません。情報処理推進機構(IPA)が2021年に発表した「ゼロトラスト導入指南書」でも、既存の境界防御を活かすことで、より強固なセキュリティを構築できるとしています。

また、「これを導入すればゼロトラストネットワークを実現できる」という製品は存在しません。自社がゼロトラストネットワークをどのように実現するかを考え、不足している領域を製品で補う取り組みが必要になります。ソリューションを導入する際に押さえておきたいポイントは、次の通りです。

| 強化したい領域 | ソリューション |

|---|---|

| ID管理 | IDaaS |

| デバイス管理 | EDR、MDM |

| ネットワークセキュリティ対策 | プロキシ |

| クラウドアクセス | CASB |

| Web分離 | 仮想ブラウザ |

| セキュリティ運用 | UEBA |

ゼロトラストネットワーク導入のポイント

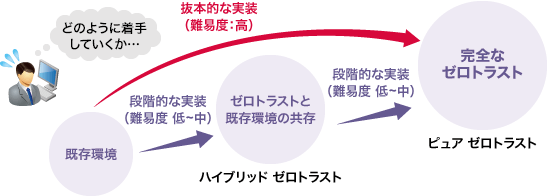

ゼロトラストをいち早く導入したGoogleでも、実現までに8年かかりました。境界防御を採用している企業がいきなりゼロトラストネットワークを導入するのは、コスト・運用・人的資源の面で難易度が高いと言えます。

ゼロトラストネットワークを導入するには、自社の実態と照らし合わせて要求を整理するところからスタートし、あるべき形を見据えながら、優先度を決めて段階的に取り組むことが必要です。

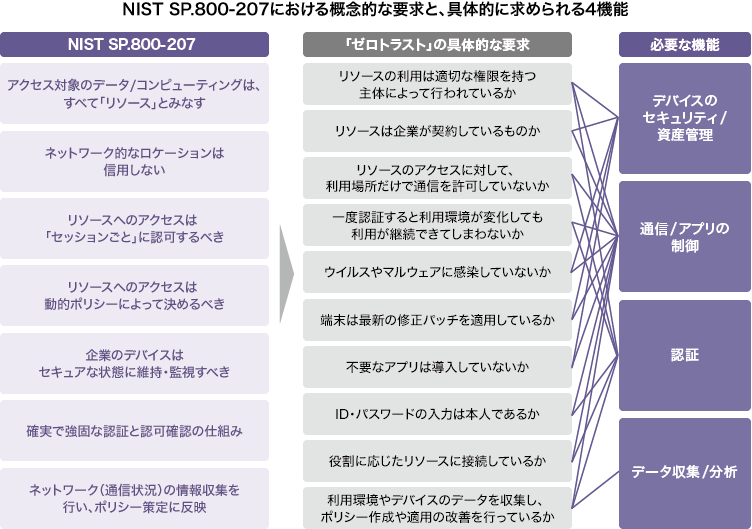

以下の図は必要な機能を明確にする手順を示したものです。NISTが整理した7つの基本理念(図左)をもとに、自社の状況に照らし合わせてゼロトラストネットワークを実現するための要求を洗い出します(図中央)。更に、その要求を満たす機能を明確にします(図右)。その後、機能を満たすツールを選定していきます。

必要な機能を洗い出したら、実装難易度を踏まえて効果とコストを比較し、段階的に導入する必要があります。

例えば、必要な機能の中からまず「通信/アプリの制御」に取り組むとしましょう。この場合、会社のリソース群についてセキュリティレベルとリスクを評価して守りたいリソースを決めます。続いて、端末とリソースとの間に、以下を満たす製品やサービスを検討します。

(1)通信制御のためのポリシーを定めることができること

(2)定められたポリシーに従い、端末の通信を制御できること

ネットワークの状態(IPアドレスとポート番号)に限らず、端末の状態や周辺システムから得られる様々な情報を用いて、動的な定義や制御ができることがポイントです。

このように、ゼロトラストと既存環境は一時的に共存する状態になります。そして、段階を踏んで完全なゼロトラストに移行していきます。

ゼロトラストネットワークは働き方の多様化やクラウドシフトを実現し、ユーザが安全・快適に情報システムを利用できるために不可欠な仕組みです。しかし複数のセキュリティ製品を一企業が導入するには、相当の労力が必要となります。従業員にも少なからず負担がかかるでしょう。課題を見据えつつ、あるべき姿に向けた確実な一歩を踏み出していくことが大切です。

<よくあるご質問>

注目されるゼロトラストとは

テレワークとクラウドシフトの進展によって従来のネットワークセキュリティが限界を迎える中、注目されているのがゼロトラストという考え方です。詳しくはこちら

従来のネットワークセキュリティとの違い

従来の境界型ネットワークでは境界内部から企業の情報資産にアクセスしますが、ゼロトラストネットワークでは端末がどこにあってもアクセスできるようになります。詳しくはこちら

「ゼロトラスト」を実現する

サービスガイドブックを差し上げます

- ゼロトラストを実現するZTNAサービスガイドブック

(PDF:17ページ) - 快適性とゼロトラストセキュリティを両立するその秘密や、他社サービスとの比較をガイドブックで詳しく解説

- 今さら聞けない「ゼロトラスト」基本の“キ”

(PDF:16ページ) - ゼロトラストの本質をきちんと理解できていますか?

基本的な7つの原則をやさしく解説

この記事を読んだらチェックしたいサービス

<関連情報>

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)