「IIJセキュリティ教習所」は…

意外と知らないインシデント対応のイロハ―まずやるべきは“本質”を知り、普段の準備を整えること

エンドポイントセキュリティを中心に幅広い分野でマネージドサービスの立ち上げ・推進に従事。XDRスペシャリストとして企業のデジタル化に必要な新しいセキュリティの在り方を支援。また昨今では、ワークショップ“IIJ Sketch & Draw Workshop”を通じ、エバンジェリストとして、大手から中堅企業を中心に約100社以上にわたるセキュリティ戦略や投資、対策の見直しをサポート。

執筆・監修者ページ/掲載記事:6件

サイバーセキュリティは「侵入前提」が常識になりつつあります。「侵入前提」のサイバーセキュリティ対策で欠かせないのが「インシデント対応」です。この言葉を耳にする機会が増えましたが、実は拡大解釈されていたり、重要なポイントが見落とされていたりする場合があります。理解した「つもり」になっていると、“いざ”という時に被害に歯止めがかからない――。そんな事態に陥りかねません。侵入前提の対策が欠かせない今だからこそ、インシデント対応の“本質”を理解しましょう。インシデント対応のイロハと必要かつ適切な対策を徹底解説します。

- 目次

セキュリティリスクの変化と求められるインシデント対応

Emotetが“復活”と“沈静化”を繰り返し、日本企業を狙って大規模攻撃を仕掛けるなど、セキュリティリスクは以前にも増して高まっています。しかも昨今のサイバー攻撃は手口が非常に巧妙で、侵入を完全に阻止することが難しくなっています。それとともにセキュリティインシデントも多様化しています。

セキュリティインシデントとは、DoS/DDoS攻撃、マルウェア感染、フィッシング、不正アクセスによる機密情報や個人情報の流出などセキュリティ上の脅威となる事象のこと。略称して「インシデント」と呼ばれることも多いため、本稿も以降ではインシデントと表記します。

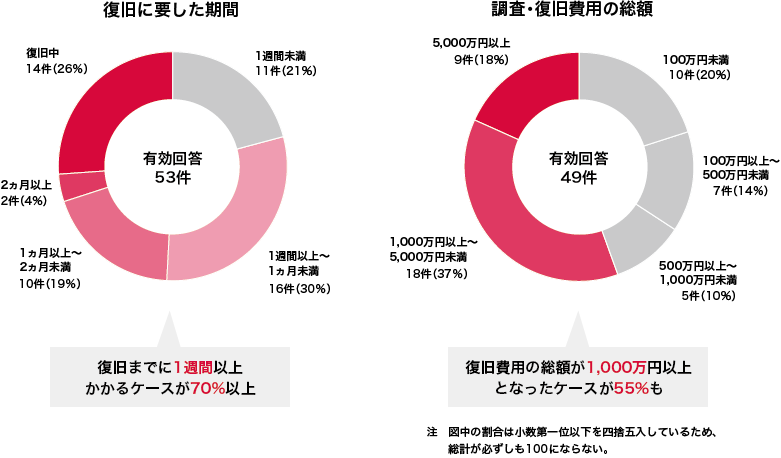

インシデントの中には、ビジネスに多大な影響を及ぼすものもあります。Emotetやランサムウェアはその代表格でしょう。近年の傾向として被害も長期化・甚大化しています。警察庁の調べによると、復旧までの時間は被害に遭った企業の70%以上が1週間以上を要し、復旧費用の総額が1,000万円以上となった企業も55%と半数を超えています。

セキュリティ被害の復旧に要する時間と調査・復旧費用

※「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」(警察庁)をもとにIIJが作成

こうしたことから、インシデントをビジネスリスクとして管理する「インシデント対応(レスポンス)」の重要性が高まっています。

インシデント対応とは?インシデントハンドリングの5つのプロセス

インシデント対応とは、リスクマネジメントの一環として自組織を守るための情報セキュリティ対策。その目的は、インシデント発生による被害の抑止や拡散を防ぐことです。そのためインシデント対応の役割は検知と対処が大きくクローズアップされます。間違いではありませんが、情報セキュリティ対策全体の中で見ると、実は「インシデント対応」は一部のプロセスに過ぎません。

では、そもそもインシデント対応とは何なのか。JPCERT/CCの定義をもとに情報を整理しましょう。

何らかの異常を検知してから解決までの一連の処理は「インシデントハンドリング」と言います。JPCERT/CCの定義をもとにまとめると、そのプロセスは主に以下の5つになります。

①検知

自組織のセキュリティシステムで異常を検知します。外部から通報を受けるケースも想定し、連絡受け付け体制も整える必要があります。

②トリアージ

検知した異常によってどんな影響が懸念されるか。ビジネスリスクをもとに、対応が必要なインシデントか否かを判断し、対応の優先度も決めます。

③インシデント対応

トリアージの結果を受け、自組織の情報セキュリティポリシーに沿って必要な対応策を講じます。

④情報公開

③と並行してメディアや一般に向けたプレスリリース、監督官庁への報告、組織内部への情報展開などを行います。対応計画の実施状況や結果もタイムリーに公開していきます。

⑤顧客・関係先対応

情報流出やビジネス機会の損失が発生した場合は関係者への謝罪、損害賠償の調整などを行います。

つまり、インシデント対応はインシデントハンドリングの一部。検知・トリアージの結果、ビジネスへの影響がほとんどないと判断できれば「何もしない」という選択肢もあり得ます。何らかの対処が必要になった場合に発生するプロセスを「インシデント対応」と言います。

インシデント対応は意外とやることが多い

5つのプロセスの中で、最もやるべきことが多いのが「インシデント対応」です。まず発生した事象を分析し、自組織で技術的な対応が可能か否かを判断します。自組織で技術的な対応が可能な場合は対応計画を策定し、そうでない場合は第三者機関の支援を受けながら対応計画を策定します。

更にその過程においては、経営層への報告を欠かさず適宜経営判断を得ることも重要で、そのためには経営判断に必要な情報収集も並行して実施する必要もあります。

次に対応計画を実施し、インシデントの原因となった脅威の駆除や無力化、感染端末の隔離やネットワーク遮断など必要な対処を講じます。同時に外部専門機関や関係者の協力を得て必要な情報を提供してもらい、フォレンジックを実施。インシデント発生原因の詳細を調査します。その後、問題が解決しているかを確認し、解決していない場合は再度事象を分析し、対応計画を策定・実施し直します。

こうした対応を進めるためには、まずインシデントの定義が必要です。自組織のシステムにおいて発生する可能性のあるインシデントを可能な範囲でリストアップし、それぞれについて対応マニュアルを整備します。これを整備しないまま運用すると、対処の必要のない事象までインシデントと判断され、本当のリスクを見落とす「オオカミ少年化」したり、アラート疲れを招く恐れがあります。

対応フローをマニュアル化し、リスクを評価する

検知した脅威にいかに迅速かつ適切に対処するか。インシデント対応は「スピード」が非常に重要になります。対処が長引けば、被害も復旧時間・コストも増大してしまうからです。先述したように必要なフローを整理してマニュアル化することはもちろん、普段からの準備と心構えも欠かせません。

具体的にはインシデントハンドリングを主導する「CSIRT」の整備が必要です。ここが中心となって経営層と連携し、組織としてどうすべきかを速やかに判断できる準備を整えておくのです。機会損失や企業の信用・イメージの毀損、完全復旧までの技術対応、損害賠償などを念頭に置いたリスクマネジメントも重要です。どのシステムがどれぐらい停止すると、ビジネスに与える影響はどの程度になるか。具体的な被害金額を試算することで、対策の重要性を再確認でき、セキュリティ投資の判断材料にもなります。

ビジネスリスクは企業の置かれた状況やセキュリティレベルによって異なります。それぞれの組織がリスクを評価し、自身で準備しなければなりません。

社内リソースだけでインシデント対応は困難

普段からの準備を進める上で、大切になるのがセキュリティ人材の育成です。IPA(情報処理推進機構)が公開した「情報セキュリティ白書2022」は、セキュリティ人材育成要件として次の3点を挙げています。

①セキュリティ人材に求められるスキルを自ら学べるよう、スキルレベルに対応した教育コンテンツを整備する。

②学習コンテンツは実践的な課題やデータを基にした「実践的な疑似経験学習」であること。

③研修プログラムは「課題解決型現場研修」で実践的なスキルを習得できる環境を整備する。

ただし、提唱されている要件を自組織内で整備するのは限界があります。まず人材育成をリードするプロフェッショナル人材が少ない。仮にスキルを学んでも、それが体得できているかを試す場もないのが実情です。

そうした企業は外部リソースの活用を考えるのも有効な一手です。自組織に不足するリソースを補い、スキル・ノウハウの習得が可能になります。後編では、実績のあるIIJの研修プログラム「IIJセキュリティ教習所」を取り上げ、インシデント対応強化の道筋を考察していきます。

インシデント対応の知識・技術を習得する

研修プログラム ガイドブックを差し上げます

- インシデント対応実践 研修プログラム

(PDF:18ページ) - セキュリティの最前線で培った実績とノウハウを基に開設した「IIJセキュリティ教習所」。現場で活かせる技能を習得する研修とは?

- インシデント対応を高精度に実施するSOCサービス

(PDF:25ページ) - セキュリティ運用、レポート機能、インシデント対応の詳細や、ご利用までの流れなど、導入へのヒントを掲載

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)