“認証”強化の具体例

WEBサイトで金銭のやり取りを行なう機会が増えているが、そうした場は、特にサイバー攻撃の標的になりやすい。そこで今回は、より強固な「認証」システムの指針となる技術を紹介する。

インターネットバンキングやオンラインショッピングサイトといった、利用者の金銭に直結するWEBサイトが、自宅・職場・移動中など、まさに至る所で気軽に利用できるようになりました。

その一方で、こうしたWEBサイトが次々にサイバー攻撃を受け、不正ログインが発生する被害も起きています。これらは、利用者のセキュリティの甘さやシステムの脆弱性につけ込んだ不正ログインによるもので、その手口は年々巧妙化しています。ここ数年間でも、ふたつの新たな脅威が現われました。

MITBとMITM

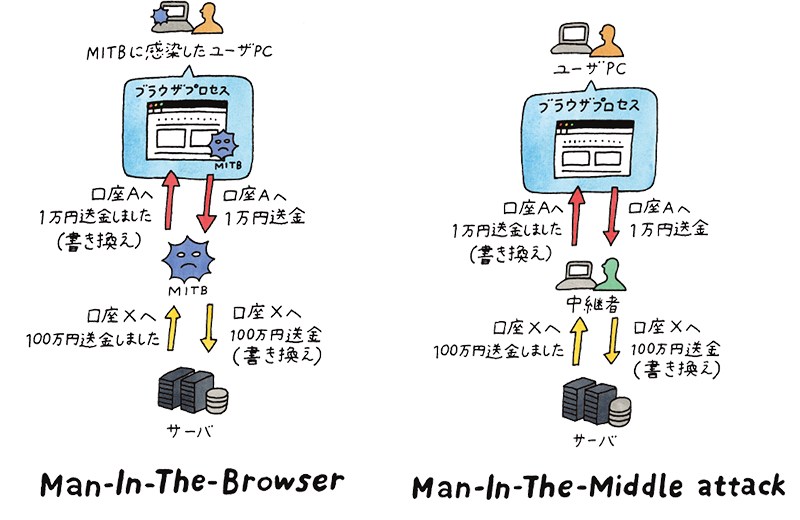

MITB(Man-In-The-Browser)は、利用端末に「トロイの木馬」などのマルウェアを侵入させ、インターネットバンキングなどのWEBサイトにおいて、利用者が意図しないかたちで多額の不正送金を行なわせる手法です。攻撃は、利用者とブラウザのセキュリティの仕組みのあいだで行なわれます。よく似た手口のフィッシング攻撃とは異なり、利用者は本物のサービスに正しくログインして利用するため、何も違いが見あたらず、まったく気づかれないのが特徴です。この攻撃の脅威は、対象となるWEBサービスで認証後のセッションが確立されてから介入してくるため、ワンタイムパスワード(OTP)やPKIといった既存の多要素認証技術が意味をなさない点です。

MITM(Man-In-The-Middle attack)は、中間者攻撃といったほうが聞き覚えがあるかもしれません。不正WEBサイトが通信経路に割り込み、利用者が認証情報を漏らすことを狙った手法です。攻撃者は、利用者と正しいWEBサイトのあいだで交わされるすべてのメッセージを横取りし、別のメッセージを差し込みます。利用者には直接対話しているように思わせるため、気づかれにくいのが特徴です。仮に利用者がOTPを使っていたとしても、生成されたOTPの有効時間が切れる前であれば、何度でも認証が成功してしまうため、有効時間内に不正WEBサイト経由でログインされてしまいます。

以上のように、ランダムパスワードを毎回生成するOTPやPKIといった既存の多要素認証だけではMITBやMITMの対策にはなりません。では、これらの攻撃に対して、どのような対策が有効かと言いますと、「マルウェア対策」と「認証」の2点が重要になります。

まず「マルウェア対策」ですが、MITBの場合、利用端末のマルウェア感染がトリガーとなりますので、マルウェア対策ツールを導入して、感染を防ぐことが有効です。ただし、それだけでは攻撃を完全に防ぐことはむずかしく、「認証」に関する対策も必要となります。

「認証」については、サイバー攻撃の対象になりやすい金融機関を監督する金融庁も、「二要素認証」「トランザクション署名認証」「二経路認証」といった対策が有効である、との見解を示しています。

二要素認証

あらゆるWEBサービスでは、利用者の識別にユーザIDが用いられます。そして、ユーザIDを使用してサービスにアクセスした利用者が本人であることを確認するために「認証」が必要となります。その際、一般的に利用されるのが、本人だけが知っている「パスワード」で、これに「本人だけが持っているもの」または「本人の生体情報」を組み合わせて、ふたつの要素による認証を行なうのが「二要素認証」です。

多要素認証を利用すれば、ID・パスワードが盗まれただけでは不正が行なわれないよう保護できるため、こうした対策は最低限の対応だと考えられています。しかし、既存のOTPやPKIなどの二要素認証を用いても、MITBやMITMを防げないことは先に述べた通りで、二要素認証だけでセキュリティが万全になるわけではありません。

トランザクション署名認証

通常のWEBサイトの認証では、ログインできたユーザがログアウトするまでを正しいユーザと判断して処理が行なわれます。しかし、MITBのようにログイン認証後に介入してくる攻撃も存在するため、決済や商取引などトランザクションの前にも再度認証を実施することが考えられます。

トランザクション署名認証を説明する前に、OTPの規格について整理したいと思います。主要な規格は二種類で、RSAセキュリティ社の独自規格である「RSA規格」と各社の相互運用を目的とした「OATH規格」があり、OATH規格には、一定の時刻間隔で自動的にパスワードを生成する「時刻同期方式」、利用時に新しいパスワードを生成する「イベント方式」、さらに、管理者(サーバ)から送付される乱数(チャレンジ)を入力し所定のアルゴリズムで演算した結果(レスポンス)を生成する「チャレンジ&レスポンス方式」の3方式があります。

現在、多くのWEBサイトで採用されているのは「時刻同期方式」ですが、先述した通り、この方式だとOTPの有効期限が切れるまでは、何度でも認証が成功してしまいます。攻撃者は時間内でOTPを不正入手して、悪用しようとするため、「時刻同期方式」はMITMの対策にはなりません。

「イベント方式」は、利用者がOTPを利用しない限り、OTPが更新されない仕様であるため、ID・パスワードが漏えいしていると、(MITMやMITB攻撃以前に)OTPに対して総当り攻撃が成り立ちます。

「チャレンジ&レスポンス方式」では、チャレンジの部分を任意の値に置き換えることが可能です。そのチャレンジの部分をトランザクション内容(送金や商取引)の情報に置き換えて、レスポンスを生成させることを「トランザクション署名認証」と言います。利用者が事前に入力したトランザクション内容をもとにチャレンジを生成させることで、攻撃者にレスポンスが盗まれたとしても、利用者が入力したトランザクション内容以外の処理が行なえず、OTP認証が失敗するため、MITBやMITMの攻撃への対策となり得ます。

二経路認証

二経路認証とは、ログインや取引を実施する際に、その処理を行なっている通信経路とは別経路で処理内容を承認する方式です。MITBやMITMといった攻撃はどちらもアクセスしている経路を汚染し、処理内容を改ざんするため、別の経路を確保して、その別経路上で処理内容の承認を実施します。

以上、MITBやMITMの対策を述べてきましたが、IIJではクラウドサービスとして、認証強化ソリューション「IIJ SmartKey マネージメントサービス」を提供しています。本サービスは「スマートフォンを利用した二要素目の追加認証機能の提供(OTP認証/スライド認証)」「追加認証時のリクエストを独自経路で要求(他経路認証)」「追加認証時のリクエスト内容を通知(ログインや取引内容の通知)」といった機能を備えており、MITBやMITMへの有効な対策です。IIJではこうしたサービスを通して、今後もお客さまの課題解決をサポートしていきたいと考えています。

(イラスト/STOMACHACHE.)

※IIJグループ広報誌「IIJ.news vol.136」(2016年10月発行)より転載

気になることがあればお気軽に

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)