IPA(情報処理推進機構)が発…

#1 外部記録媒体を使った顧客情報の持ち出し:某情報通信会社の例

特集

事例からひも解く内部不正対策

IPA(情報処理推進機構)が発表した「情報セキュリティ10大脅威 2024」によると、「内部不正による情報漏えい」の脅威が前回より高まり、3位にランクアップしました。外部からのサイバー攻撃による情報漏えいに加え、社員や元社員による内部犯行リスクが高まっているのです。漏えいした情報が悪用されれば、被害者である企業が「加害者」と見られ、企業ブランドや社会的信用が大きく毀損されます。内部不正はどんな手口で行われるのか。それを防ぐにはどうすべきか。本記事では、外部記録媒体を利用した情報の持ち出しに10年以上も気付けなかった事案を取り上げ、その問題点と対策を考察していきます。

徹底対策ガイドブック ダウンロード(無料)

管理者アカウントを悪用して顧客データにアクセス

<事例紹介>

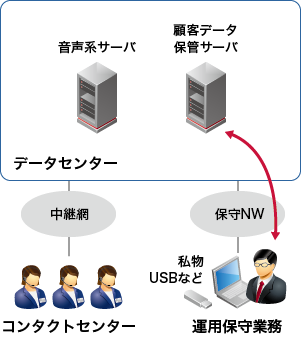

2023年10月、ある情報通信会社のグループ会社で大量の顧客情報の不正持ち出し事案が発覚しました。コンタクトセンターの運用保守業務を担う派遣社員による犯行です。2013年から事件発覚の2023年までの間に、約900万件もの顧客の個人情報が抜き取られていたのです。持ち出した個人情報は第三者に流出していました。

手口は次のとおりです。管理者アカウントを悪用して顧客データ保管サーバにアクセスし、業務端末などから外部記録媒体に情報をコピーするというものでした。

<考察>

在職者による犯行の場合、動機として多いのは腹いせや嫌がらせ。待遇面や仕事の評価に不満を募らせた結果、自分を過小評価する会社に悪意を抱いて手を染めてしまうようです。いずれにせよ、約900万件もの個人情報の流出は重い事実です。会社は監督責任を問われ、再発防止が強く求められています。

犯行の動機はさておき、この事案におけるシステム面での大きな問題点はやはり「外部記録媒体が利用できたこと」だと考えられます。

対策として必要なのは、外部記録媒体の利用の制限や、データをコピーできないようにすること。そして不正な挙動があれば、すぐに検知しアラートを上げることです。10年以上もの間、犯行に気付けなかったのも、こうした仕組みがなかったことが原因です。

端末にデータを残さず、PC操作も記録する

では、この対策をどのように実現すれば良いでしょうか。IIJは内部不正対策を実現する様々なセキュリティサービスを提供しています。その中から、今回は2つのソリューションを紹介しましょう。

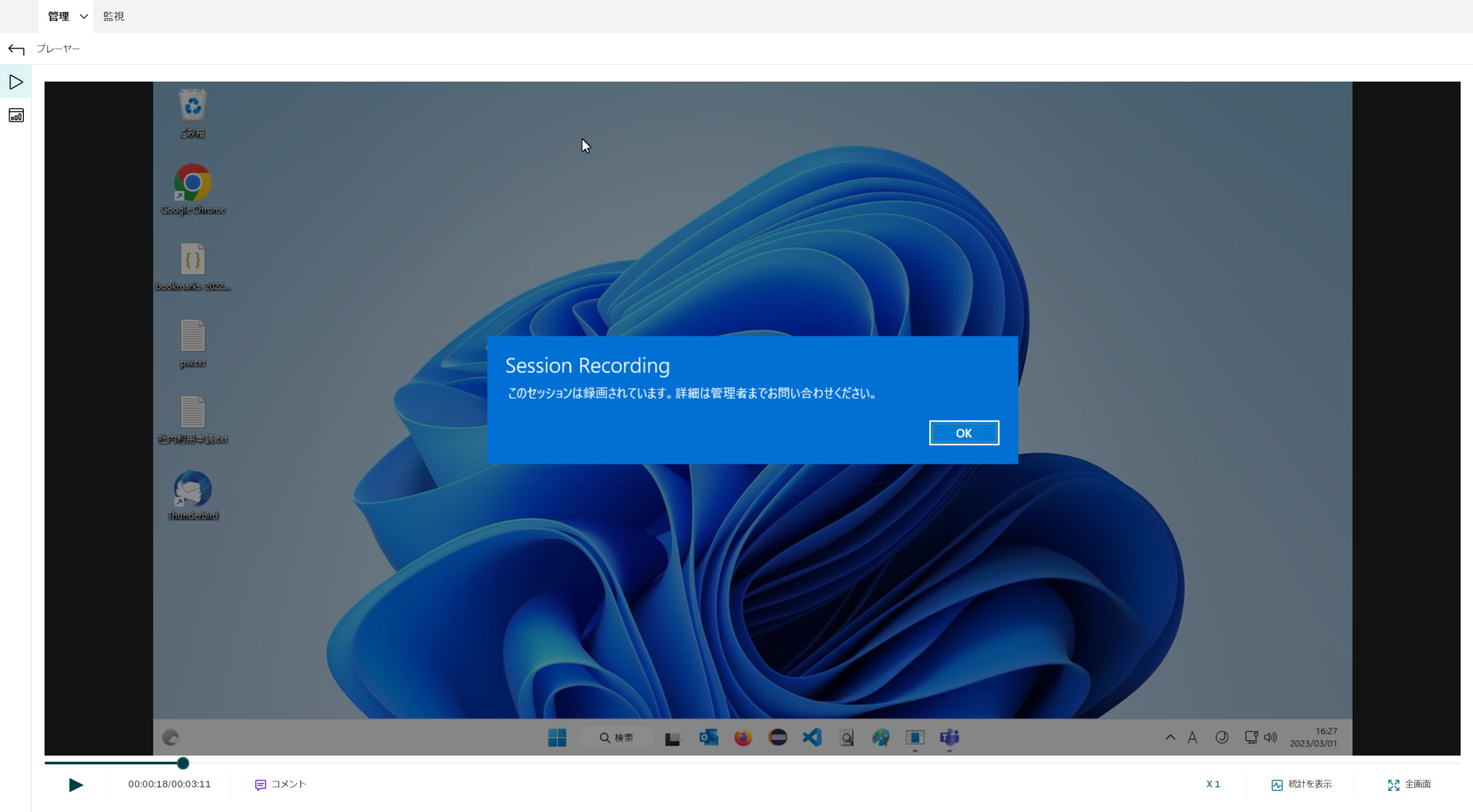

1つは「IIJ仮想デスクトップサービス/Citrix Cloud for Azure Virtual Desktop」。Windowsのデスクトップ環境とアプリケーションを仮想化し、クラウド上で提供するフルマネージドサービスです。

デスクトップ環境やアプリケーション、データはクラウド上で管理され、端末からそこにアクセスする仕組みのため、端末本体へのデータ保存を防げます。

オプションサービスの「セッション録画」と「不正アクセス検知」を利用すれば、よりセキュアな運用が可能です。セッション録画は、画面の操作ログ収集や画面録画を行える機能。誰が、いつ、どんな操作を行ったかをログと映像で記録します。

不正アクセス検知は、高度な機械学習アルゴリズムで通常動作との違いを判別し、内部不正の疑いのある操作を即座に検知します。

もう1つは「IIJセキュアエンドポイントサービス」。外部脅威の防御とIT資産管理を統合した、クラウド型のエンドポイントセキュリティサービスです。このIT資産管理を活用することで、PCの操作ログが取得可能となります。いつ、誰が、どんな操作をしたのかを把握でき、万が一の場合に情報の流出経路を追えます。許可されていない外部記録媒体の利用を制限する対策も行えます。

既存の環境に導入しやすい点もメリットです。仮想デスクトップ化せず、既存環境のままでリスク対策を強化したい。業務によってはFATクライアントを利用する部署もある。そんな企業に有効です。もちろん、仮想デスクトップと組み合わせることで、内部不正対策はより強固になります。

包括的な内部不正対策を実現するIIJソリューション

どんなにルールやポリシーを厳しくしても、それが遵守されなければ“絵に描いた餅”になってしまいます。ルールやポリシー、モラルに反する行為はしないはず。そう信じても、それを裏切るような事案が多発しているのも事実。性善説では内部不正を防げません。ルールやポリシーの徹底を図るだけでなく、システムとして不正ができない仕組みを実装することが重要です。

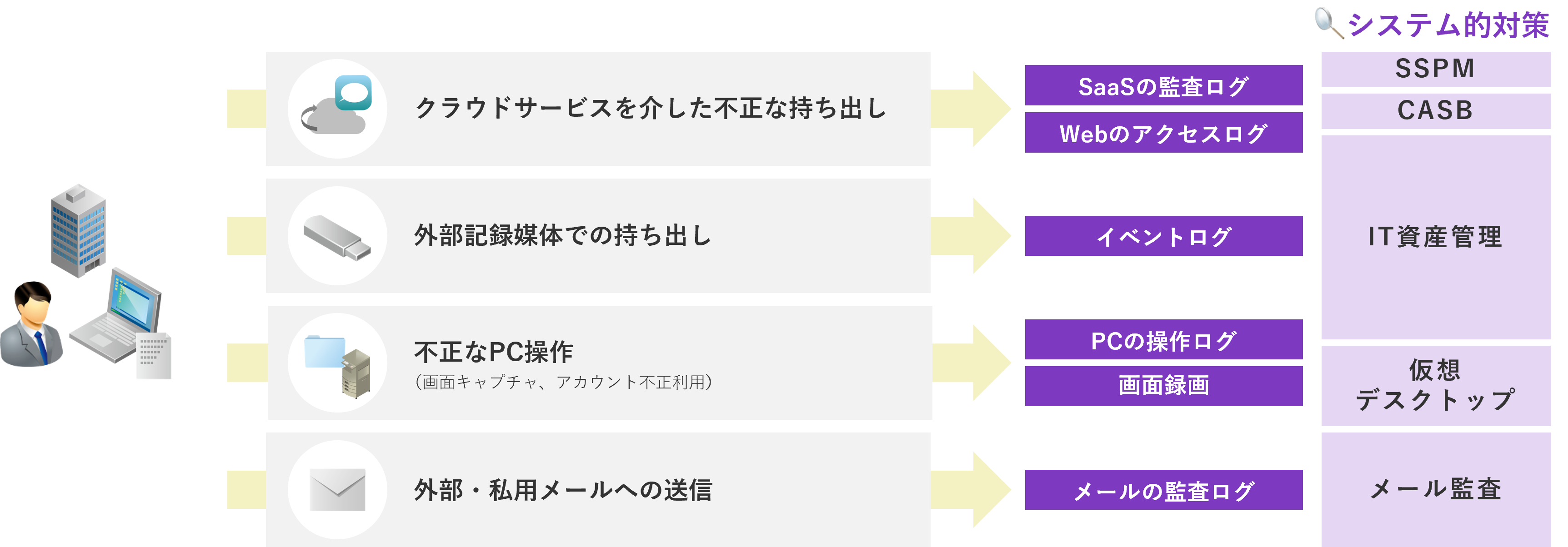

今回ご紹介したソリューションはあくまでも一例であり、内部不正の様々な手口に合わせた包括的な対策が求められます。

内部不正の実態と必要な対策の全体像は、以下の資料でも詳しく解説しています。

内部不正につながるシステム課題4選

徹底対策ガイドブックを差し上げます

- 「“内部不正”徹底対策ガイドブック

~事例から考えるシステム対策のポイント~」

(PDF:20ページ) - 内部不正が発生する4つのポイントを解説

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)