IPA(情報処理推進機構)が発…

#4 シャドーITから約590万件の顧客情報流出:某情報通信会社の例

特集

事例からひも解く内部不正対策

IPA(情報処理推進機構)が発表した「情報セキュリティ10大脅威 2024」によると、「内部不正による情報漏えい」の脅威が前回より高まり、3位にランクアップしました。外部からのサイバー攻撃による情報漏えいに加え、社員や元社員による内部犯行リスクが高まっているのです。漏えいした情報が悪用されれば、被害者である企業が「加害者」と見られ、企業ブランドや社会的信用が大きく毀損されます。内部不正はどんな手口で行われるのか。それを防ぐにはどうすべきか。本記事では「シャドーIT」を悪用した情報漏えい事案を取り上げ、その問題点と対策を考察していきます。

徹底対策ガイドブック ダウンロード(無料)

個人契約の外部ストレージで約590万件の個人情報を搾取

<事例紹介>

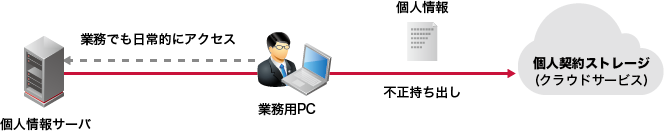

2023年7月、某情報通信会社は業務委託先の派遣社員が顧客情報を不正に外部に持ち出していたと発表しました。業務用PCから顧客情報の保管サーバにアクセスし、個人契約している外部ストレージに情報をコピーしていたのです。

業務では通常利用しない外部サイトに接続していることをネットワークの監視で検知し、フォレンジック調査や本人へのヒアリングを行ったところ、情報流出が発覚しました。

持ち出されたのは、同社提供のサービスを契約する約590万件の顧客情報。ここには契約者の名前や住所、電話番号のほか、メールアドレスや生年月日などの個人情報が含まれていました。

クレジットカード情報や金融機関の口座情報などは含まれておらず、流出した情報の不正利用も確認されていないということです。

<考察>

この事案は、会社自らがネットワーク監視によって内部不正を検知しました。しかし、その間に約590万件もの顧客情報が流出していたのです。なぜ早期に不正な行為に気付けなかったのでしょうか。

原因は悪用された外部ストレージサービスが個人契約だったこと。いわゆる「シャドーIT」だったわけです。個人契約の外部サービスが社内から利用できる状態にあり、その利用状況も把握できていなかったことが、被害を大きくしました。

昨今は企業におけるクラウドの利用が一般化し、会社としてだけでなく、事業部門や部門ユーザが個別にクラウドサービスを利用するケースも増えています。事業部門や部門ユーザからすれば、業務に必要なサービスの利用は制限されたくないでしょう。一方管理側からすれば、管理の目が行き届かない状況は好ましくありません。きちんとしたルールやポリシーもなく、ずさんな運用を続けていると、サイバー攻撃やマルウェア侵入のリスクも高まってしまいます。

シャドーITの可視化と制御で情報漏えいを防止

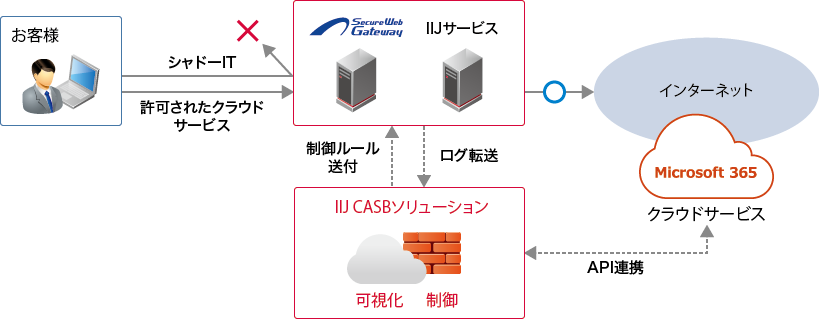

シャドーITのリスク低減には、まずその可視化が不可欠です。IIJはそのためのセキュリティサービスを提供しています。それが「IIJ CASBソリューション」です。

最大の特長は、お客様環境から接続されるクラウドサービス全体の利用状況を把握できること。これにより、未認可で使われているシャドーITはもちろん、認可されているクラウドサービスについても、誰が、いつ、何をしたかまで可視化が可能。リスク評価や異常行動検知によって、不審な操作は即座に検知します。またDLP(Data Loss Prevention)機能によって、あらかじめ指定したキーワードなどを元に機密情報や重要データを自動的に特定。クラウドサービスへの機密情報の持ち出しも、未然に防げます。

更に「IIJセキュアWebゲートウェイサービス」を合わせて利用することで、よりセキュアな運用が可能に。認可されたクラウドサービスのみアクセスできるようにし、それ以外のシャドーITへのアクセスはブロックできるのです。

包括的な内部不正対策を実現するIIJソリューション

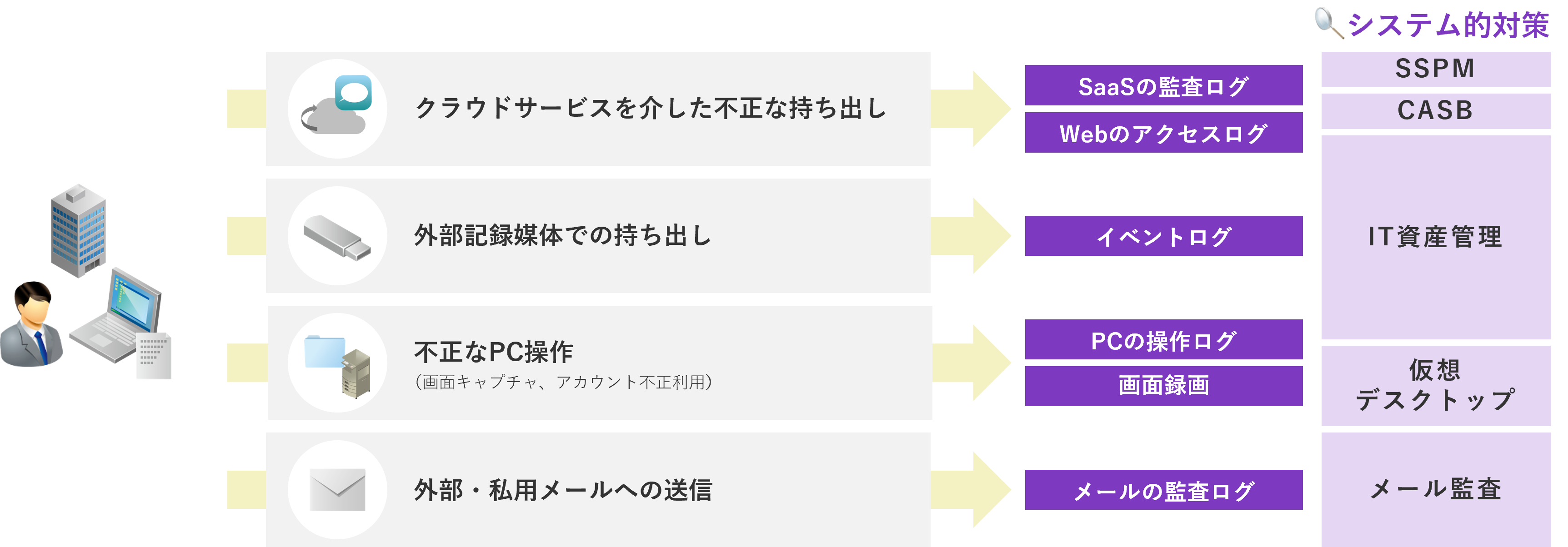

どんなにルールやポリシーを厳しくしても、それが遵守されなければ“絵に描いた餅”になってしまいます。ルールやポリシー、モラルに反する行為はしないはず。そう信じても、それを裏切るような事案が多発しているのも事実。性善説では内部不正を防げません。ルールやポリシーの徹底を図るだけでなく、システムとして不正ができない仕組みを実装することが重要です。

今回ご紹介したソリューションはあくまでも一例であり、内部不正の様々な手口に合わせた包括的な対策が求められます。

内部不正の実態と必要な対策の全体像は、以下の資料でも詳しく解説しています。

内部不正につながるシステム課題4選

徹底対策ガイドブックを差し上げます

- 「“内部不正”徹底対策ガイドブック

~事例から考えるシステム対策のポイント~」

(PDF:20ページ) - 内部不正が発生する4つのポイントを解説

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)