IPA(情報処理推進機構)が発…

#2 業務マニュアルを持ち出した「手土産転職」:某航空会社の例

特集

事例からひも解く内部不正対策

IPA(情報処理推進機構)が発表した「情報セキュリティ10大脅威 2024」によると、「内部不正による情報漏えい」の脅威が前回より高まり、3位にランクアップしました。外部からのサイバー攻撃による情報漏えいに加え、社員や元社員による内部犯行リスクが高まっているのです。漏えいした情報が悪用されれば、被害者である企業が「加害者」と見られ、企業ブランドや社会的信用が大きく毀損されます。内部不正はどんな手口で行われるのか。それを防ぐにはどうすべきか。本記事では、某航空会社社員による「手土産転職」の事案を取り上げ、その問題点と対策を考察していきます。

徹底対策ガイドブック ダウンロード(無料)

業務マニュアルがライバル会社で利用される事態に

<事例紹介>

2023年8月、航空会社A社は退職した元社員による機密情報の漏えいがあったことを公表しました。元社員のPCを調べたところ、業務マニュアルの情報が不正に持ち出されていることが分かったのです。退職前に私物のUSBメモリにデータを不正にコピーしていました。

警察の調べに対し元社員は「転職先で役立つと思った」旨の供述をしたとのこと。転職に際して前職の会社の情報を盗み出す、いわゆる「手土産転職」のパターンです。

<考察>

今回の事案は個人的な犯行のようですが、転職先の会社が厚遇や上級ポストの条件として情報持ち出しを要求するケースや、もともと情報の持ち出しを目的として入社する産業スパイのようなケースも報告されています。

情報の価値を知っているからこそ、喉から手が出るほど、それが欲しかったのでしょう。転職先での功名心と相まって、誘惑に負けてしまったのかもしれません。

深刻な被害を招いたこの事案の手口は非常にシンプルなものでした。私物のUSBメモリを使ったデータコピーです。それだけにやるべき対策も明確です。

まず、USBメモリなど許可されていない私物デバイスは使用できないようにすることです。ただし、会社支給の端末のみ許可していればリスクがゼロになるわけではありません。私物デバイスの使用を制限することに加え、監視を強化し、不正な操作を直ちに検知できる仕組みを実装することが大切です。

どうしても必要な場合は上長承認の仕組みを活用して、管理下で利用させるのも抑止力として有効でしょう。万が一、対策の網の目を掻い潜ってデータを不正に持ち出そうとしても、被害を最小限に食い止められます。犯行がすぐに発覚してしまうことが分かれば、抑止力も高まります。

私物デバイスの利用を制限し、PC操作履歴も記録

IIJは内部不正対策を実現する様々なセキュリティサービスを提供しています。その中で今回のようなケースに有効なソリューションを紹介しましょう。それが「IIJセキュアエンドポイントサービス」です。多様なセキュリティリスクに対応した、クラウド型のエンドポイントセキュリティサービスです。

その提供機能の1つである「IT資産管理」には、デバイス制御の仕組みが実装されています。外部記録媒体の利用制御や、Webサイトの利用を監視し不正サイトへのアクセスを制御したり、許可されていない私物PCの社内ネットワークへの接続を制限可能です。

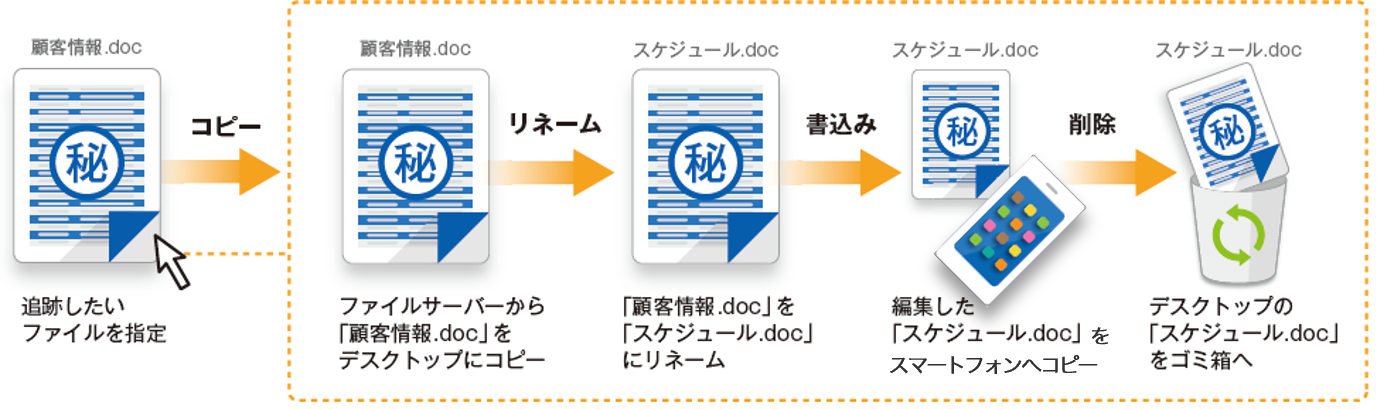

さらにPC操作ログの取得も可能。いつ、誰が、どのデバイスで、どんな作業をしたのかを把握できます。このログをもとに疑わしい操作を検知できるほか、万が一の場合でもファイルの流出経路を追えます。

サービスはクラウド型なので、自前でシステムを構築・運用する必要はありません。既存環境にアセットレスで導入し、内部不正対策を強化できるのもメリットです。

包括的な内部不正対策を実現するIIJソリューション

どんなにルールやポリシーを厳しくしても、それが遵守されなければ“絵に描いた餅”になってしまいます。ルールやポリシー、モラルに反する行為はしないはず。そう信じても、それを裏切るような事案が多発しているのも事実。性善説では内部不正を防げせん。ルールやポリシーの徹底を図るだけでなく、システムとして不正ができない仕組みを実装することが重要です。

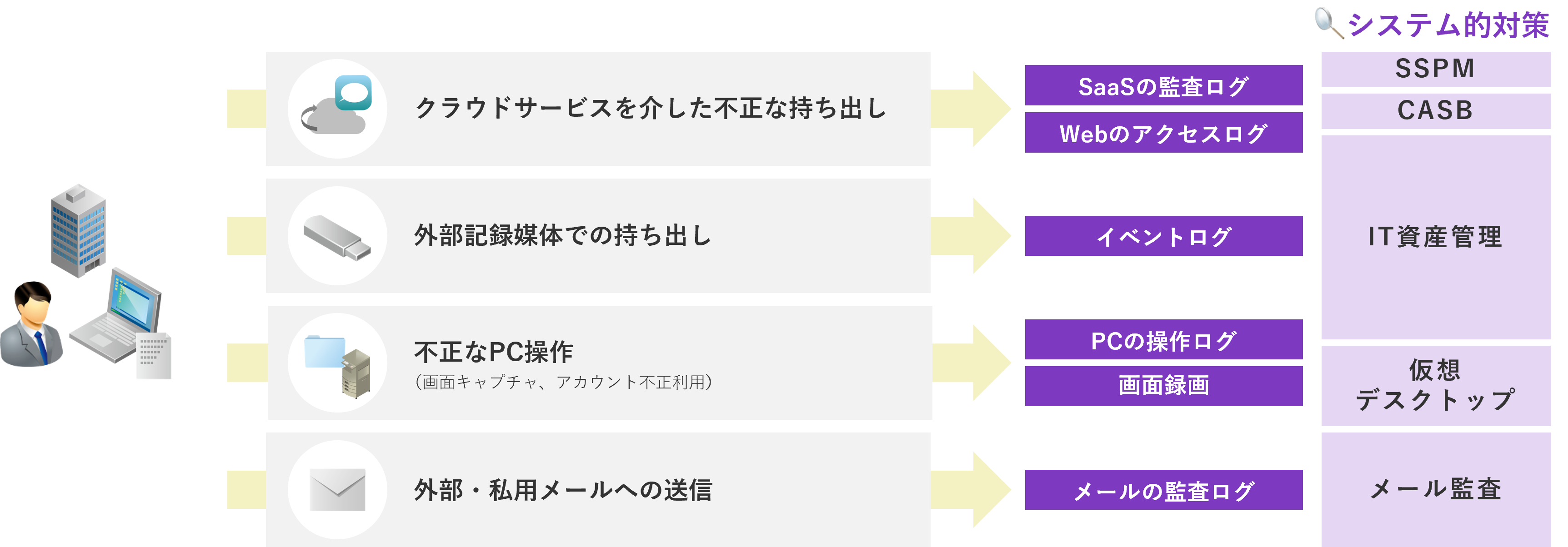

今回ご紹介したソリューションはあくまでも一例であり、内部不正の様々な手口に合わせた包括的な対策が求められます。

内部不正の実態と必要な対策の全体像は、以下の資料でも詳しく解説しています。

内部不正につながるシステム課題4選

徹底対策ガイドブックを差し上げます

- 「“内部不正”徹底対策ガイドブック

~事例から考えるシステム対策のポイント~」

(PDF:20ページ) - 内部不正が発生する4つのポイントを解説

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)