IPA(情報処理推進機構)が発…

#5 退職した元社員の不正アクセス:某総合商社の例

特集

事例からひも解く内部不正対策

IPA(情報処理推進機構)が発表した「情報セキュリティ10大脅威 2024」によると、「内部不正による情報漏えい」の脅威が前回より高まり、3位にランクアップしました。外部からのサイバー攻撃による情報漏えいに加え、社員や元社員による内部犯行リスクが高まっているのです。漏えいした情報が悪用されれば、被害者である企業が「加害者」と見られ、企業ブランドや社会的信用が大きく毀損されます。内部不正はどんな手口で行われるのか。それを防ぐにはどうすべきか。本記事では、退職した元社員による不正アクセス事案を取り上げ、その問題点と対策を考察していきます。

徹底対策ガイドブック ダウンロード(無料)

元同僚から認証情報を取得し、前職の会社に不正アクセス

<事例紹介>

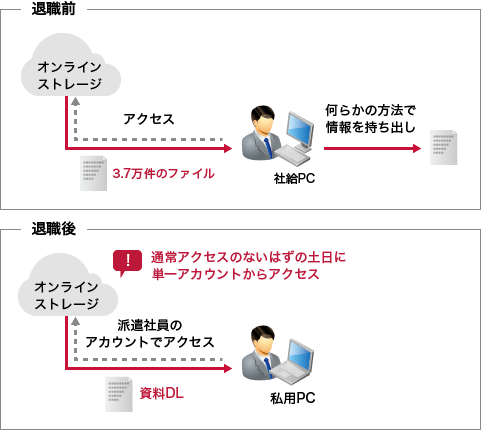

2023年9月、ある総合商社の元社員が警察に逮捕されました。前職の別の総合商社から機密情報を不正に持ち出したためです。前職を退社後、元同僚であった派遣社員に嘘をついて認証情報を不正に取得し、データベースのあるオンラインストレージへ自宅PCからログインしていました。

通常アクセスのない土日にアクセスを繰り返したことにより、アラートが上がって事件が発覚しました。その後の調査で在職中にも犯行を行っていたことが分かりました。会社支給のPCを使ってオンラインストレージにアクセスし、約3.7万件のファイルを不正に持ち出していたのです。在職中から退職後まで犯行を繰り返していたわけです。

<考察>

このケースの問題点は、企業が契約するオンラインストレージに退職した元社員がアクセスできてしまったこと。元同僚から認証情報を不正に取得したとはいえ、社外の自宅PCからログインできてしまったことは非常に憂慮すべき問題です。

昨今はオフィス勤務とリモートワークを併用するハイブリッドワークが広がりを見せています。インターネットを介してアクセスするSaaSでは、オンプレミスシステムのような境界型セキュリティ対策がとれないため、ユーザごとの認証・認可に基づいたセキュリティ対策が一般的に用いられています。そのため、データ保護やアクセス権などに関するSaaSのセキュリティ設定に不備があると、外部から機密情報などを含む社内情報資産へのアクセスが可能になってしまうなど、企業にとって重大なリスクを招く恐れがあります。

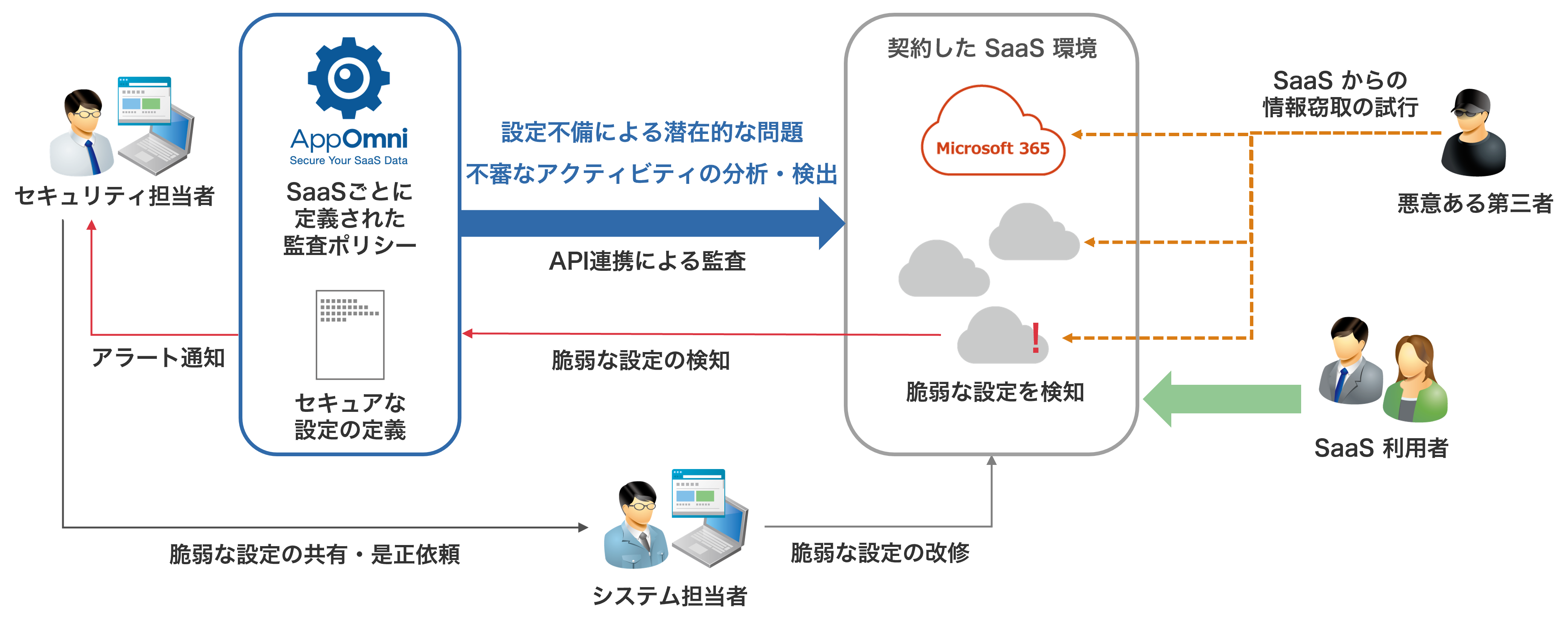

不審な操作を検知し、SaaSのセキュリティリスクも検出

今回のような不正アクセスを検知するためには、認証情報だけに頼らない、不正検知の仕組みが不可欠です。IIJはそのためのソリューションを提供しています。それが「IIJ SaaSセキュリティ監査ソリューション」です。

本ソリューションでは、アカウント、権限、セキュリティ設定など、SaaSの様々な設定を常時監視するSSPM(SaaS Security Posture Management)機能により、社内情報資産に外部からアクセスできてしまうといった設定不備がないかを監視します。検出した問題は危険度別に整理され管理画面で確認できるため、お客様自身でSaaS環境を迅速に是正できます。

また、操作ログの監査による不審な操作や不正アクセスの検出も可能。本ソリューションでは、世界中から収集したセキュリティインシデントの情報をもとにした脅威検出ルールが自動で適用されるため、迅速かつシステム管理者の作業なく最新のセキュリティリスクを検出します。

IIJ SaaSセキュリティ監査ソリューションを活用することで、SaaSのセキュリティレベルを向上させ、たとえ正規の認証情報によるアクセスでも、不審な挙動があれば即座に把握できるのです。今回のケースのような元社員による認証情報の悪用も迅速に検知できるようになります。

包括的な内部不正対策を実現するIIJソリューション

どんなにルールやポリシーを厳しくしても、それが遵守されなければ“絵に描いた餅”になってしまいます。ルールやポリシー、モラルに反する行為はしないはず。そう信じても、それを裏切るような事案が多発しているのも事実。性善説では内部不正を防げません。ルールやポリシーの徹底を図るだけでなく、システムとして不正ができない仕組みを実装することが重要です。

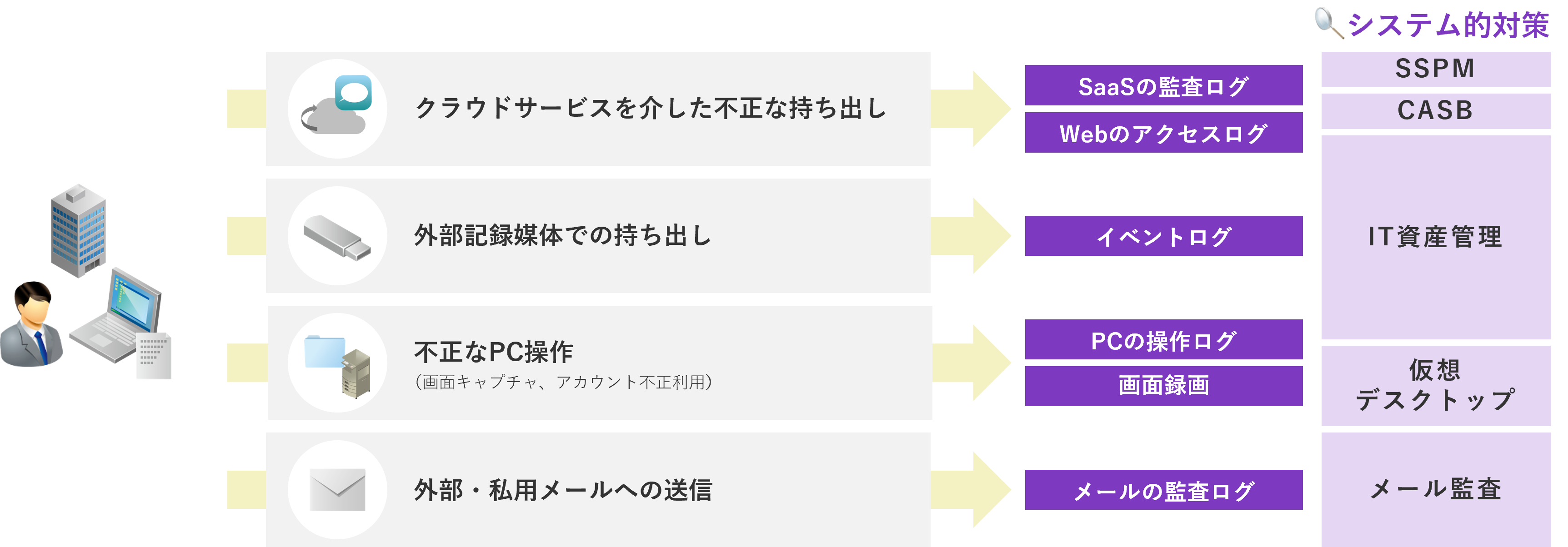

今回ご紹介したソリューションはあくまでも一例であり、内部不正の様々な手口に合わせた包括的な対策が求められます。

内部不正の実態と必要な対策の全体像は、以下の資料でも詳しく解説しています。

内部不正につながるシステム課題4選

徹底対策ガイドブックを差し上げます

- 「“内部不正”徹底対策ガイドブック

~事例から考えるシステム対策のポイント~」

(PDF:20ページ) - 内部不正が発生する4つのポイントを解説

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)