2024年に入ってもランサムウ…

経済産業省が検討するセキュリティ対策評価制度を分かりやすく解説

エンドポイントセキュリティを中心に幅広い分野でマネージドサービスの立ち上げ・推進に従事。XDRスペシャリストとして企業のデジタル化に必要な新しいセキュリティの在り方を支援。また昨今では、ワークショップ“IIJ Sketch & Draw Workshop”を通じ、エバンジェリストとして、大手から中堅企業を中心に約100社以上にわたるセキュリティ戦略や投資、対策の見直しをサポート。

執筆・監修者ページ/掲載記事:6件

サプライチェーンを通じたセキュリティリスクの深刻化により、経済産業省は企業のセキリティ対策状況を可視化する新たな制度を検討中であることを発表しました。現在では、2026年度中の運用開始を予定しています。この「サプライチェーン強化に向けたセキュリティ対策評価制度」の経緯、概要、検討状況を踏まえ、評価制度の施行を見据えたうえで、企業が現時点で取るべき対策の考え方について解説します。

※本記事の内容は2025年12月26日時点の公表情報「サプライチェーン強化に向けたセキュリティ対策評価制度に関する制度構築方針(案)」に基づいており、今後の検討により内容が変更される可能性があります。

評価制度検討の背景と影響

近年、サイバーセキュリティ対策は企業にとって極めて重要な経営課題となっています。特に、サプライチェーンを狙った攻撃や、サプライチェーンに起因するセキュリティ被害は、事業継続にも影響を与えるリスク要因です。

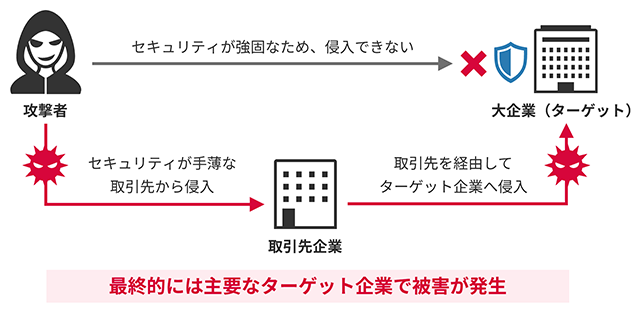

サプライチェーン攻撃は、企業間のつながりを利用したサイバー攻撃です。攻撃者は、脆弱な取引先のセキュリティの隙間を突いて攻撃を仕掛け、最終的には主要なターゲットである企業に被害を与えます。

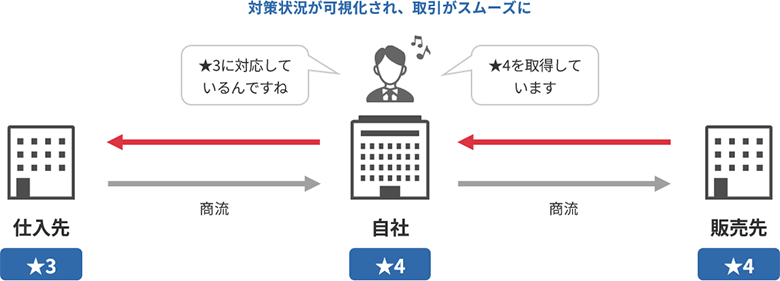

一方で、企業のセキュリティ対策は、外部からその状況を正確に把握することが難しいという課題があります。具体的なビジネスの場面を想定してみましょう。取引において、仕入先のセキュリティ対策状況を確認することもあれば、逆に販売先から確認されることもあります。ガイドラインを活用する場合はあるものの、各社独自のチェックリストで確認を行っているのが実態です。

このような背景から、経済産業省は企業のセキュリティ対策状況を可視化し、対策レベルが適正か判断するための指標として、「サプライチェーン強化に向けたセキュリティ対策評価制度」の名称で、サプライチェーンにおける企業のセキュリティ対策を評価する新しい制度を設けることの検討を進めています。

本セキュリティ対策評価制度が適用されることで、各企業における対策レベル(★3、★4など)が公表され、該当のレベルを満たしていることを示すことができます。

| 発注企業が得られる効果 | 受注企業が得られる効果 |

|---|---|

|

|

このように、対策レベルが可視化されることにより、発注企業が受注企業に対して適切な対策レベルを求めるなど、取引先の選定基準として活用される可能性もあります。つまり、求められる対策レベルを満たせなければ、ビジネスへの影響も懸念されます。

評価制度の概要

本制度は、業種を横断して企業のセキュリティ対策レベルを評価する制度で、企業間の比較やサプライチェーン全体の強化を促すことが目的です。企業のセキュリティ対策をレベルに分けて格付けする仕組みが検討されており、求められる要件や評価スキームは以下のように整理されています。

| SECURITY ACTION | サプライチェーン強化に向けたセキュリティ対策評価制度 |

| ★1 | ★2 | ★3 (Basic) |

★4 (Standard) |

★5 | |

|---|---|---|---|---|---|

| 概要 | 情報セキュリティ5か条への取り組み宣言 | 自社診断+基本方針の策定・公開 | 最低限実装すべきセキュリティ対策 | 標準的に目指すべきセキュリティ対策 | 到達点として目指すべき対策 |

| 項目 | – | – | 83項目 | 157項目 | 今後検討予定 |

| 評価スキーム | 自己宣言 | 自己宣言 | 自己評価 (資格者による評価) |

第三者評価 | 第三者評価 |

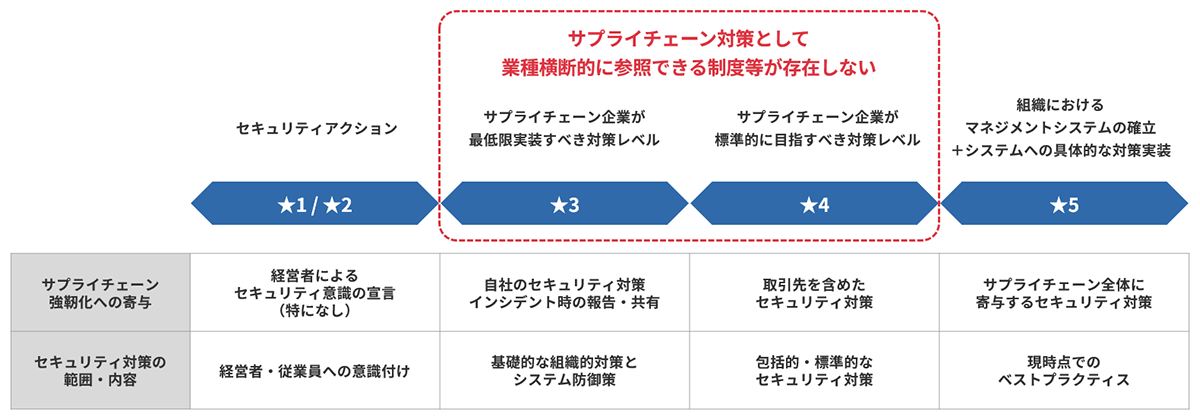

★1~2は既存のセキュリティアクション宣言制度を流用することを想定しており、本制度の中では★3~5の3段階が言及され、対象や対策項目が検討されている状況です。

この3段階は、想定される脅威や求められる対策の考え方、脅威に対する達成水準、評価項目数、評価スキームの観点で各レベルの段階が以下のように整理されています。

| ★3 (Basic) |

★4 (Standard) |

★5 | |

|---|---|---|---|

| 想定脅威 | 広く認知された脆弱性等を悪用する一般的なサイバー攻撃 | サプライチェーンに大きな影響をもたらす企業への攻撃や機密情報等、情報漏えいにより大きな影響をもたらす資産への攻撃 | 未知の攻撃も含めた、高度なサイバー攻撃 |

| 対策の考え方 | 基礎的なシステム防御策と体制整備を中心に実施 | 組織ガバナンス・取引先管理、システム防御・検知、インシデント対応等包括的な対策を実施 | 自組織に必要な改善プロセスを整備した上で、システムに対しては現時点でのベストプラクティスに基づく対策を実施 |

| 脅威に対する達成水準 |

|

|

|

| 項目 | 83項目 | 157項目 | 今後検討予定 |

| 評価スキーム | 専門家確認付き自己評価 | 第三者評価 | 第三者評価 |

★3は一般的なサイバー攻撃を想定しており、それらに対する対策の整備や管理ができている、と自社にて自己評価ができればよいとされています。★4と★5はサプライチェーン全体に対する脅威や影響を想定しており、取引先やガバナンスを意識した対策・対応まで要求され、第三者評価によって認定されます。

企業における対応状況

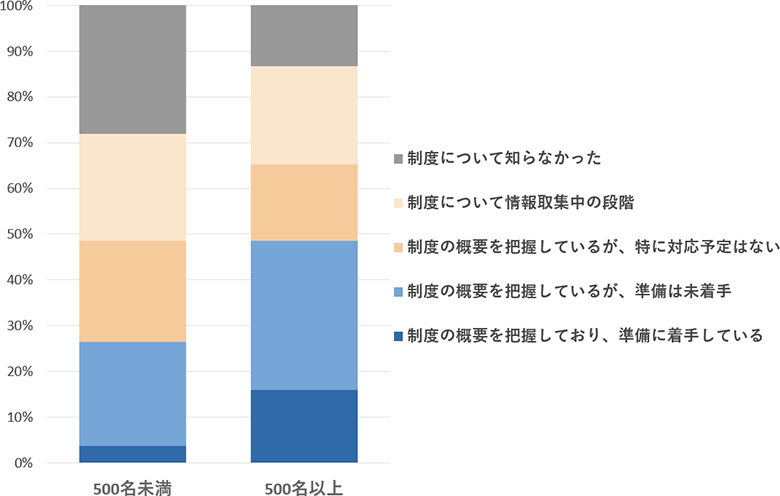

IIJが行ったアンケート調査結果において、本制度に対する把握状況や準備状況を伺ったところ、企業規模に応じて差があることが分かりました。従業員数500名以上の企業では、約50%が制度を認知し、準備に向けた姿勢を示しているのに対し、500名未満の企業では、約30%が制度自体を知らないという結果となっており、一定以上の規模がありサプライチェーンを形成する企業において、強く意識されている制度ということが分かります。

<アンケート調査>

経済産業省が検討を進める「サプライチェーン強化に向けたセキュリティ対策評価制度」に対する考えを教えてください。

※出典:株式会社インターネットイニシアティブ(IIJ)『セキュリティ実態調査 2025』

検討状況

【本制度の狙い】

こうしたセキュリティ対策の指標として、例として自動車産業では、「JAMA・JAPIA自工会/部工会サイバーセキュリティガイドライン」が整備されていますが、サプライチェーンにおけるセキュリティ対策として、業界横断的に参照できる制度等が存在していないという点が課題となっています。本制度における★3ならびに★4は、そうした現状において、業界横断でのサプライチェーンにおけるセキュリティ対策の評価指標となることを目指しています。

【各ガイドラインとの関係性】

本制度の検討にあたっては、各産業のガイドライン(「JAMA・JAPIA自工会/部工会サイバーセキュリティガイドライン」や他の産業分野別ガイドライン等)の内容を踏まえつつ、米国立標準技術研究所(NIST)の「Cybersecurity Framework 2.0」等にも基づき、まずは★3及び★4についての考え方や対策事項・要求項目について整理されています。

| ★3 (Basic) |

★4 (Standard) |

★5 | |

|---|---|---|---|

| ベンチマーク |

|

|

検討中 |

そのため、既存のガイドライン等を無視するのではなく、整合性を一定程度確保しながら、相互補完的な制度として発展することを目指しています。

【各レベルに該当する企業】

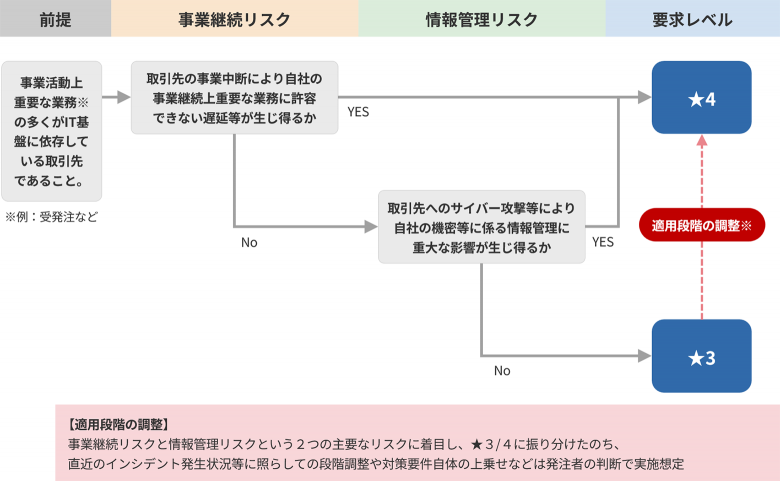

本制度では、★3〜★5の3段階で検討されていますが、特に★3・★4が該当する企業が多いことから、実質的な評価対象として機能します。発注者(評価の起点となる企業)は、サプライチェーンにおけるリスクに応じて、取引先に求めるレベルを定めることができます。

判断基準においては、「事業継続リスク」と「情報管理リスク」の2つの観点から、★3に該当するのか、★4となるのか判断されます。

ただ、分岐のみでの判断ではなく、インシデント事例や特定顧客への対応に応じた「段階調整」や、発注者による要求事項の上乗せが可能とされており、一定の柔軟性も確保されています。

【要求事項】

NIST Cyber Security Framework(CSF)の機能に対応した6つの分類に、取引先管理に重点を置いた分類を加えた7つの分類において、それぞれレベルごとに達成すべき対策要求事項が提示されています。つまり、経営責任としての管理体制や把握・整備、サプライチェーン(取引先管理)を想定したルールやガバナンス、リスク特定やマルウェア対策、インシデント対応などのITシステム面の対策という3つの軸で強化をしていく必要があります。

| ★3 (Basic) |

★4 (Standard) |

NIST CSFにおける機能 |

|

|---|---|---|---|

| ガバナンスの整備 | 企業として最低限のリスク管理体制の構築 | 継続的改善に資するリスク管理体制の構築 | 統治(GV) |

| 取引先管理 | 取引先に課す最低限のルール明確化 | 取引先の管理・把握及び取引先との役割・責任の明確化 | |

| リスクの特定 | 自社IT基盤や資産の現状把握 | 脆弱性など最新状況の把握と反映 | 識別(ID) |

| 攻撃等の防御 | 不正アクセスに対する基礎的な防御 | 多層防御による侵入リスクの低減 | 防御(PR) |

| 端末やサーバの基礎的な保護 | |||

| 攻撃等の検知 | ネットワーク上の基礎的な監視等 | 迅速な異常の検知 | 検知(DE) |

| インシデントへの対応 | インシデント発生に備えた対応手順の整備 | 対応(RS) | |

| インシデントからの復旧 | インシデント発生から復旧するための対策の整備 | インシデントからの復旧手順等の整備 | 復旧(RC) |

具体的な要求事項については、別途一覧として提示がなされるものの、対策において求められる考え方や、自社が該当するレベルで求められる要求事項を把握しておくことが重要です。

【評価スキーム】

本制度では、★3では「1年」、★4では「3年」と有効期限が設けられる方向で検討されています。有効期限を更新するため、指定の期間ごとに評価を行っていく必要があります。そのため、一時的な対策の実現ではなく、継続的に対策の基準を満たせているか判断していくことが想定されています。

| ★3 (自己評価) |

★4 (第三者評価) |

★5 | |

|---|---|---|---|

| 評価実施主体 | 適合性評価の対象となる組織自身 | 指定委員会から指定を受けた評価機関 | 検討中 |

| 有効期間 | 1年 | 3年 | |

| 維持に必要な手続き | 有効期限を更新するため、要求事項の遵守状況について年次で自己評価 (専門家の確認・助言プロセス有り) |

|

|

| 合格基準 | 原則として、すべての評価基準への適合を求める | ||

| 資格の取り消し等 | 取得組織において虚偽報告、情報隠蔽等の不正行為が確認された場合、評価機関または制度事務局から資格の一時停止または取消しを行う場合がある | ||

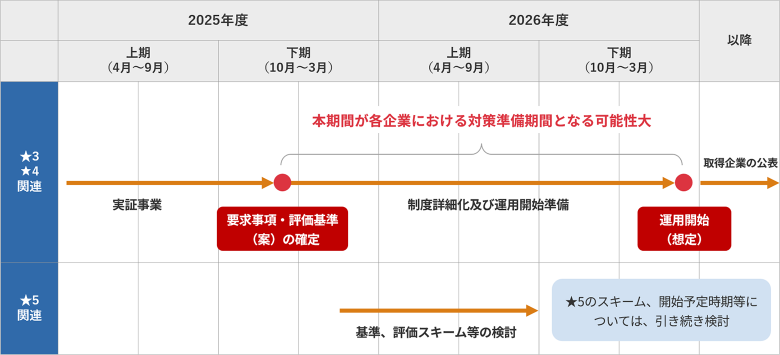

【今後のスケジュール】

2026年度での制度開始を目指しており、それに向けて制度立ち上げ準備が進められます。したがって、今後1年強が、企業にとって対応方針の検討と準備を進める重要なタイミングとなる可能性が高いと言えます。

今後の展望

「サプライチェーン強化に向けたセキュリティ対策評価制度」は、企業間でのセキュリティ対策レベルの「可視化」を実現し、サプライチェーン全体のセキュリティ強化に貢献することが期待されています。従来もガイドライン等の整備はされてきましたが、今後はこの評価制度が政府の調達要件として位置付けられる可能性もあり、更には組織や企業間の取引において実効性を持つ基準となる可能性も考えられます。

本制度では、取得企業が公表されることも想定されています。これは、セキュリティ対策に取り組む企業にとって、ビジネス上の差別化や信用向上につながる可能性を持ちます。

現時点で企業が対策を行うにあたっては、こうした評価制度の検討状況を把握しつつ、求められる対策の考え方を理解することが重要です。そして、自社に求められるレベルを想定しつつ、リスクを可視化したう上で、優先度を設定し、段階的に対策を強化していくことが求められます。

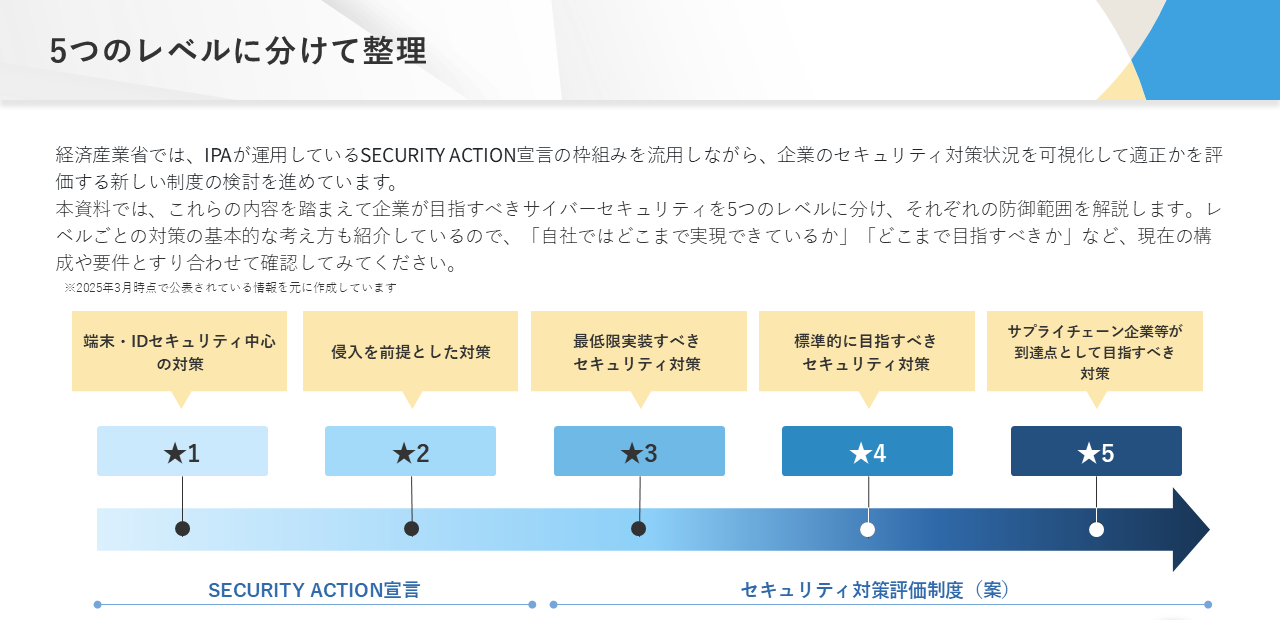

IIJでは、セキュリティレベルを独自に5段階に分類しており、自社のセキュリティレベルを把握するための資料を提供しています。まずは本資料で、現状における大枠の対策レベルを確認されてみるのも良いでしょう。

更に、弊社では現状のセキュリティ対策の「鮮度」をチェックするワークショップを実施しており、リスクの洗い出しや対策強化の優先度設定などセキュリティ強化を無償でサポートしています。

「どこから手を付けていいか分からない」「何を優先して対策をすすめるべきか分からない」などのお悩みがありましたら、まずはお気軽に事前説明に申し込みいただき、可視化や対策強化にご活用ください。

気になることがあればお気軽に

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)