メールセキュリティ強化は企業の…

メールセキュリティの対策ポイント!企業に求められる対策を解説

メール、セキュリティを専門とし、M3AAWG会員、及びサービスの企画、戦略を担当。国内だけでなく、ASEAN、米国、欧州でのグローバルサービス展開を精力的に推進しながらメールセキュリティのエバンジェリストとして活動。講演多数。

執筆・監修者ページ/掲載記事:12件

ビジネスに欠かせないメールの利用環境が変化しています。Microsoft 365をはじめとするクラウドサービスの利用が増えたことで、クラウド型メールを使う企業も増えています。攻撃の手法も巧妙化しており、メールセキュリティの重要性が一層高まっています。その対策は受信/送信側両面によるアプローチが欠かせません。外部からの攻撃だけでなく、小さなミスが取り返しのつかない事態に発展する恐れもあるからです。メールに関する受信/送信側のリスクと求められる対策を考察していきましょう。

「注意すべきメールパターン」解説 ダウンロード(無料)

- 目次

受信時のリスクをおさらい!メールを悪用した攻撃のパターンとチェックポイント

メールはビジネスに欠かせないコミュニケーションツールです。その情報には企業の機密情報や個人情報などが含まれていることもあります。利便性が高い半面、不特定多数の人とやりとりすることもあるため、セキュリティ対策は不可欠です。

実際、最近はメールを悪用したサイバー攻撃が増えています。対策を怠ると金銭の窃取や情報漏えいなどの被害に発展する恐れがあります。

例えば、ウイルスメールは添付ファイルにウイルスが仕込まれており、受信者が開封してしまうことで、PCがウイルスに感染します。一口にウイルスメールと言っても様々な種類があり、ランサムウェアと呼ばれる感染後にデータを暗号化し、身代金を要求するウイルスや近年流行している「Emotet」に代表される高い感染力と巧妙性を持つものまで、多岐にわたります。

(関連記事)Emotet(エモテット)とは?攻撃手法から感染対策まで徹底解説

スパムメールは迷惑メールとも呼ばれ、多くは広告などを目的に不特定多数に送信されます。無視すれば問題ありませんが、なかにはウイルスメールと同じようにマルウェア感染を目論むものもあるので、注意が必要です。

ウイルスメールやスパムメールは一般に不特定多数を狙ったものですが、ターゲットを絞って執拗に攻撃を仕掛けるものもあります。それが標的型攻撃です。不正アクセスなど何らかの方法で攻撃相手のことは調査済みで、件名や内容は取引相手とのビジネスメールと見分けがつきません。ごく自然なメールの内容でも、不用意に添付ファイルを開いたり、URLをクリックしたりしないことが何よりの対策となります。

送信時のリスクをおさらい!誤送信、PPAP問題にも注意

メールを受信する場合だけでなく、送信する場合にもリスクは存在します。メールの誤送信はその1つです。送信先メールアドレスの入力ミスや送るはずではなかった情報を誤って送信してしまうことです。

例えば、BCCで送信するべきアドレスをTOやCCで送信すると、第三者に他人のメールアドレスが漏えいしてしまいます。添付するファイルを間違えると、意図しない人に意図しない情報が渡ってしまいます。メールは一度送信すると取り消すことができません。送信前に「宛先」「本文」「添付ファイル」を十分に確認することが重要です。

自分が加害者にされてしまう恐れがあることにも警戒が必要です。メールサーバのID・パスワードが既に漏えいしていることを知らずにいると、攻撃者の踏み台にされてしまうからです。そうなると自分のメールアドレスでマルウェア付きメールを大量にばらまかれます。企業の信用やブランドイメージに傷が付くのは避けられないでしょう。お客様や取引先の信用を回復するには、大変な労力と時間を要します。

これまで常識だった「PPAP」のリスクも指摘されています。PPAPとは「Password付きZIPファイルを送ります、Passwordを送ります、Angoka(暗号化)、Protocol(プロトコル)」の略。パスワード付きZIPファイルをメールで送信し、あとからパスワードを送信するという手法です。ZIPファイルを暗号化し、後からパスワードを送れば安全と思われていましたが、攻撃者がメールを盗聴している場合、同じ通信経路で送信すれば、どちらも同様に窃取されてしまいます。

(関連記事)PPAPとは – リスクと「脱PPAP」のための代替策を解説

またマルウェア対策製品は通常パスワード付き暗号化ファイルを解凍できないので、中身のスキャンも実行できません。これを逆手に取って、PPAPでマルウェアを送り付ける攻撃も増えています。PPAPだから安全とは言い切れなくなっているため、最近はこの運用を見直す動きが広がり始めています。

メール利用形態の変化と、求められるセキュリティ対策

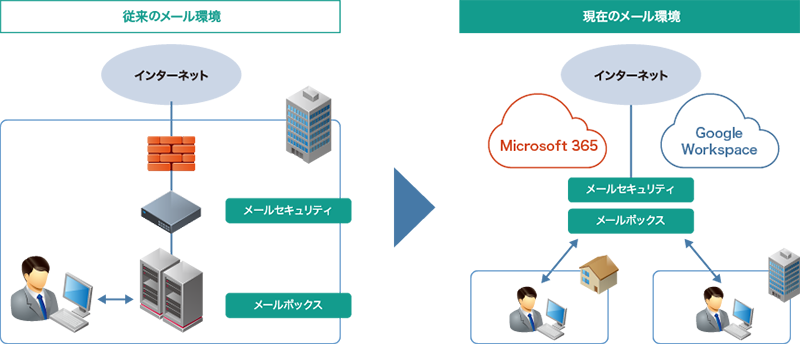

多様なリスクが存在する上、最近はクラウドシフトやテレワークの拡大により、メールの利用形態も変化しています。オンプレミスのメールサーバによるメールだけでなく、クラウドメールを使うケースも増えています(図1)。業務環境にMicrosoft 365やGoogle Workspaceを利用する企業が増えたことも一因です。これからはメールの利用形態の変化を踏まえ、受信/送信双方のメールセキュリティ強化を考える必要があるでしょう。

(図1)メール利用形態の変化

まず受信側のリスク対策として欠かせないのが、アンチウイルスです。メールシステム側に導入し、利用者に届く前に危険なメールを防ぐことが大切です。

ウイルスメールやスパムメール対策にはメールフィルタリングが有効です。危険度の高い条件に基づいて受信メールを排除するシステムです。送信元のドメインやメールアドレス、件名や添付ファイルの有無など、様々な条件で複合的に判断していく必要があります。メールサーバの受信段階で条件に基づく排除処理を実行するので、エンドポイントに届く不審メールを大幅に削減し、セキュリティリスクを低減できます。

送信時のうっかりミスを防ぐには、運用ルールをシステムとして整備することが大切です。ルールの徹底を人に頼るだけではミスは撲滅できないからです。例えば、送信したメールを一定時間は保留する、個人情報などの機密情報が含まれたメールの送信は上長の承認制にする。こうすることで、うっかりミスを防ぎ、その後のリスクの拡散も抑止できます。

添付ファイルに関しては、先述したPPAP問題が指摘されているため、メール添付でのやりとりを禁止するのも一つの手です。その場合はオンラインストレージなどの活用を検討する必要があるでしょう。

このように受信/送信双方のメールセキュリティ要件は多岐にわたります。メールセキュリティ製品は受信側の対策、あるいは送信側の対策のみに特化したものが多いため、必要な対策を実現するには複数の製品を導入しなければなりません。そうなるとコストも運用の手間も増大します。

多様な受信/送信対策をアセットレスに実現する方法とは

多岐にわたるメールセキュリティを強化し、コストと運用の手間も軽減する――。この期待に応えるサービスとしてIIJが提供しているのが「IIJセキュアMXサービス」です。

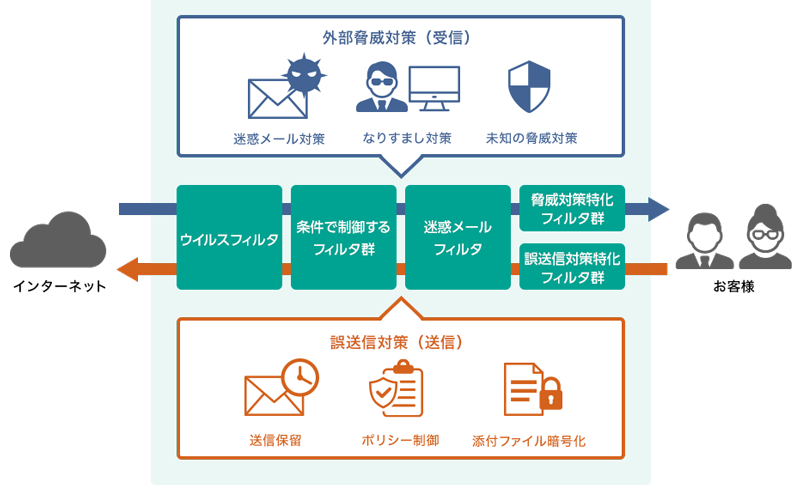

受信/送信双方の多様なメールセキュリティ機能をクラウド型サービスで提供します(図2)。システム構築の手間がかからず、導入も容易。機能のアップデートもIIJが実施するため、運用負荷を軽減し、常に最新のセキュリティ対策を利用できます。

(図2)IIJセキュアMXサービスの全体像

提供機能の中でも大きな強みと言えるのが脅威メール対策です。セキュリティベンダー複数社のウイルス検知エンジンを組み合わせた多層防御により、スパムやウイルスメールはもちろん、巧妙な攻撃メールも高精度に検知・ブロックします。

送信元の正当性を確認し、それ以外のメールをブロックする送信ドメイン認証も利用可能です。標的型攻撃に利用されるなりすましメールへの有効な対策となります。業務上必要のない実行形式やスクリプト形式の添付ファイルをブロックしたり、マクロを除去した形で添付ファイルを受信する機能もあります。

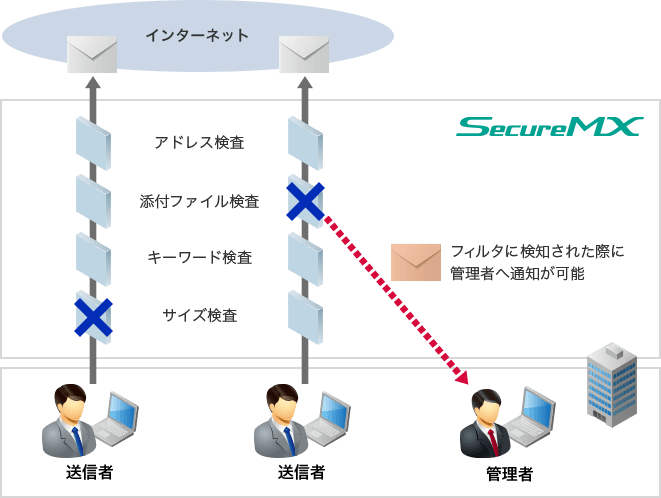

うっかりミスを防止する誤送信防止も実装しています。メールの送信を一定時間保留し、その間に宛先情報などの再確認を促します。保留時間、添付ファイルの有無などのチェック条件、保留時間経過後の処理など、様々なポリシーも簡単に設定できます(図3)。通信経路の暗号化も可能なので、インターネット上での盗聴(盗み見)も防止できます。

(図3)IIJセキュアMXサービスの誤送信対策

オンラインストレージ「DOX」との連携に対応しているのも大きな特徴です。これをファイル共有基盤に活用すれば、メール添付によるファイルのやりとりを一新できます。PPAP問題の対策としても有効でしょう。

攻撃の手法が多様化・巧妙化し、メールの利用形態も変化する中、メールセキュリティの重要性がますます高まっています。受信/送信側の多様なメールセキュリティをアセットレスで利用できるIIJセキュアMXサービスは、安全で快適なメール利用を実現する上で有力な選択肢になるでしょう。

社内への注意喚起に使える!

「注意すべきメールパターン」解説

- 注意すべきメールパターン

(PPTX:11ページ) - 送信元詐称など、実際のサンプルを元に特徴や対策を解説。

PPTX形式なので、問い合わせ先などを自由に編集してご活用いただけます。

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)