止めてはならないMicroso…

#1 IIJが選んだリモートアクセスVPN。社員の生産性は落とさない!

リモートアクセスVPNのリプレースを検討中、コロナ禍でリモートワークが急増。その時、IIJの情シスが取った対応とは?新サービス導入の背景や効果を詳しく聞きました。

リモートアクセスVPNのガイドブック 2冊セットで

ダウンロード(無料)

登場人物

IIJ 情シス

関 一夫

IIJグループの社内ITインフラを統括。

インフラからアプリケーションまで豊富な知識と経験を備える

IIJ 情シス

K.K

IIJ社内におけるモバイルデバイス全般の企画運用を担当。

モバイルデバイスからのリモートアクセス更新プロジェクトを推進。

(聞き手) IIJマーケティング担当 向平

PC用とスマートデバイス用、2つのリモアク環境を構築

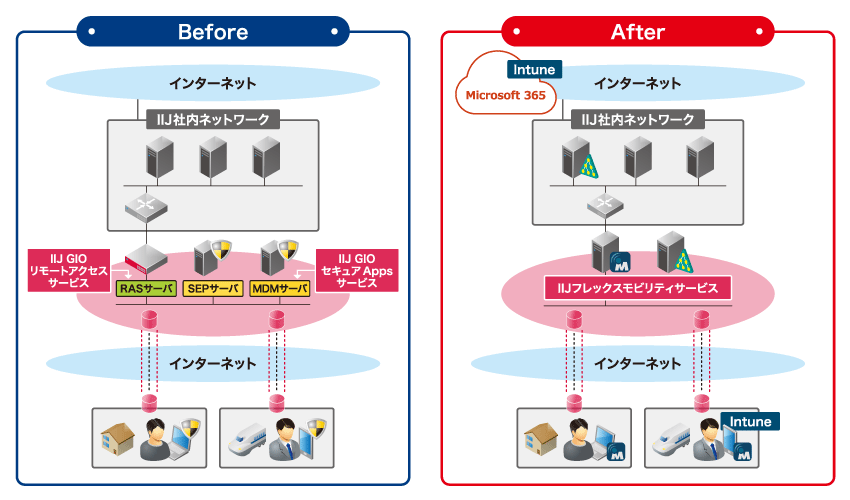

今回は、IIJ自身のリモートアクセス環境についてお聞きします。IIJ社員の多くは2020年4月の緊急事態宣言以降、情シスから提供されている「IIJフレックスモビリティサービス(以下、フレックスモビリティ)(※)」を使って社内のリソースにアクセスしています。それ以前は、今とは別のVPN環境を使っていました。

※ 2022年1月に機能強化版の「IIJフレックスモビリティサービス/ZTNA」をリリースしました。

関

そうですね。始まりは2007年頃でしょうか。いわゆる一般的なリモートアクセスVPNの環境を構築しました。その数年後に、セキュリティを強化する目的で、アクセスしてくる端末のセキュリティチェック機能を備えたリモートアクセス環境を構築しました。これが、少し前まで社員の皆さんが主に使っていた「従来のリモートアクセス環境」ですね。

従来の環境も、IIJのサービスを利用していたんですか?

関

はい。「IIJ GIOリモートアクセスサービス」に、Symantec Endpoint Protectionのセキュリティチェック機能を組み合わせて構築した環境です。更に2011年頃からは、スマートデバイス用のリモートアクセスVPN環境も構築しました。

K.K

ちょうどその頃、タブレットやスマホを本格的に利用する動きが社内でもありました。MDMのような端末管理の機能が必要になってきたんです。そこでスマートデバイスの接続には、端末管理の機能も実装している「IIJ GIOセキュアAppsサービス」を利用して構築しました。

「PCからのリモートアクセスVPN」と「スマートデバイスからのリモートアクセスVPN」の2つを、お客様向けに提供しているIIJのサービスを利用して構築したんですね。

関

更にスマートデバイス関連では、個人端末を業務で利用する「BYOD」にも対応しました。より柔軟に生産性を高めるためです。きちんと社内申請の手順を踏んだものに限りますが、個人利用端末にもVPN接続を許可したりなど、接続端末の種類も広がりました。

第3のリモアクへ。環境整備を急いだわけ

加えて現在はフレックスモビリティもあるので、3つの環境ということになりますね。フレックスモビリティの導入は、どんなきっかけで検討したんですか?

関

最初のきっかけは、Symantec社のサポート終了がアナウンスされたことです。VPNアクセスしてくる端末のセキュリティチェック機能で利用していたコンポーネントです。それで、後継環境の構築を検討する必要が出てきました。

ちょうど同じタイミングで、お客様向けの新しいリモートアクセスVPNサービスを開発するという話が社内で挙がっていました。これがフレックスモビリティです。新サービスではセキュリティチェック機能も実装する予定と聞いたので、「ちょうどいい!」ということで、リプレースに向けた検証を始めました。新型コロナウイルスの蔓延する半年くらい前のできごとですね。

それはタイミング的にはよかったですね。2020年春頃から新型コロナウイルスの感染が広がり、リモートワークする社員が爆発的に増えました。

関

そうでしたね。IIJのサービス担当部門とも相談して、既存のリモートアクセス環境を増設したものの、リソースをかなり消費することは予想できました。そこで、後継環境としての検証がほぼ終わっていたフレックスモビリティの社内利用を急いでリリースしました。今も完全にリプレースしたわけではなく、従来の環境と並行して利用しています。

K.K

スマートデバイスの接続環境の方も、利用していたサービスがサポート終了を迎えることになり、新たに検討を始める必要性が出ていました。更に、IIJでもMicrosoft 365をはじめとする色々なクラウドサービスの検討や導入が進み始めていました。スマートデバイスからクラウドへのアクセスを制御する、という新たな要件も出てきたんです。

スマートデバイスからのリモートアクセス環境もリプレース検討が必要になったんですね?

K.K

はい。リプレースにあたっては色々なサービスを検討しました。モバイルデバイスの管理ができること。Microsoft 365やその他クラウドサービスへのアクセス制御をAzure ADとの連携で比較的簡単に行えること。これらの条件に合ったのが、Microsoft Intuneでした。

ただ採用当時、IntuneのVPN機能はリリースされていなかったので、VPN機能はPCと同じくフレックスモビリティを利用することにしました。

PCからの接続もスマートデバイスからの接続も、フレックスモビリティで統一できたわけですね。

K.K

はい、統一できる点もフレックスモビリティ採用の大きなメリットでした。

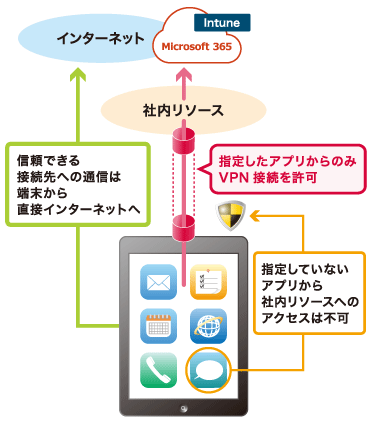

スマートデバイスでのVPNで言うと、IIJではアプリケーション単位でVPN接続を行う方式である「Per-App VPN」を利用しています。スマートデバイスとサーバ間の通信がすべてVPNを通過する方式では、万が一悪意のあるアプリがインストールされると、そのアプリもIIJ社内リソースにアクセスできてしまいます。それを防ぎたいという意図がありました。フレックスモビリティはPer-App VPNにも対応できるので、その点も決め手でした。

フレックスモビリティを実際に導入してみて

PCからの接続とスマートデバイスからの接続、どちらも要件が満たせる上に環境も統一できる。良い点ばかりのように見えますが、導入前や導入時に困ったことはありましたか?

関

PC側はセキュリティチェック機能関連ですね。既存機能のリプレースなので、機能的に前環境とのFIT&GAPに時間がかかりました。最終的にはセキュリティも担保できることが分かったものの、サービス担当部門ともコミュニケーションを密にして時間をかけて検証した点は大変でした。

K.K

スマートデバイス側では、アプリケーション個別のPer-App VPN接続の検証が大変でした。フレックスモビリティはアメリカNetMotion社の「NetMotion Mobility」をコアエンジンに利用しているんですが、Per-App VPNの機能を利用しているユーザは少なかったようです。機能として実装していることは分かっていたものの、日本語ドキュメントも少なく、検証に苦労しました。今ではドキュメントも充実してきているようですね。

それは手探りの検証で大変でしたね。その大変さを乗り越えて、実際に導入したみた感想はどうでしょうか。ちなみに、利用者の私はとても快適に利用しています!

関

とにもかくにも「VPN通信が切れない」「品質が安定している」というのが一番ですね。社員からのクレームもほぼないですし、「Teamsのビデオ会議が快適に使えている」という声をもらってます。

K.K

管理者の目線では、一番最初の接続の際に、デバイス単位で管理者の認証が必要な点が大きいですね。一見すると管理者側の手間のようですが、この機能があるおかげで、認証しないデバイスからの接続ができないんです。これは管理性やセキュリティの面でとても安心できます。IIJでは、BYODの接続環境は今後クローズして社給端末のみにしていく方針なんですが、そういった際の切り替えで認証端末のみ接続させる機能は威力を発揮しますね。

なるほど、そんなメリットもあるんですね。検証に苦労されたスマートデバイス側でのVPN通信の品質はどうでしょうか?

K.K

通信は安定してますね。満足しています。仕様の細かい部分では、フレックスモビリティのPer-App VPNはiOS、Android標準のVPN機能を利用した実装になっている点が安心できます。例えばOSではなくアプリケーション独自の技術を採用していたりすると、どうしても安定性に欠けたり、端末OSのバージョンアップへの追従が遅れたりするケースも多いんです。その心配が少ない点も管理者にとっては魅力です。

関

Per-App VPNに近い考え方ですが、PC側では「スプリットトンネル」という機能で、アプリケーション単位にVPNトンネル経由か、インターネット経由かの制御ができます。その機能をうまく利用することで、ネットワークトラフィックのコントロールができます。アプリケーションや働く場所に応じた効率の良い通信経路を選択できる点も優れていると思いますね。

(マンガ制作:ad-manga.com)

快適なテレワークを支える「切れないVPN」

ガイドブックを差し上げます

- 「切れない&ゼロトラストを実現!

リモートアクセス」

サービス無料ガイドブック

(PDF:17ページ) - 快適性とゼロトラストセキュリティを両立するその秘密を、ガイドブックで詳しく解説

- 「クラウド型リモートアクセス」

サービス無料ガイドブック

(PDF:16ページ) - 今さら聞けない「ゼロトラスト」基本の“キ”その7つの原則をやさしく解説

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)