IIJでは、デジタルワークプレ…

#1 「ウイルスを検知したらVPNを自動で遮断」をやってみた

執筆・監修者ページ/掲載記事:3件

IIJでは、デジタルワークプレース実現の様々なベストプラクティスを公開しています。中でもご要望の多いパターンを、エンジニアが実際に試してみる本企画。今回はゼロトラストの課題を解決する「ウイルス検知や脅威検知後の自動遮断」を取り上げます。詳しい解説も聞きました。

テレワークによる端末の移動がセキュリティリスクに

今回やってみるのは「ウイルス検知や脅威検知後の自動遮断」ですね。

テレワークやハイブリッドワークが一般的になり、業務PCを会社から自宅へ、自宅から会社へと持ち運ぶ機会も増えました。こうした端末の移動に伴って、増加しているのがセキュリティインシデントです。

端末を社外へ持ち出すことで、どんなセキュリティリスクがあるのでしょうか?

社内ネットワークは、企業の定めるセキュリティポリシーに従った強固なゲートウェイを通じてインターネットとつながります。ところが、自宅にはそのような環境はありません。セキュリティ対策は端末自体に委ねなければならないため、マルウェアなどによる端末汚染のリスクはより高い状態にあるのです。

管理者としては、リスクの高い端末はできるだけ社内へ接続させたくないですね。

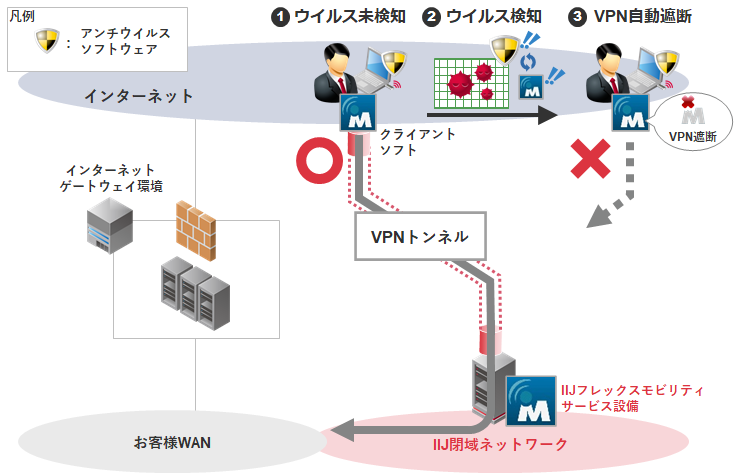

そうですね。安全性を確保した上で社内へアクセスさせるには、端末の状態や権限などを都度評価し動的にアクセス制御を行うことが望まれます。そこで今回は「VPNを利用して業務を行っている時にアンチウイルスソフトが脅威を検知した場合、VPNを自動で遮断させる」という方法を試してみます。

実験の準備

今回は、IIJの2つのサービスを利用します。

IIJフレックスモビリティサービス/ZTNA(以下、フレックスモビリティ)は、PCにクライアントソフトをインストールして利用するVPNサービスです。このクライアントソフトはPCのセキュリティ情報を収集でき、それらを利用してVPN接続の制御を行うこともできます。

アンチウイルスソフトには、IIJセキュアエンドポイントサービスに含まれる製品を利用します。

すでに以下の導入や設定が終わっていることが前提となります。

- 端末はVPN接続が行えること

- 端末にアンチウイルスソフトがインストール済みであること

設定してみる

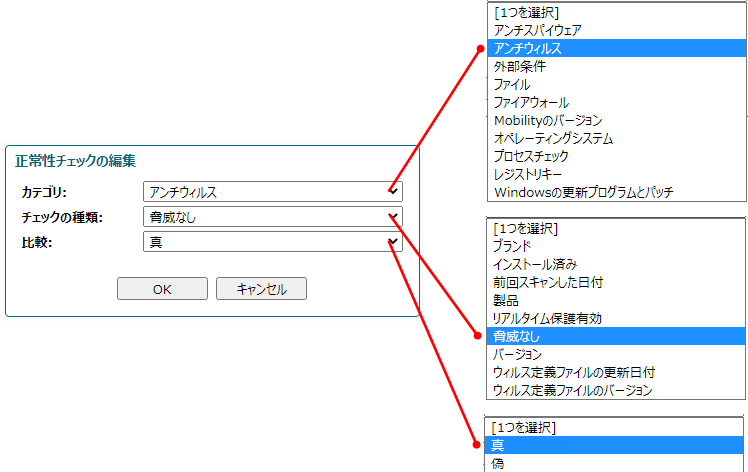

いよいよ設定です。フレックスモビリティの管理コンソールから、ネットワークアクセスコントロール(以下、NAC)の設定を開きます。

「正常性チェック」から、「カテゴリ」「チェックの種類」「比較」をそれぞれ選択します。ここでは、端末が「正常である」状態を示す必要があります。つまり、「脅威がない状態」が正常になりますので、以下のように値を選択します。

- 「カテゴリ」:「アンチウィルス」を選択

- 「チェックの種類」:「脅威なし」を選択

- 「比較」:「真」を選択

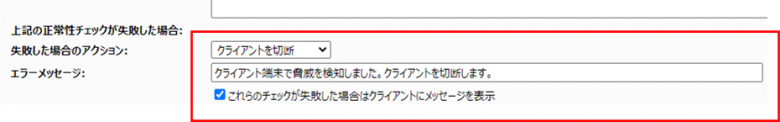

続いて、上記の「正常性チェック」に失敗した場合のアクションを設定します。「失敗した場合のアクション」は「クライアントを切断」を選択します。「エラーメッセージ」には「クライアント端末で脅威を検知しました。クライアントを切断します。」と入力し登録しました。

エラーメッセージは、VPNクライアントソフト側に出力するメッセージです。VPNが強制切断された際、利用者にも理由が分かるよう易しい表現で入力します。

以上のNACルールをユーザまたはデバイスと紐づけたら、設定は完了です。

動作を確認

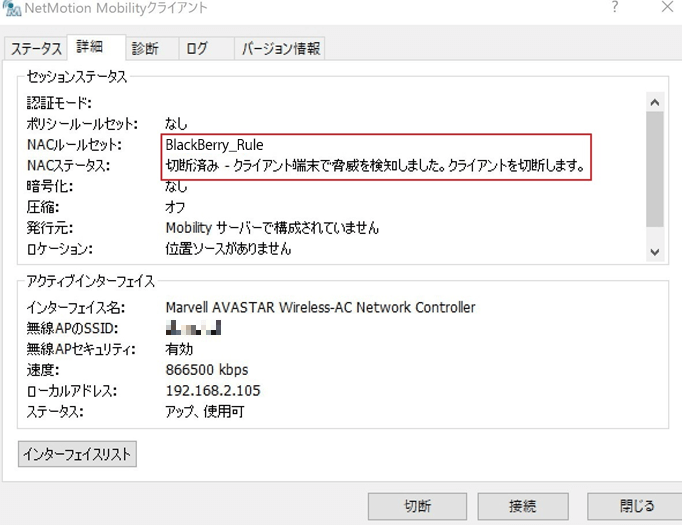

実際に動作させてみます。端末のウイルスを検知すると、自動的にVPNが遮断されました。

この時、クライアントソフトには下のようにメッセージが出力されました。設定画面で登録したエラーメッセージが表示されていますね。

まとめと解説

ウイルス検知の状態を利用して、簡単にアクセス制御をすることができましたね。ウイルス検知以外にも、クライアントソフトから得られるセキュリティ情報を使うことができますか?

はい。今回はウイルス検知をトリガーとしたアクションを試しましたが、他にもこのような情報を動的なアクセス制御に利用することができます。

- OSのバージョン評価

- アンチウイルスソフトの導入有無の評価

- アンチウイルスソフトのパターンファイル更新状況の評価

IIJセキュアエンドポイントサービスに含まれるアンチウイルス以外も利用できるのでしょうか?

代表的なアンチウイルスソフトで同様の動作は可能です。ただ、少し注意が必要な点があります。

アンチウイルスソフトが不正なプログラムを検出した場合、OSのWindowsセキュリティへ脅威情報を出力します。VPNクライアントソフトは、その出力された脅威情報を参照します。つまり、OSを介して情報を入手するので、アンチウイルスソフトとVPNクライアントソフトはお互いに関知していません。このため、アンチウイルスソフトの動作仕様に依存するところがありますので、ご利用の際には事前に確認されることを推奨します。

VPNを強制遮断された場合、利用者はどうやって業務を再開させるのでしょうか?

VPNを遮断するだけではなく、「WSUSサーバのみ接続を許可する」など状態を改善させるためのアクセス制御も必要になります。

ゴールデンウイークなどの長期休暇中に持ち出された業務用PCも休眠状態になります。休み明けで起動してきたPCに対して、VPN遮断ではなく、適切にパッチ適用やアップデートを済ませてから業務を再開させるという制御も考えられますね。

「ゼロトラスト」と共に読み解く

次世代リモートアクセスの

ガイドブックを差し上げます

- 「クラウド型リモートアクセス」サービス無料ガイドブック

(PDF:17ページ) - 快適性とゼロトラストセキュリティを両立するその秘密や、他社サービスとの比較をガイドブックで詳しく解説

- 今さら聞けない「ゼロトラスト」基本の“キ”

(PDF:16ページ) - ゼロトラストの本質をきちんと理解できていますか?

基本的な7つの原則をやさしく解説

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)