IIJでは、デジタルワークプレ…

#2 「仮想デスクトップに多要素認証を追加する」をやってみた

執筆・監修者ページ/掲載記事:3件

IIJでは、デジタルワークプレース実現の様々なベストプラクティスを公開しています。中でもご要望の多いパターンを、エンジニアが実際に試してみる本企画。今回はゼロトラストの課題を解決する「仮想デスクトップサービスで多要素認証を必須とする接続」の拡張版を取り上げます。詳しい解説も聞きました。

再び注目を集める仮想デスクトップ

今回やってみるのは「仮想デスクトップをロケーションによって多要素認証必須にする方法」ですね。テレワークの広がりで仮想デスクトップへの注目も増しているのでしょうか?

テレワークの方法として、主な選択肢にあがるのが「VPN接続」と「仮想デスクトップ」です。仮想デスクトップはこれまで、高いセキュリティ条件を求める金融や公共、大手企業のお客様を中心に導入されてきました。ここ2年ほどは、業種や規模に関わらず、幅広いお客様からの問い合わせが急増しています。

VPN接続と仮想デスクトップでは、セキュリティの面で違いがあるのでしょうか?

VPN接続の場合、製品によってはローカル端末のセキュリティが評価された上で社内への接続が許可されます。仮想デスクトップの場合は、接続先となる仮想デスクトップ上でセキュリティ対策が行われるため、極端に言えばローカル端末はどのような状態でも構いません。仮想デスクトップからローカル端末へのファイルコピーやクリップボードの共有もできないので、より強力な情報漏えい対策と言えますね。VPN接続だと、ファイルの持ち出し対策まではできませんので。

仮想デスクトップの使われ方にも変化はありますか?

これまでの仮想デスクトップは、会社支給の端末から利用するのが一般的でした。ところがテレワークの利用者が増えると、端末調達やキッティング、サポートの負担も増加します。そのため最近では、支給端末ではなくBYOD端末で接続させたいといったご要望が多いのです。

自宅や外出先でBYOD端末から接続できるようになると、確実に本人が使っているのかを知るのは難しいですね。

はい。そこで今回は「仮想デスクトップとAzure ADとのフェデレーション連携を利用して、接続元のロケーションに応じて多要素認証を組み合わせる」という方法を試してみます。

実験の準備

今回は、IIJの仮想デスクトップサービスを利用します。

IIJ仮想デスクトップサービス/Citrix Cloud for Azure Virtual Desktopは、「Azure Virtual Desktop(旧称:Windows Virtual Desktop)」と「Citrix Cloud」を組み合わせたクラウド型のサービスです。

仮想デスクトップサービスのフェデレーション連携では、インターネット経由の接続において、接続の許可条件をAzure ADに任せることができます。Azure ADでは条件に応じて接続を拒否したり、追加の認証を求めることができます。今回は下記のように、ロケーションによってセキュリティ強度を分ける条件を設定してみます。

| 接続する場所 | 接続の経路 | 認証方法 |

|---|---|---|

| 本社・ブランチオフィスから | 本社・ブランチオフィスに設置されたネットワーク(インターネット/閉域ネットワーク) | ユーザー/パスワード |

| それ以外の場所(外出先や利用者の自宅を想定)から | モバイルルーターや自宅のWi-Fiから、インターネット経由で接続 | ユーザー/パスワード+多要素認証必須 |

設定してみる

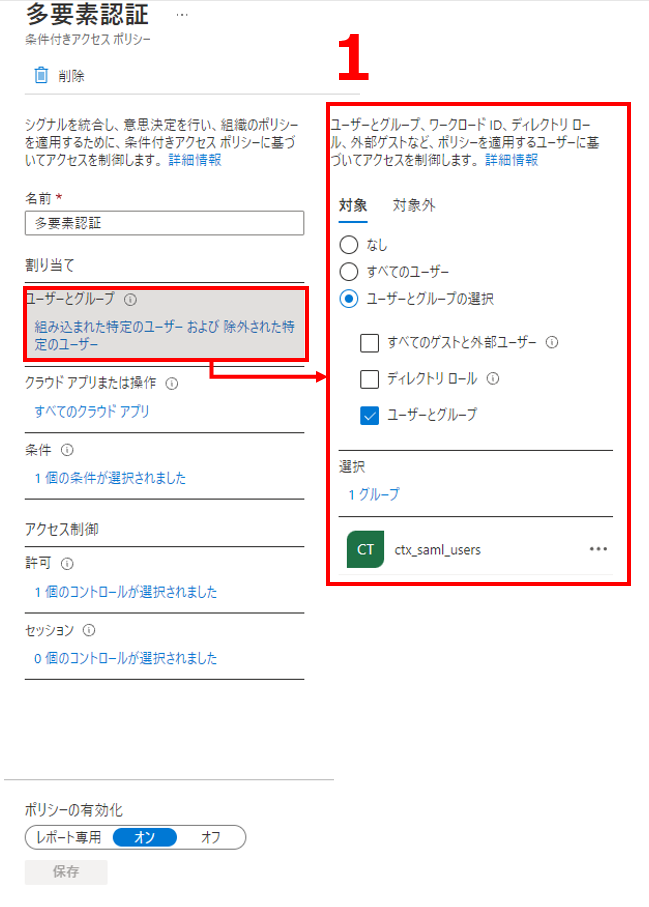

Azure ADの管理画面から以下の設定を行います。

- 割り当て:「ユーザーとグループ」を対象

- 条件:対象となる場所として「すべての場所」を選択した上で、対象外となる場所にブランチオフィスのIPアドレスを登録

- 許可:「多要素認証を要求」を選択

動作を確認

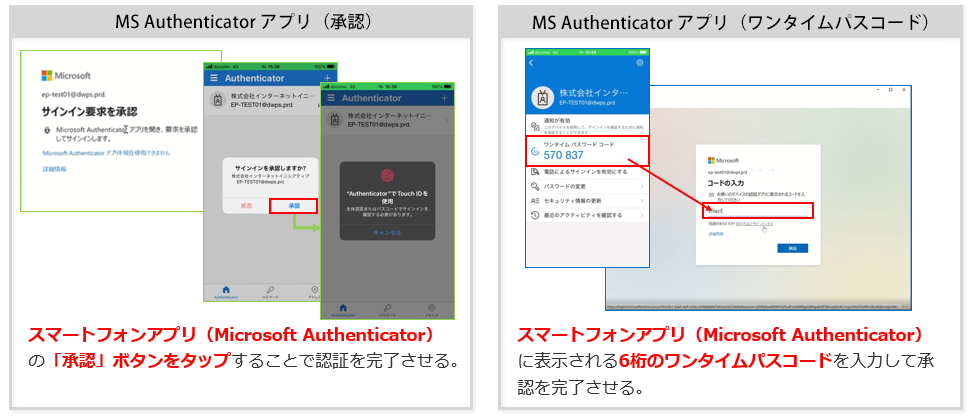

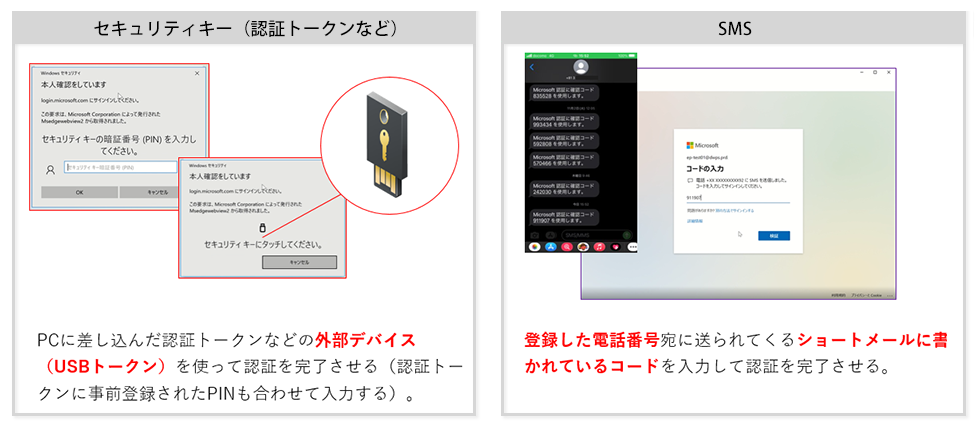

実際に、本社やブランチオフィス以外から仮想デスクトップへ接続してみると、下記のような多要素認証を求められました。フェデレーション連携を行わない場合はスマホアプリにワンタイムパスワードを表示する方式ですが、Azure ADと連携することで、様々な多要素認証の方式を選択できるようになります。

中でも面白いのがUSBトークンを使った認証です。あらかじめPINコードを登録してUSBトークンとの紐付けをしておきます。そのPINコードと持っているUSBトークンを使って認証させる方式です。パスワード、PINコード、USBトークンを使った、いわば三要素認証ですね。この他、従来からあるショートメール(SMS)による認証も利用できました。

まとめと解説

本社やテレワークとは別に、ブランチオフィス用の設定をしたのはなぜですか?

Microsoft TeamsなどのWeb会議を利用する企業では、帯域や速度の問題でブランチオフィスからインターネットへ直接接続(ローカルブレイクアウト)させるケースがあります。今回の設定では、ブランチオフィスを「信頼された場所からの接続」として登録し、本社からの接続と同様にユーザー名とパスワードだけで認証するようにしました。

多要素認証の方式も、いろいろ選択できるのですね。

はい。利用者の環境に合わせて選択できるのはメリットですね。例えば、認証にスマートフォンは使いたくないという話をよく聞きます。予算の都合で対象者全員にスマホが支給できないとか、利用者のITリテラシーに不安があるとかいった理由ですね。そんな時は、ガラケーでも利用できるショートメールが候補になると思います。

IIJではVPN接続と仮想デスクトップ、どちらのサービスも提供しています。

仮想デスクトップはVPN接続に比べると、どうしてもコストや構成の面でボリュームが出てしまいます。お客様が何を実現したいかはもちろん大切ですが、スピード感やコストのご希望もしっかり聞いた上で、最適なサービスをご提案するよう心がけています。

仮想デスクトップサービスの選び方

ガイドブックを差し上げます!

- 最適な仮想デスクトップサービスの選び方

(PDF:17ページ) - Windows 365を徹底調査!

- 特徴、価格、Windows365とAzure Virtual Desktopを比較

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)