IIJでは、デジタルワークプレ…

#8 「ChromebookやMacBookからWindowsを操作する」をやってみた

IIJでは、デジタルワークプレース実現の様々なベストプラクティスを公開しています。中でもご要望の多いパターンを、エンジニアが実際に試してみる本企画。今回はゼロトラストの課題を解決する「ChromebookやMacBookからWindowsを操作する」方法を取り上げます。IIJのエンジニアに、詳しい解説も聞きました。

◇実験と解説

庄司 貴大=ネットワーク本部 エンタープライズサービス部 デジタルワークプレース推進課

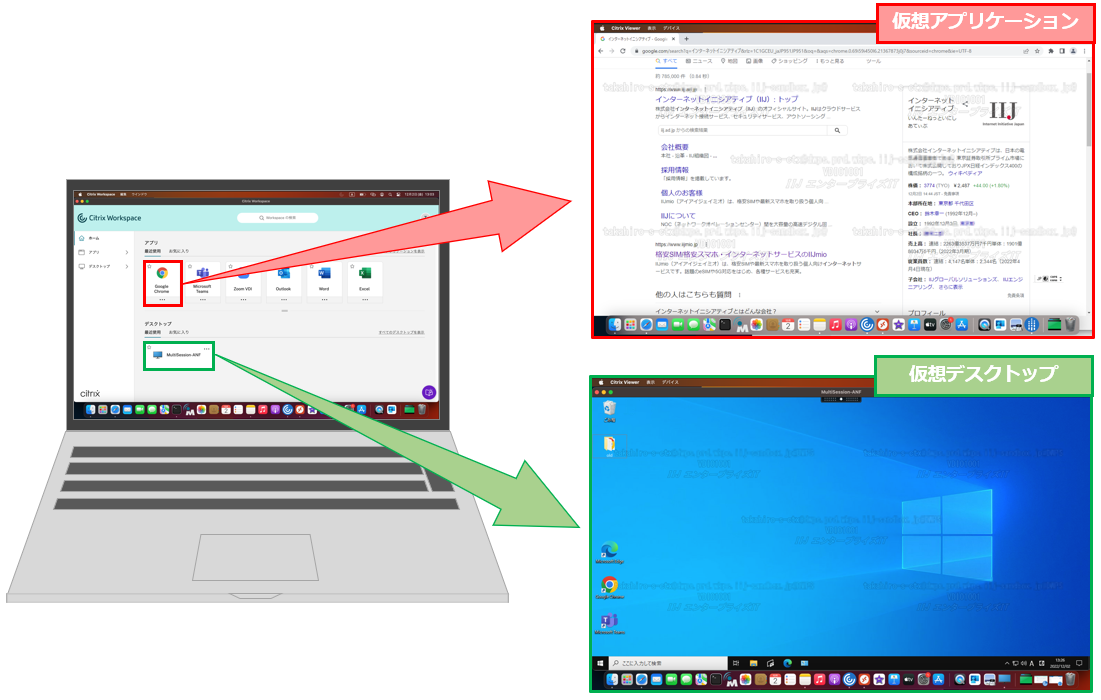

仮想デスクトップでWindowsを利用する

今回やってみるのは「ChromebookやMacBookからWindowsを操作する」ですね。

はい。普段はChromebookやMacBookを使っているけれど、一部の業務でWindowsが必要な場合があります。Windows端末を別に用意する方法もありますが、オフィスや自宅を行き来する「ハイブリッドワーク」の場合、端末を2台も持ち歩くのは大変ですし、コストの問題はもちろんのこと、紛失のリスクが高まるという危険性があります。

そこで今回は、仮想デスクトップを活用する方法をご紹介したいと思います。

ハイブリッドワークによって出てきた課題を、仮想デスクトップで改善できるわけですね。

今回は、新たにFAT端末を用意することなく、一定の条件の下で必要な時にWindowsを利用したい、というケースを想定しています。「仮想デスクトップをどのように利用できるのか」「セキュリティは大丈夫なのか」という観点で動作を見ていきます。

動作確認の準備

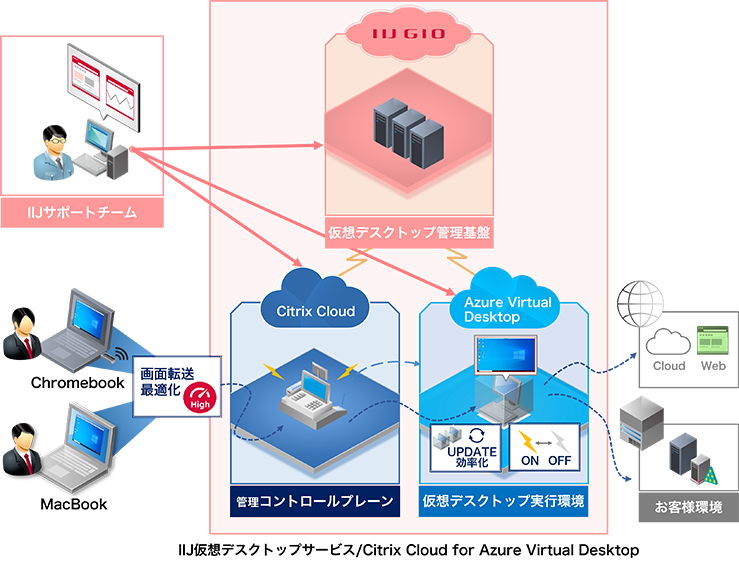

今回は、以下のサービス/コンポーネントを利用します。

- IIJ仮想デスクトップサービス/Citrix Cloud for Azure Virtual Desktop

‐ マルチセッション(Windows 10 Enterprise マルチセッション)

利用した端末とアプリケーションのバージョンは以下の通りです。

| 端末 | OSバージョン | Citrix Workspace App |

|---|---|---|

| Chromebook(Lenovo S330) | ChromeOS【98.0.4758.107】 | バージョン 22.11.0.20 |

| MacBook Air(Retina, 13インチ, 2018) | macOS【Ventura 13.0.1】 | バージョン 22.11.0.12(2211) |

お客様からご要望の多い機能を使います。これらはCitrixポリシーを利用した機能です。

- セッション ウォーターマーク(※)の表示

(※)デジタルウォーターマーク(電子透かし)のこと - 接続元端末と仮想デスクトップ間のファイル授受禁止

検証のために適用したCitrixポリシーは以下の通りです。

| Citrix ポリシー名 | 設定値 | 説明 |

|---|---|---|

| セッション ウォーターマークを有効化 | – 表示する内容:カスタムメッセージ、VDIホスト名、ログオン ユーザー名 – 表示形式:複数 – 透明度:17 |

セッションウォーターマークを表示 表示内容は設定値に記載の通り |

| クライアント クリップボード リダイレクト | – 禁止 | 接続元端末と仮想デスクトップ間のクリップボードを利用したデータの移動を禁止 |

| クライアント ドライブ リダイレクト | – 禁止 | 接続元端末のドライブを仮想デスクトップにリダイレクトさせず、ドライブを介したデータの移動を禁止 |

| デスクトップとクライアント間のファイル転送を許可する | – 禁止 | 【Chromebook用の設定】 接続元端末と仮想デスクトップ間のファイル授受を禁止 |

動作を確認

各端末上で以下の操作を実行してみます。

①仮想デスクトップへのサインイン、起動

②仮想アプリケーションへのサインイン、起動

③Citrixポリシーの動作(セッションウォーターマーク、ドライブリダイレクト制限/ファイル転送制限)

Chromebookの動作結果

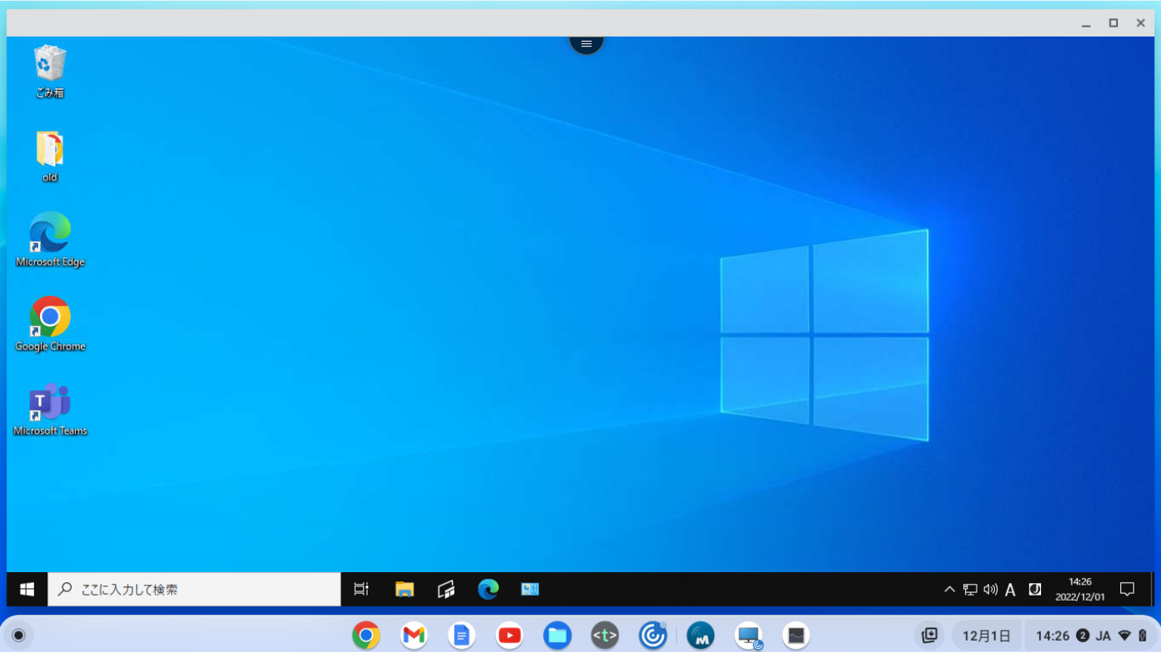

①仮想デスクトップへのサインイン、起動

②仮想アプリケーションへのサインイン、起動

Chromebookを利用して、「仮想デスクトップ」と「仮想アプリケーション」を起動することができました。

操作も問題なくできました。

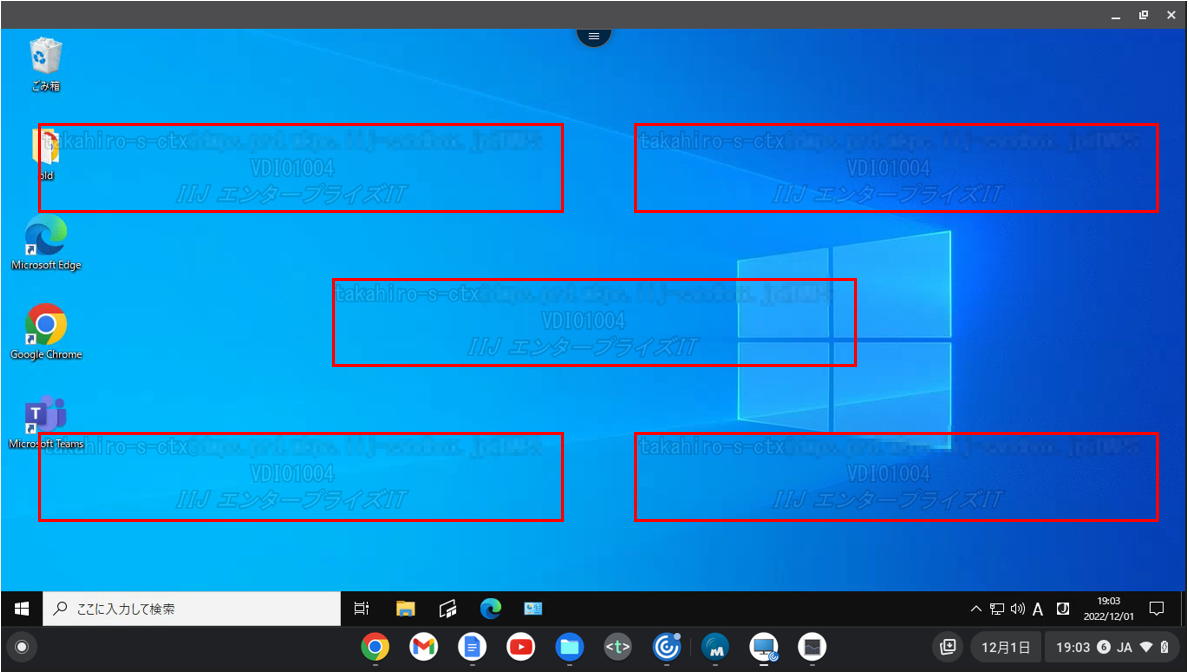

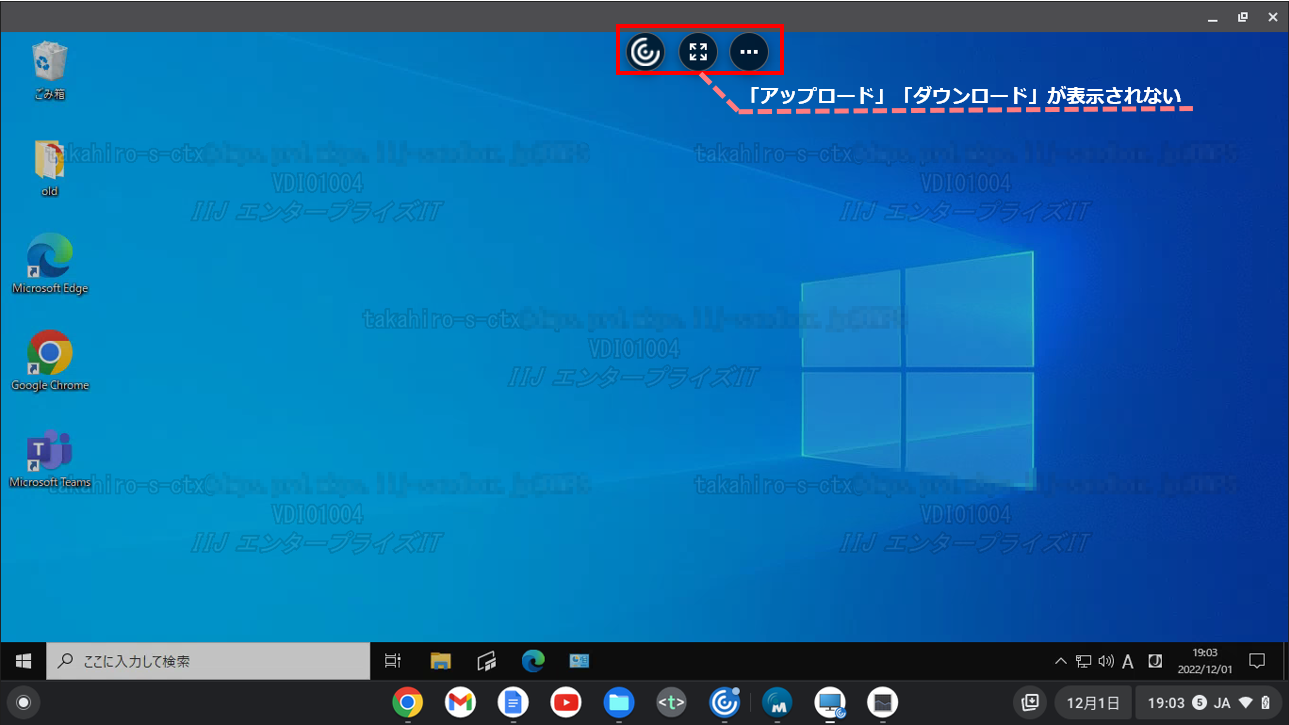

③Citrixポリシーの動作(セッション ウォーターマーク、ファイル転送制限)

| ポリシー適用前 | ポリシー適用後 | |

|---|---|---|

| セッション ウォーター マーク |

|

|

| ファイル 転送制限 |

|

|

(クリックすると拡大表示します)

Citrixポリシーについても、問題なく動作していることを確認できました。

ファイル転送を禁止することで、Chromebookと仮想デスクトップ間のファイル授受を制限することが可能になります。

必要に応じて、「仮想デスクトップからChromebookへ」または「Chromebookから仮想デスクトップへ」の片方向だけ転送を許可することもできますので、利用シーンに合わせて活用できます。

MacBookの動作結果

①仮想デスクトップへのサインイン、起動

②仮想アプリケーションへのサインイン、起動

MacBookでも「仮想デスクトップ」と「仮想アプリケーション」を起動できました。

操作も問題ありません。

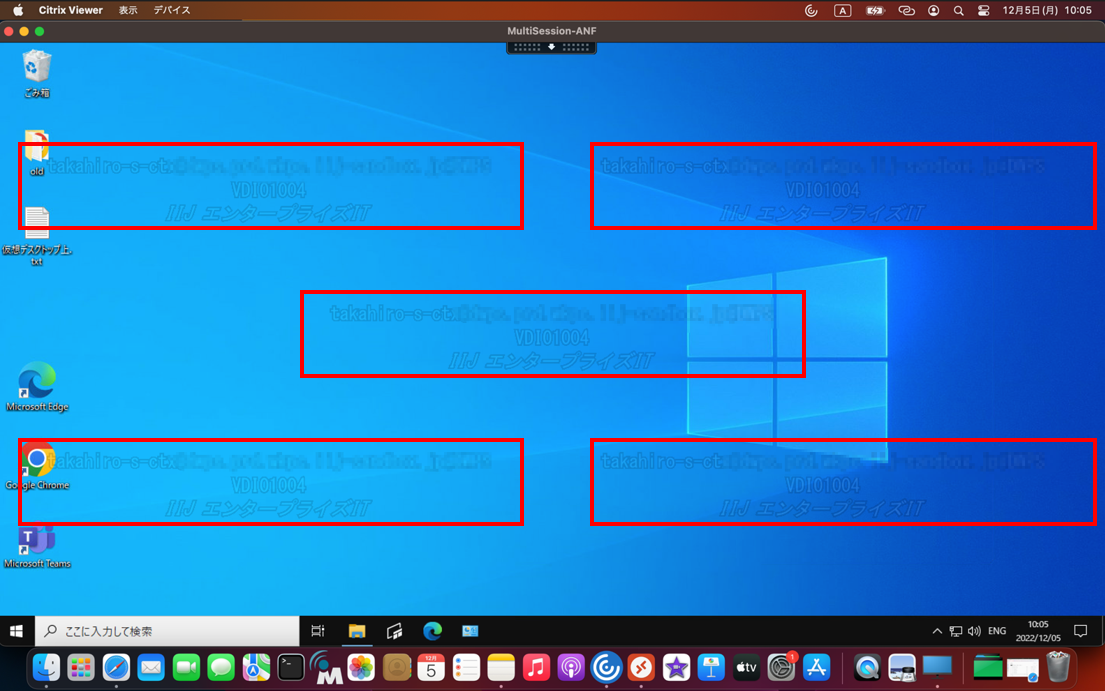

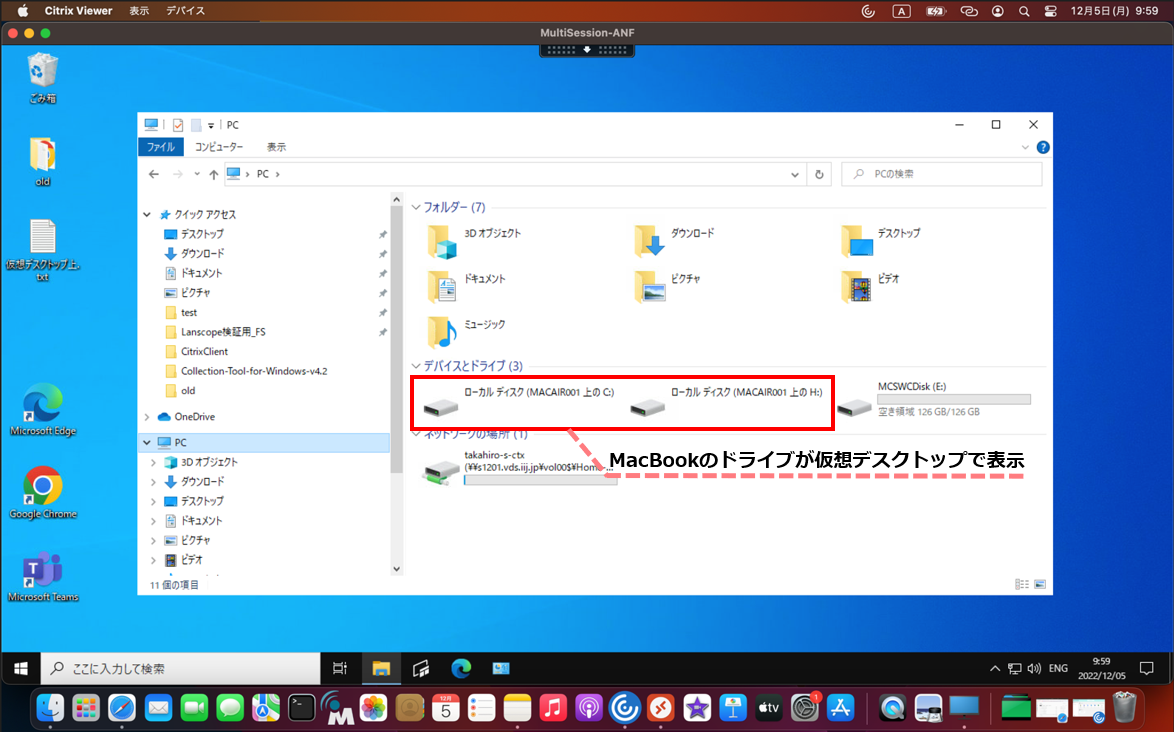

③Citrixポリシーの動作(セッション ウォーターマーク、ドライブリダイレクト制限)

| ポリシー適用前 | ポリシー適用後 | |

|---|---|---|

| セッション ウォーター マーク |

|

|

| ドライブ リダイレクト 制限 |

|

|

(クリックすると拡大表示します)

Citrixポリシーについても、問題なく動作していることを確認できました。

仮想デスクトップ上にMacBookのドライブを表示させない(リダイレクトさせない)ことで、ファイル授受を制限できます。

ご紹介したポリシーの他にも、Citrix社の提供する機能やActive Directoryのグループポリシーを組み合わせることで、ご希望に沿ったセキュリティや利便性を実現できます。

なお、Citrixポリシーは、お客様にご指定いただいた内容をIIJにて設定しますので、設定方法を覚える必要はありません。

まとめと解説

ChromebookやMacBookから、通常と同様にWindowsを利用できていますね。操作や快適性の点はいかがでしょうか?

利用上の支障はなく、快適に操作ができています。これは、Citrix社のICAプロトコル(※1)がポイントになると思います。また、今回検証した環境ではマイクロソフト社が提供しているRDP(※2)を利用した環境と比較しても、遜色なく操作できました。

(※1)Citrix Systemsが開発した仮想デスクトップ等で利用されるプロトコルのこと

(※2)マイクロソフト社が開発したWindowsのリモートデスクトップに利用するプロトコルのこと

仮想デスクトップ以外にも、リモートデスクトップを利用したり、Mac OSであればBoot Camp等を利用したりすることで、Windowsを起動することはできますが、導入にひと手間かかるのが課題でした。

仮想デスクトップサービスを利用することで、上記の手段より容易にWindowsを利用できますし、管理者がユーザの状態等を監視できるようになります。iOS/iPad OSや Android OSからもご利用いただけますので、業務に合わせたOSを柔軟に選択できます。

また、「フルマネージド」で提供しているので、設計・構築や運用・障害対応等による負荷を最小限に抑えられます。お客様の実現したい利用方法が可能かどうかについては、ぜひ一度ご相談ください。

うわさのWindows 365を徹底調査。

AVDとの比較資料を差し上げます!

- Windows 365とAVD ~ 最適な仮想デスクトップの選び方

(PDF:17ページ) - Windows 365の価格、プランなどを徹底調査。AVDとの違いが分かる一覧表も!

- AVDサービスで実現するゼロトラスト

(PDF:34ページ) - AVDサービスの構成、料金例やゼロトラストを実装する5パターンを掲載!

![エンタープライズIT [COLUMNS]](https://ent.iij.ad.jp/wp-content/themes/liquid-smart-child/img/logo.svg)